上次学习了下堆喷漏洞的原理,虽说之前有学习过缓冲区溢出的原理,但还没了解过堆喷这个概念,于是趁此机会学习了,顺便复习了缓冲区溢出这块知识,之前由于各种原因对Shellcode的编写只是了解个大概,并没有真正动手写过一个Shellcode。眼前遇到个堆喷漏洞找Shellcode时就下决定自己写个Shellcode,考虑到时间和精力的有限就写个计算器简单的练练手。

注:以下在XP SP3+VC6.0编译成功

一、首先写个简单的调用计算器的程序。

注:以下在XP SP3+VC6.0编译成功

一、首先写个简单的调用计算器的程序。

二、将WinExec("calc.exe",SW_SHOW);转化为汇编模样。

在WinExec("calc.exe",SW_SHOW);处下断点,点F5进行调试,运行到此处时程序会暂停下来,程序暂停后按Alt+8即可查看到对应的汇编代码,经整理后如下:

点击(此处)折叠或打开

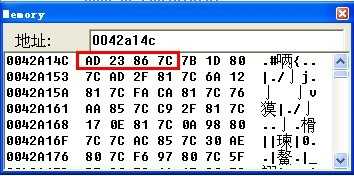

稍微懂那么一丢丢汇编的童鞋都知道0042a14c处放着WinExec的地址,这里要注意WinExec的地址不是现在看到的0042a14c,要在地址为0042a14c放着的东东才是WinExec的地址。打个比方0042a14c是个指针,指针所指的地方才是真正需要的东东,所以我们要取出地址为0042a14c存放的数据。在VC6.0下按Alt+6可调出内存窗口,输入0042a14c即可看到。

因此WinExec真正的地址是7C8623AD,注意,这里是要反过来读取。

三、现在有了汇编模样的语句和WinExec的地址,接下来就是要转化为具有Shellcode的汇编代码。在转化汇编时先了解汇编下面是如何完成一个函数调用的:

1、父函数将函数的实参按照从右至左顺序压入堆栈;

2、CPU将父函数中函数调用指令Call XXXXXXXX的下一条指令地址EIP压入堆栈;

3、父函数通过Push Ebp将基地指针Ebp值东方钽业堆栈,并通过Mov Ebp,Esp指令将当前堆栈指针Esp值传给Ebp;

4、通过Sub Esp,m(m是字节数)指令可以为存放函数中的局部变量开辟内存。函数在执行的时候如果需要访问实参或局部变量,都可以通过EBP指针来指引完成。

根据汇编调用函数特点,并使用压栈的方法将参数传递进行,便可得到如下代码:

点击(此处)折叠或打开

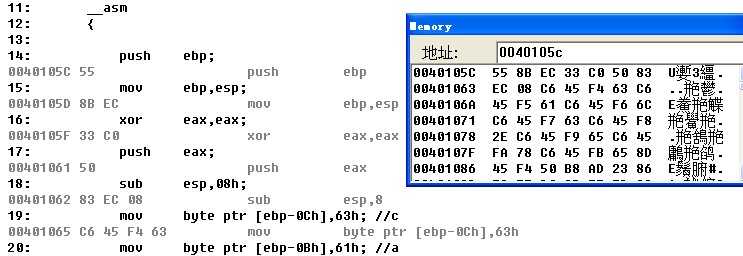

四、到这里已经完成最难的部分了,接下来的工作即是将汇编在内存中的代码,即是Shellcode拷出来就是了。同样,在汇编代码任意一处下断点,让程序在断点处停下来,按Alt+8即可看到程序所在的内存地址,再按Alt+6调出内存窗口即可。

将汇编代码范围内的东东全拷出来即得到传说中的Shellcode,这就是程序运行在内存中的模样了。一翻苦工后即可得到有Shellcode模样的Shellcode,同理将LoadLibraryA同样进行转化即可得到一个完整的Shellcode。

点击(此处)折叠或打开

原文:http://www.cnblogs.com/milantgh/p/3616745.html