在loginForm里面增加了两个输入框,有key值、value值和myversion的值,key、value这两个值是通过调用gc().split(‘:‘)得到的,myversion值好像没做什么验证。gc()方法到底干了什么呢?来看一下gc()方法

- function?gc()?{?

- ????????var?key?=?‘MTAyOTA5‘;?

- ????????var?value?=?‘‘;?

- ????????var?cssArr?=?[‘selectSeatType‘,?‘ev_light‘,?‘ev_light‘,?‘fishTimeRangePicker‘,?‘updatesFound‘,?‘tipScript‘,?‘refreshButton‘,?‘fish_clock‘,?‘refreshStudentButton‘,?‘btnMoreOptions‘,?‘btnAutoLogin‘,?‘fish_button‘,?‘defaultSafeModeTime‘,?‘ticket-navigation-item‘];?

- ????????var?csschek?=?false;?

- ????????if?(cssArr?&&?cssArr.length?>?0)?{?

- ????????????for?(var?i?=?0;?i?<?cssArr.length;?i++)?{?

- ????????????????if?($(‘.‘?+?cssArr[i]).length?>?0)?{?

- ????????????????????csschek?=?true;?

- ????????????????????break;?

- ????????????????}?

- ????????????}?

- ????????}?

- ????????if?(csschek)?{?

- ????????????value?+=?‘0‘;?

- ????????}?else?{?

- ????????????value?+=?‘1‘;?

- ????????}?

- ????????var?idArr?=?[‘btnMoreOptions‘,?‘refreshStudentButton‘,?‘fishTimeRangePicker‘,?‘helpertooltable‘,?‘outerbox‘,?‘updateInfo‘,?‘fish_clock‘,?‘refreshStudentButton‘,?‘btnAutoRefresh‘,?‘btnAutoSubmit‘,?‘btnRefreshPassenger‘,?‘autoLogin‘,?‘bnAutoRefreshStu‘,?‘orderCountCell‘,?‘refreshStudentButton‘,?‘enableAdvPanel‘,?‘autoDelayInvoke‘,?‘refreshButton‘,?‘refreshTimesBar‘,?‘chkAllSeat‘];?

- ????????var?idchek?=?false;?

- ????????for?(var?i?=?0;?i?<?idArr.length;?i++)?{?

- ????????????if?($(‘#‘?+?idArr[i])[0])?{?

- ????????????????idchek?=?true;?

- ????????????????break;?

- ????????????}?

- ????????}?

- ????????if?(idchek)?{?

- ????????????value?+=?‘0‘;?

- ????????}?else?{?

- ????????????value?+=?‘1‘;?

- ????????}?

- ????????var?attrArr?=?[‘helperVersion‘];?

- ????????var?attrLen?=?attrArr???attrArr.length?:?0;?

- ????????var?attrchek?=?false;?

- ????????for?(var?p?in?parent)?{?

- ????????????if?(!attrchek)?{?

- ????????????????for?(var?k?=?0;?k?<?attrLen;?k++)?{?

- ????????????????????if?(String(p).indexOf(attrArr[k])?>?-1)?{?

- ????????????????????????attrchek?=?true;?

- ????????????????????????break;?

- ????????????????????}?

- ????????????????}?

- ????????????}?else?

- ????????????????break;?

- ????????}?

- ????????for?(var?p?in?window)?{?

- ????????????if?(!attrchek)?{?

- ????????????????for?(var?k?=?0;?k?<?attrLen;?k++)?{?

- ????????????????????if?(String(p).indexOf(attrArr[k])?>?-1)?{?

- ????????????????????????attrchek?=?true;?

- ????????????????????????break;?

- ????????????????????}?

- ????????????????}?

- ????????????}?else?

- ????????????????break;?

- ????????}?

- ????????var?styleArr?=?[‘.enter_right>.enter_enw>.enter_rtitle‘,?‘.objbox?td‘];?

- ????????var?stylechek?=?false;?

- ????????if?(styleArr?&&?styleArr.length?>?0)?{?

- ????????????for?(var?i?=?0;?i?<?styleArr.length;?i++)?{?

- ????????????????var?tempStyle?=?$(styleArr[i]);?

- ????????????????if?(tempStyle[0])?{?

- ????????????????????for?(var?k?=?0;?k?<?tempStyle.length?>?0;?k++)?{?

- ????????????????????????if?(tempStyle.eq(k).attr(‘style‘))?{?

- ????????????????????????????stylechek?=?true;?

- ????????????????????????????break;?

- ????????????????????????}?

- ????????????????????}?

- ????????????????}?

- ????????????}?

- ????????}?

- ????????if?(stylechek)?{?

- ????????????value?+=?‘0‘;?

- ????????}?else?{?

- ????????????value?+=?‘1‘;?

- ????????}?

- ????????var?keywordArr?=?[{key:?".enter_right",values:?["亲",?"抢票",?"助手"]},?{key:?".cx_form",values:?["点发车",?"刷票"]},?{key:?"#gridbox",values:?["只选",?"仅选",?"checkBox",?"checkbox"]},?{key:?".enter_w",values:?["助手"]}];?

- ????????var?keywordchek?=?false;?

- ????????if?(keywordArr?&&?keywordArr.length?>?0)?{?

- ????????????for?(var?i?=?0;?i?<?keywordArr.length;?i++)?{?

- ????????????????var?kw?=?keywordArr[i];?

- ????????????????if?(fw(kw))?{?

- ????????????????????keywordchek?=?true;?

- ????????????????????break;?

- ????????????????}?

- ????????????}?

- ????????}?

- ????????if?(keywordchek)?{?

- ????????????value?+=?‘0‘;?

- ????????}?else?{?

- ????????????value?+=?‘1‘;?

- ????????}?

- ????????if?(value.indexOf(‘0‘)?>?-1)?{?

- ????????????aj();?

- ????????}?

- ????????return?key?+?‘:‘?+?value;?

- ????}?

首先是一个key值的声明,这个就是我们要的key值,value值的计算比较有意思,结果应该是一个四位的字符串,每一位有0或1两个值,计算时找页面上的css属性,id属性,style属性和关键字属性,这四个属性对应结果中的四位,如果发现有对应的属性那么该位上为0,否则为1。这样计算的目的是为了过滤掉抢票助手或插件的提交,能找到插件的这些属性列举出来也算是下了一番功夫了,所以12306的技术人员对市面上的抢票工具也非常熟悉啊!矛和盾的故事好玩吗?回到主题,这里value计算的结果希望的值是1111,中枪的插件们应该怎么改知道了吗?赶快更新吧。

再看看第一段代码里拿到key和value之后加的第一个输入框,input框的name是key的值,这个很简单,value将拿到的key、value一起做各种加密、编码啊,看这句:

- encode32(bin216(Base32.encrypt(keyVlues[1],?keyVlues[0])))?

具体做了什么自己看脚本分析吧,我做的比较简单,拿到脚本中的key值,value值直接四个1,即‘1111’,执行一下脚本得到的结果就对了。

- public?static?String?runSecretKeyValueMethod(String?mark,String?jsStr)?throws?FileNotFoundException,?ScriptException?{?

- ????????ScriptEngineManager?sem?=?new?ScriptEngineManager();?

- ????????ScriptEngine?se?=?sem.getEngineByExtension("js");?

- ????????se.eval(jsStr);?

- ????????String?value?=?(String)?se.eval("eval(\"encode32(bin216(Base32.encrypt(‘1111‘,‘"+mark+"‘)))\")");?

- ????????logger.info("secret?value?=?"?+?value);?

- ????????return?value;?

- ????}?

第三步、获得验证码并验证。登录时验证码图片对应的地址是这个https://kyfw.12306.cn/otn/passcodeNew/getPassCodeNew?module=login&rand=sjrand&

拿到图片是用ocr识别还是手动输入自己选择吧,ocr识别率还是偏低的,而且12306再来一次斗黄牛,出现奇葩的验证码就更不好识别了。验证是否正确的地址是:https://kyfw.12306.cn/otn/passcodeNew/checkRandCodeAnsyn,参数?randCode:验证码的值,rand:sjrand(固定值)randCode_validate:()空

这里是一个验证码过期的结果,看到返回的格式就好了,这却的结果result应该是"1".

- {"validateMessagesShowId":"_validatorMessage","status":true,"httpstatus":200,"data":{"result":"0","msg":"randCodeExpired"},"messages":[],"validateMessages":{}}?

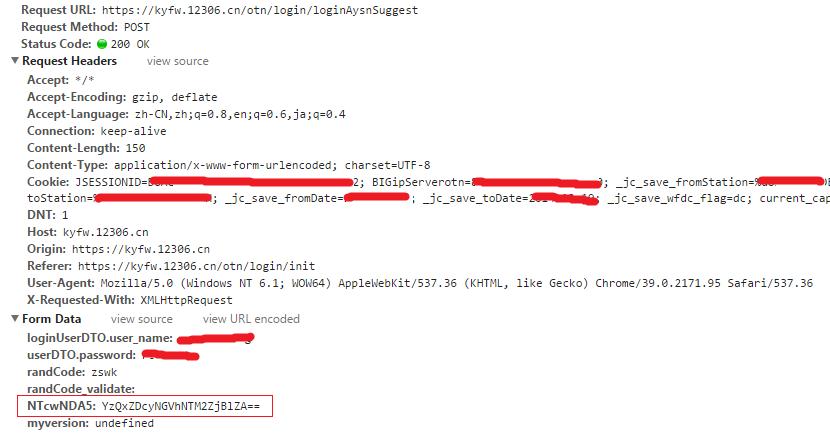

第四步、用户名、密码输入,验证码和第二步中的key、value值都拿到了,那么我们向12306发起猛攻吧,请求的地址和参数见下图:

红色框框起来的就是第二步获得的key和value值,这里有可能失败的,判断一下返回的结果,最近经常发现“非法请求”啊,如果发现非法请求了,重新获得key、value和验证码。这一步完成之后还没结束,最后还要请求一下这个地址:https://kyfw.12306.cn/otn/login/userLogin,参数就一个"_json_att",值为空。这样应该就可以登陆了。

这篇博客到这里才刚搞定登录,后面刷票、下订单之类的还有很多,慢慢更新吧,先到这里了。

?

?科学告诉我们,牛是色盲,分不出来颜色,但是伟大的黄牛们不是,不知道黄牛们看到鲜红的验证码之后会不会疯了一样的撞向显示器?那场面一定非常壮观

?科学告诉我们,牛是色盲,分不出来颜色,但是伟大的黄牛们不是,不知道黄牛们看到鲜红的验证码之后会不会疯了一样的撞向显示器?那场面一定非常壮观