1.打开题目地址,发现是个俄罗斯方块的游戏,可以尝试先玩几局游戏,但是并没有什么用

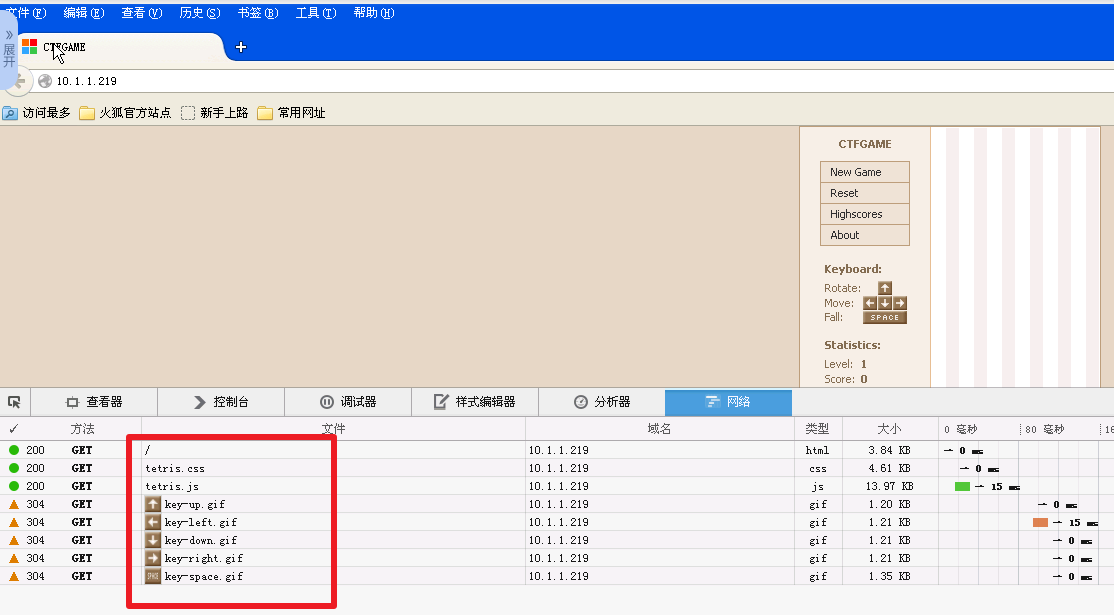

2.我们无法或者是很难很费劲能够直接从游戏获得flag,所以我们先分析这个游戏服务:

我们在浏览器的开发者工具中,对网络请求进行分析。

1.发现我们对目标进行访问时,并没有实质性的后台请求,所以及基本可以断定,这是一个前台页面的游戏,游戏的运行、计分都是由js脚本来支持的。

所以我们查看请求中仅有的js页面代码。

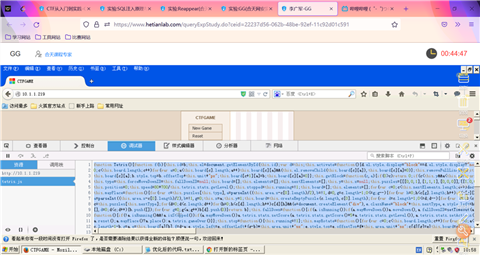

2.发现这个js混淆过,所以需要先美化,也就是js代码的格式化(粘贴到自己熟悉的IDE工具中进行格式化)。

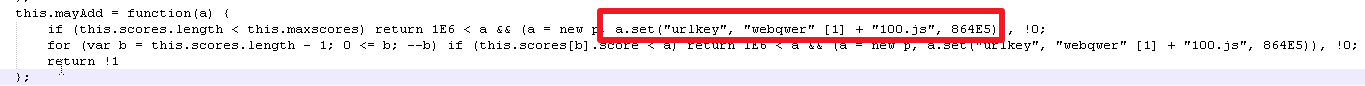

3.分析js代码,发现经过分析,会发现,当游戏分数达到既定的条件时,js代码会在页面的投不中添加urlkey字段,

值为“webqwer”[1]+“100.js”,即为“webqwer”的第2个字母与“100.js”拼接为“e100.js”。

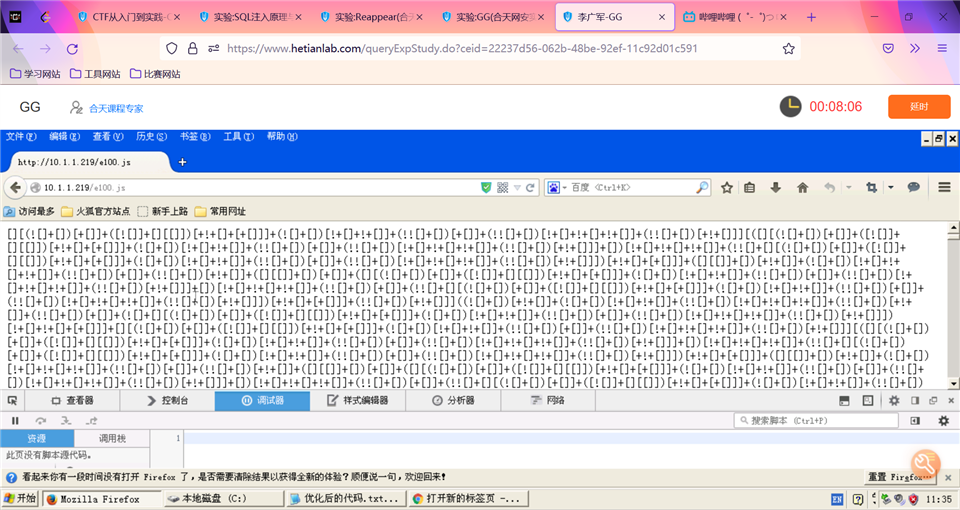

4.发现也是一个js文件,我们尝试直接访问,可以看到页面的内容为jsfuck编码。

知识点:

1)jsfuck编码

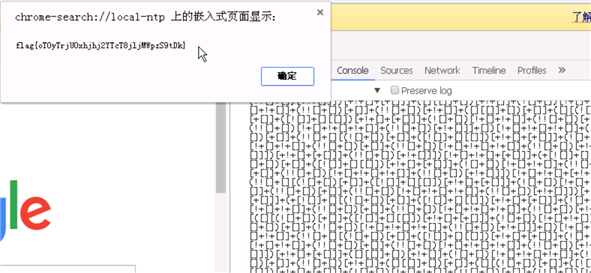

5.jsfuck编码是可以直接在控制台运行的,我们复制粘贴到控制台,得到flag。

JSFuck奇葩的js编码 - 南宫千寻 - 博客园 (cnblogs.com)

原文:https://www.cnblogs.com/WHOAMI-xiaoyu/p/15181910.html