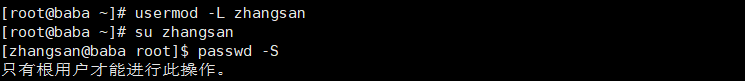

passwd -l 用户名 和passwd -S 用户名 是一样的效果

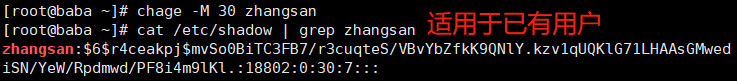

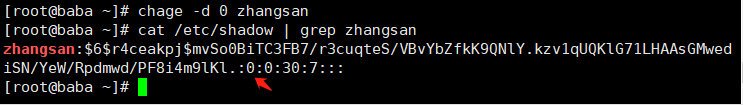

强制下次登录时更改密码

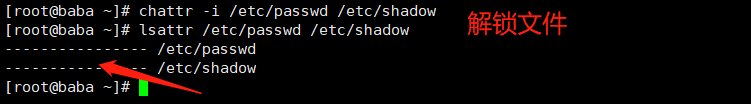

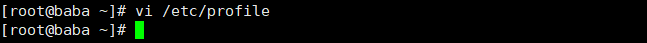

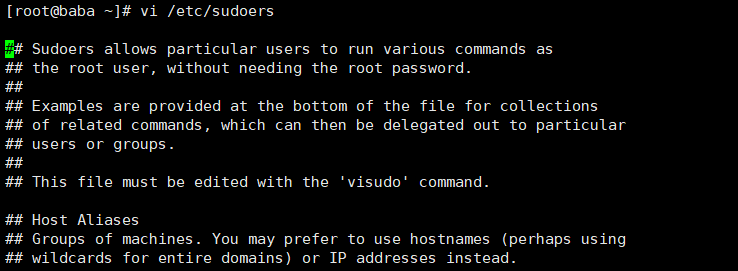

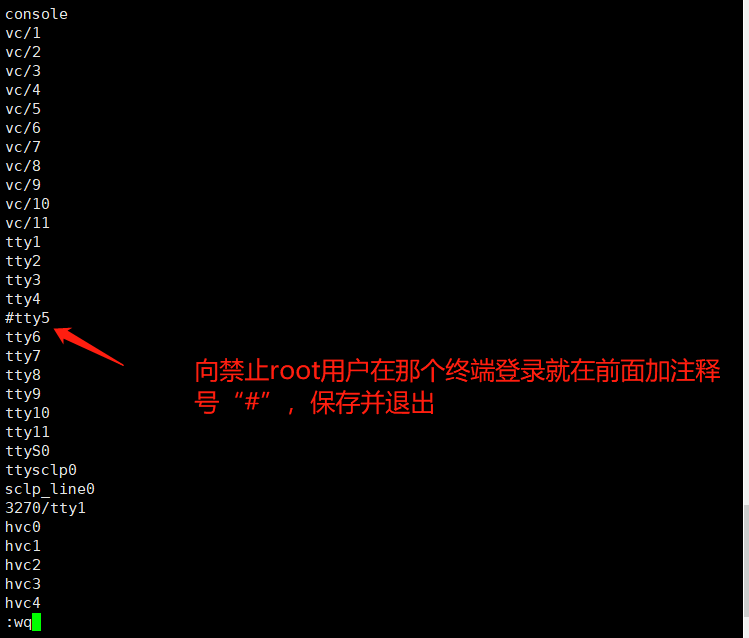

输入命令

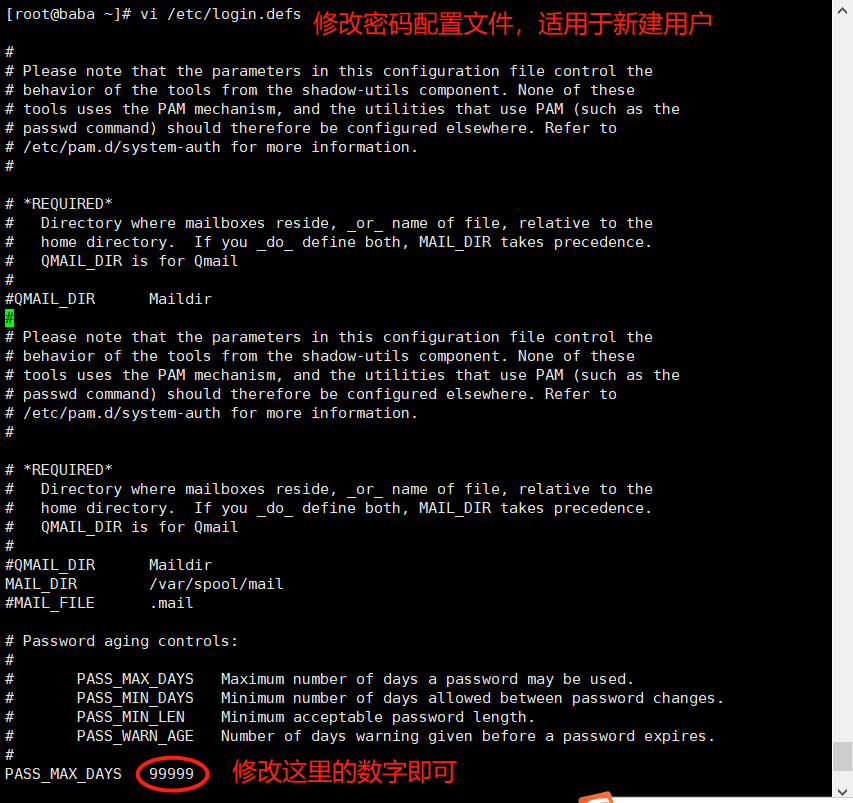

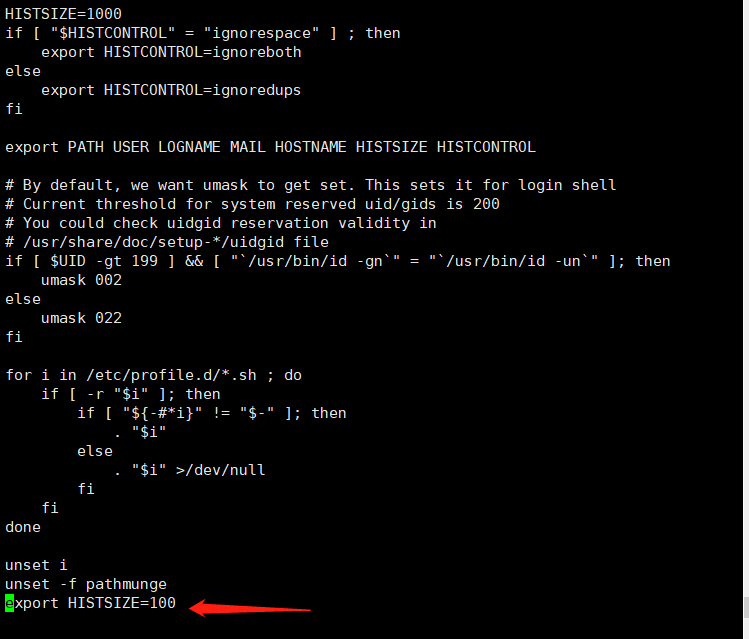

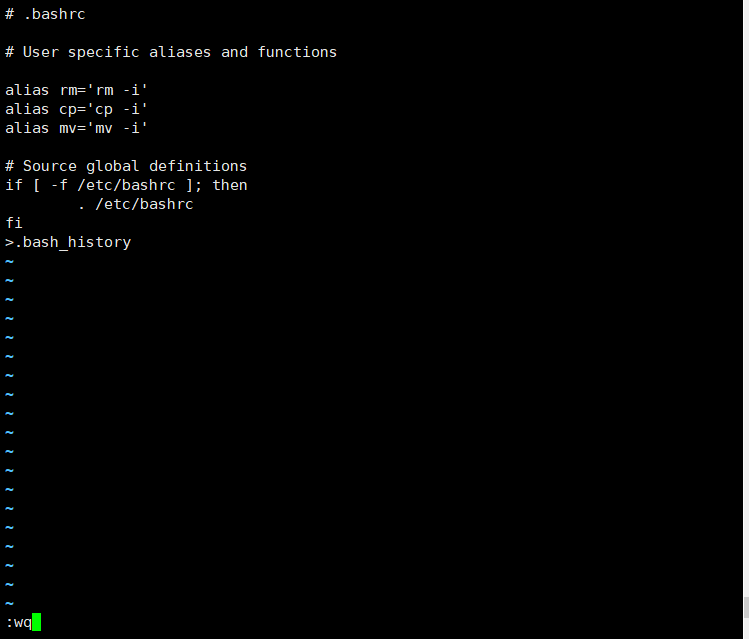

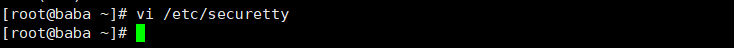

进入页面,输入命令,保存并退出

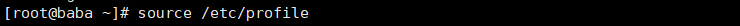

最后别忘记刷新一下配置

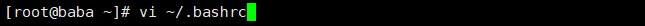

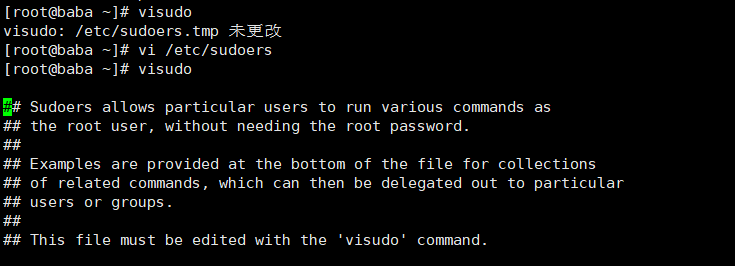

输入命令

进入页面,输入指示,保存并退出

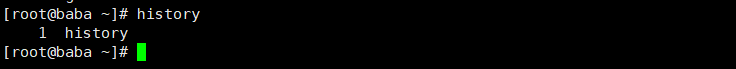

重启之后,自动清空历史命令

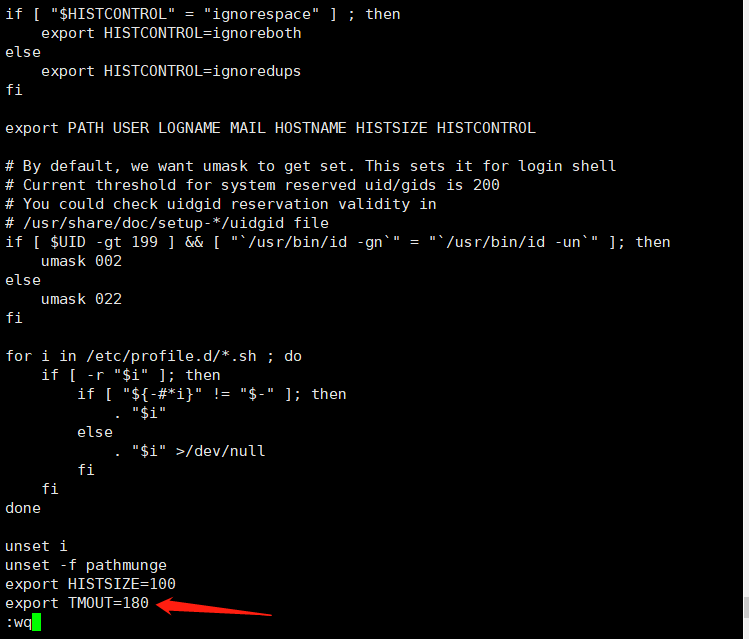

当自己离开时,长时间不操作电脑,为了安全起见,设置自动撤销

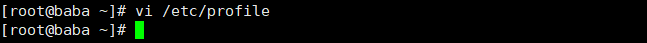

首先,输入命令

然后进入页面,输入指示,保存并退出

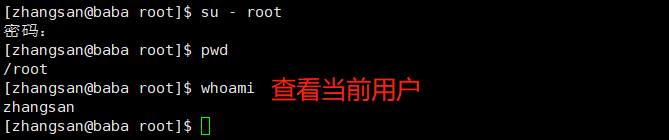

| su - 目标用户 |

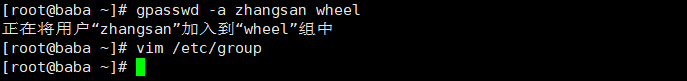

加入成功:如下图

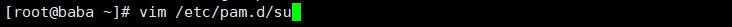

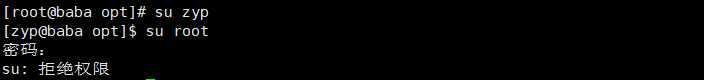

接下来还要

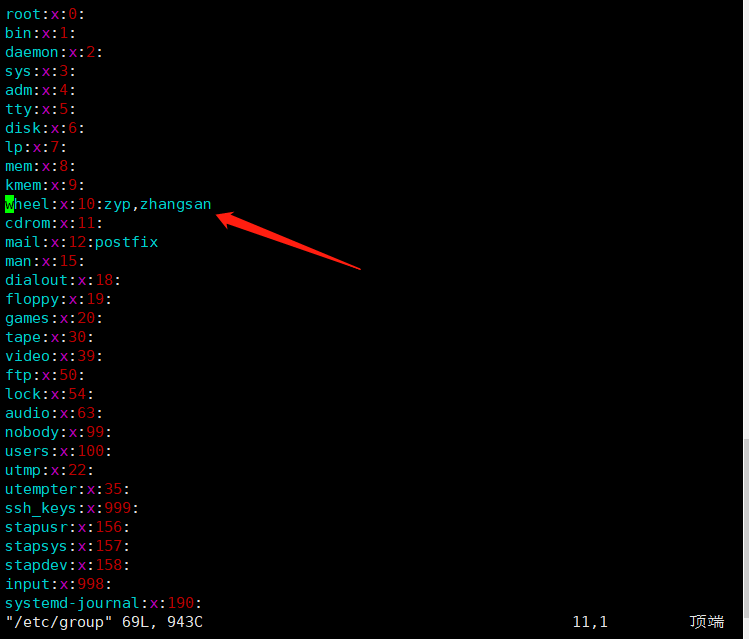

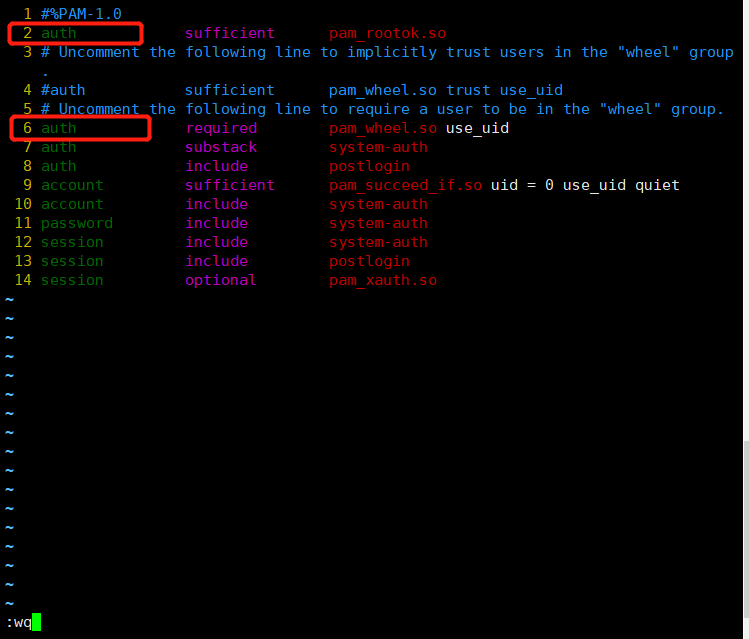

然后,把第二行和第六行的注释号“#”删除,保存并退出

1、以上两行都是默认状态(即开启第二行,注释第六行),这种状态下是允许所有用户间使用su命令进行切换的

2、两行都注释也就是运行所有用户都能使用su命令,但root下使用su切换到其他普通用户需要输入密码

3、如果开启第六行,表示只有root用户和wheel组内的用户才可以使用su命令

4、如果注释第二行,开启第六行,表示只有wheel组内的用户才能使用su命令,root用户也被禁止su命令

成功:

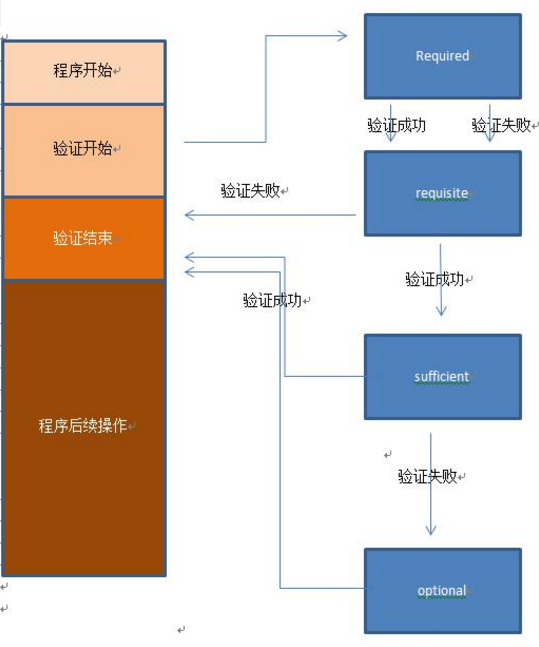

①每一行都是一个独立的认证过程

②每一行可以区分为三个字段

或者

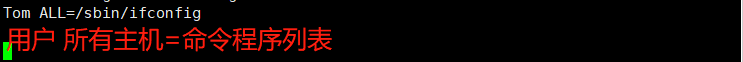

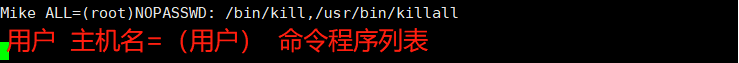

| 用户 主机名=命令程序列表 |

给Tom用户授权成功:

| 用户 主机名=(用户) 命令程序列表 |

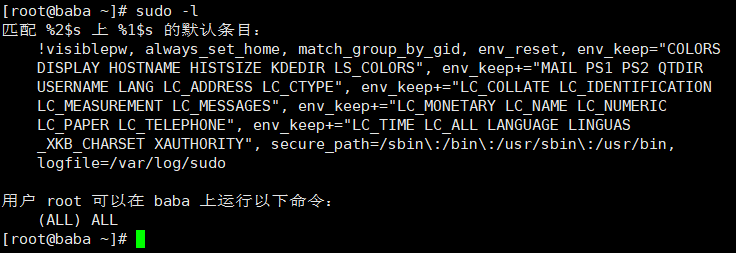

用户:直接授权指定的用户名,或采用“%组名”的形式(授权一个组的所有用户)

主机名:使用此规则的主机名。没配置过主机名时可用localhost,有配置过主机名则用实际的主机名,ALL则代表所有的主机

(用户):用户能够以何种身份来执行命令。此项可省略,缺省时以root用户的身份来运行命令

命令程序列表:允许授权的用户通过sudo方式执行的特权命令,需要填写命令程序的完整路径,多个命令之间以逗号“,”进行分隔。ALL代表系统中所有的命令

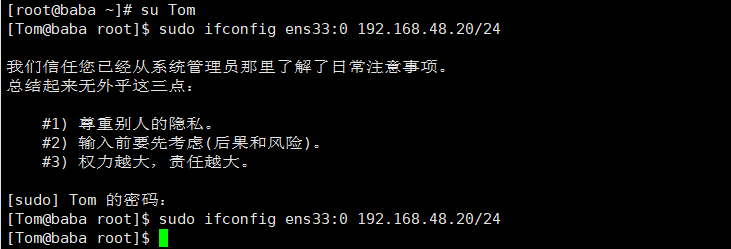

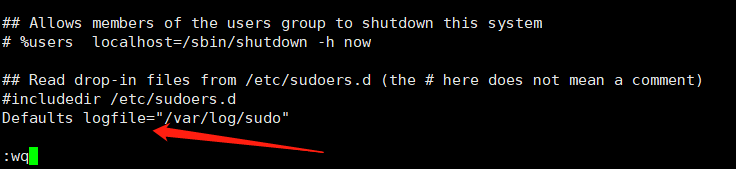

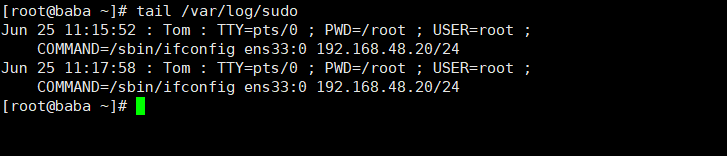

输入命令:

| -p | 指定扫描的端口 |

| -n | 禁用反向DNS解析(以加快扫描速度) |

|

- sS |

TCP的SYN扫描(半开扫描),只向目标发出SYN/ACK响应包就认为目标端口正在监听,并立即断开连接:否则认为目标端口并未开放 |

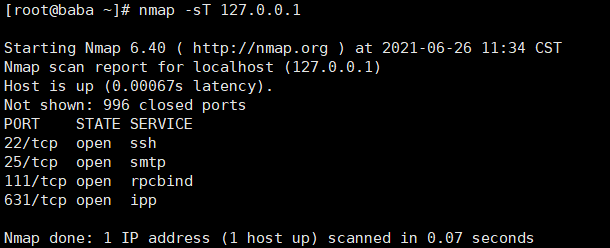

| -sT | TCP连接扫描,这是完整的TCP扫描方式(默认扫描类型),用来建立一个TCP连接,如果成功则认为目标端口正在监听服务,否则认为目标端口并未开放 |

| -sF | TCP中的FIN扫描,开放的端口会忽略这种数据包,关闭的端口会回应RST数据包。许多防火墙只对SYN数据包进行简单过滤,而忽略了其他形式的TCP攻击包,这种类型的扫描可间接检测防火墙的健壮性 |

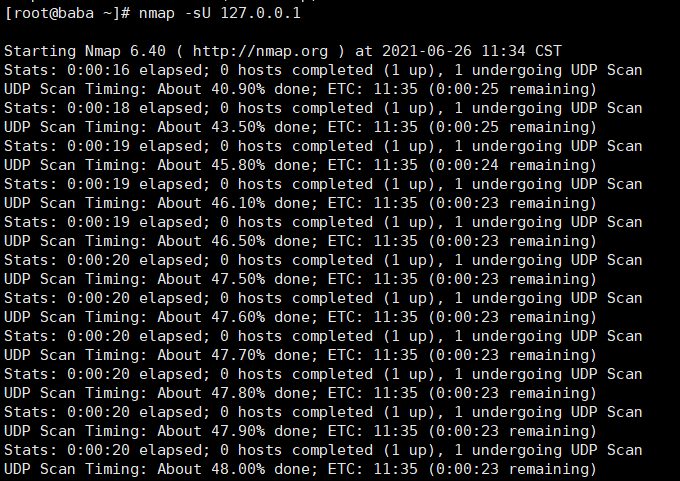

| -sU | UDP扫描,探测目标主机提供那些UDP服务,UDP扫描的速度会比较慢 |

| -sP | ICMP扫描,类似于ping检测,快速判断目标主机是否存活,不做其他扫描 |

| -P0 | 跳过ping检测,这种方式认为所有的目标主机是存活的,当对方不响应ICMP请求时,使用这种方式可以避免无法ping |

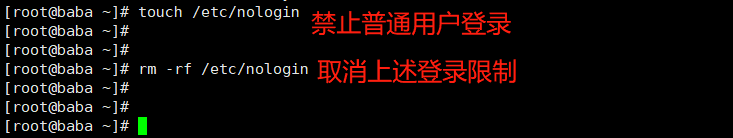

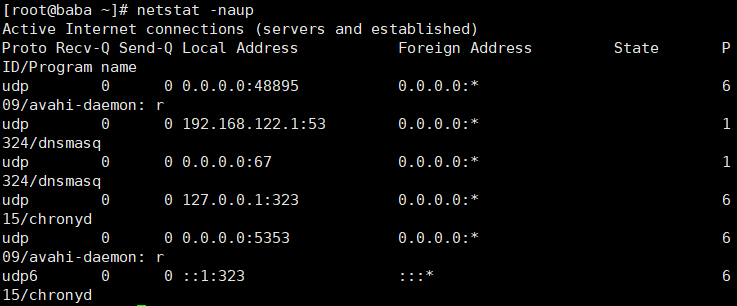

###查看正在运行的使用TCP协议的网络状态信息

###查看正在运行的使用UDP协议的网络状态信息

##查看本机开放的TCP端口

##查看本机开放的UDP端口

原文:https://www.cnblogs.com/zhangyupengzuishuai/p/14928821.html