|

版本(4字节) |

首部长度(4) |

优先级与服务类型(8) |

总长度(16) |

|

|

标识符(16) |

标志(3) |

段偏移量(13) |

||

|

TTL(8) |

协议号(8) |

首部校验和(16) |

||

|

源地址(32) |

||||

|

目标地址(32) |

||||

|

可选项 |

||||

|

数据 |

||||

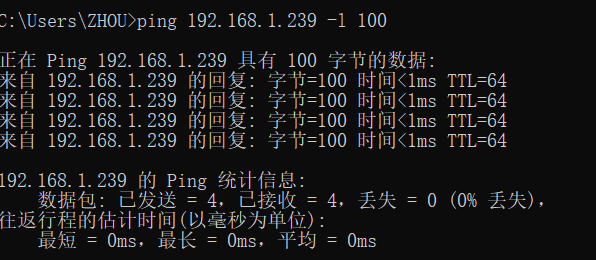

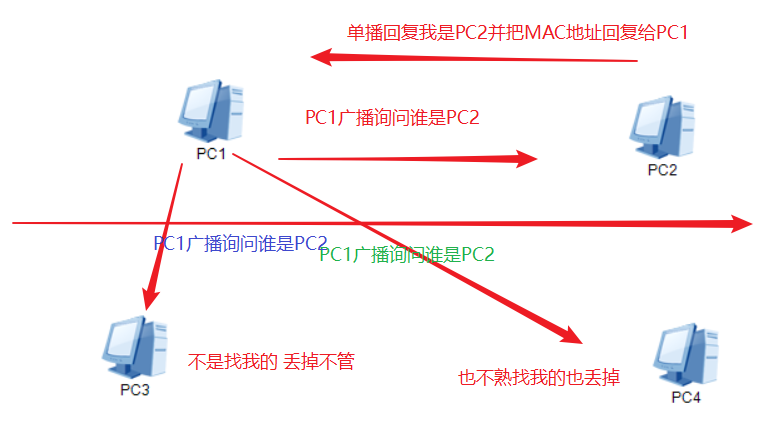

PC2回复ARP应答(单播)

其他PC主机丢弃消息

4.PC1将PC2的MAC地址保存到缓存表中,发送数据

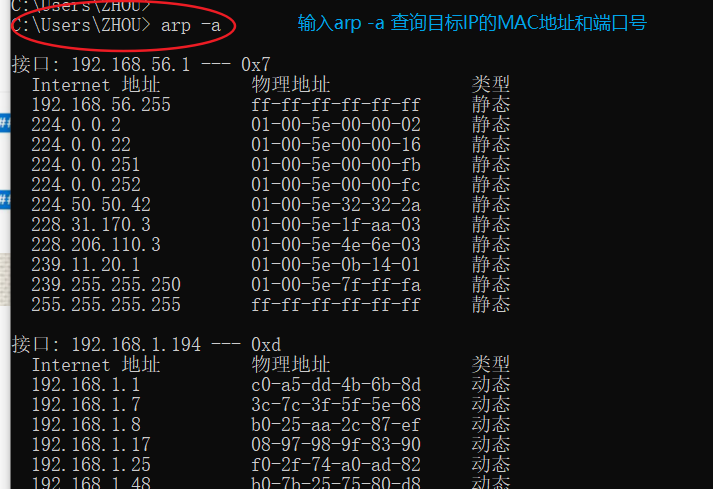

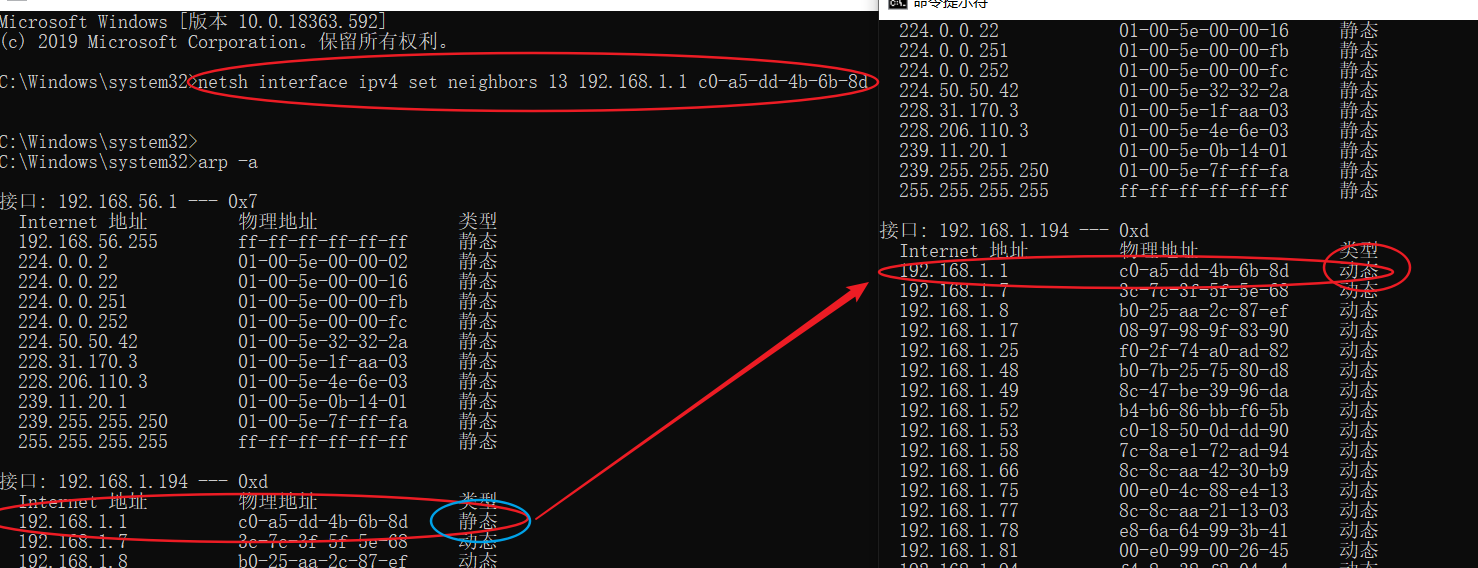

1 . 输入arp -a 查看目标IP的MAC地址(一般情况接口也能看到)

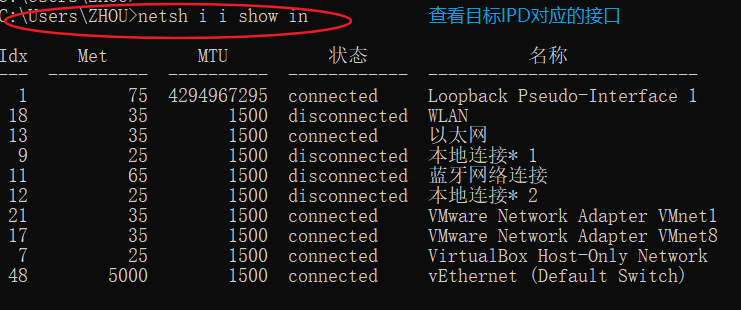

2 . 输入netsh i i show in 查看目标IP的接口

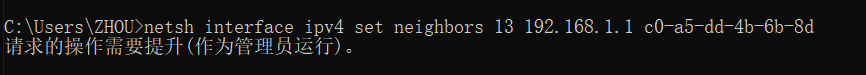

3 . 输入netsh interface ipv4 set neighbors 接口 目标ip 目标MAC 进行绑定 出现下面情况 需要以管理员资格打开CMD

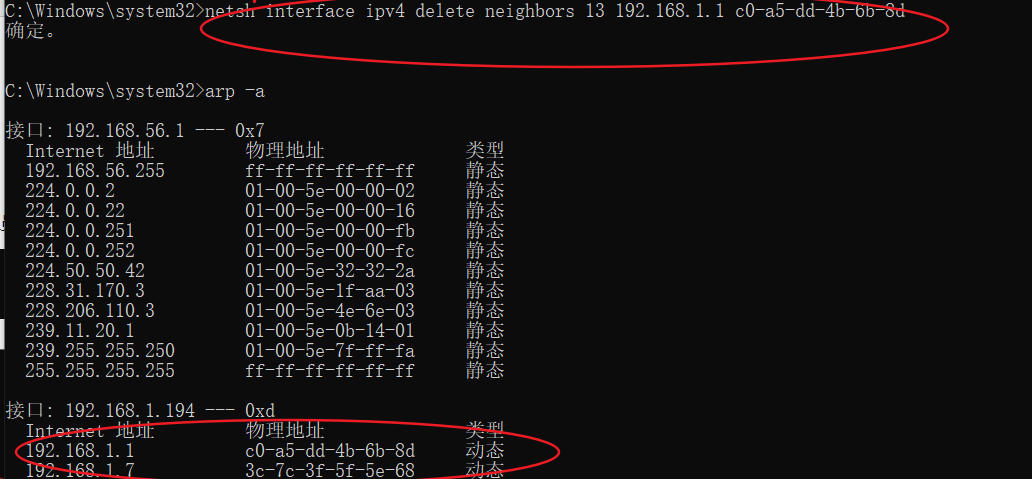

4. 输入netsh interface ipv4 delete neighbors 接口 目标ip 目标MAC 进行解绑

对等网的环境

PC1和PC2第一次通信

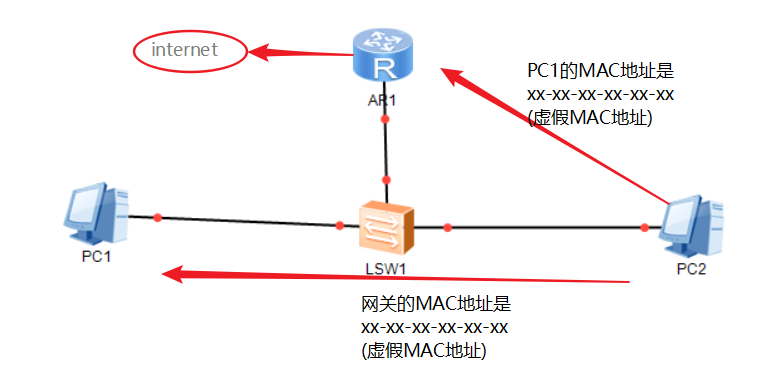

PC2 利用ARP报文回应bug 向网关发送虚假MAC地址 也向PC1发送虚假的MAC地址

网关和PC1 MAC地址表被欺骗 使得 PC1上网通过了PC2 中转 内容被偷窥

华为交换机设置ARP欺骗 (设置最多学习5个MAC地址)

1.进接口模式int e0/3

2.mac-address max-mac-count 5

原文:https://www.cnblogs.com/zhouruan/p/14778311.html