大家好,这里是白泽。最近学校里一个Spring Boot项目要用到Spring Security做安全相关的工作,好,没用过,那我先学一下吧。查阅了不少文章,上来就是一堆接口,实现类,过滤器链,超级高水平,我看不懂。摸索了两天终于有点感觉了,就写一篇两天前的我希望看到的博客吧

这篇博客能让你初步理解Spring Security框架执行的过程,并用于你的Spring Boot项目中,但如果需要精进这个框架,还需要你阅读更多源码等后续的学习

代码在我的github中:github项目地址,本篇博客对应名为spring-security-demo1的项目文件

学这个框架,不管你是跟着别人的博客学,还是看视频学,不跟着写个小的demo,想学明白需要点天赋

你需要会用Spring Boot,以及一些基本的前端知识(html/css/js),包括thymeleaf模板框架的基础知识

MySQL数据库相关知识,以及Spring Boot整合Mybatis框架的使用

你也知道Spring Security有两个功能,认证和授权,认证指的是验证用户名密码是否正确(登陆),但你学习这个框架的初衷是想做授权,比如想控制你项目中有些资源(页面)只有管理员能访问,有些资源则普通用户和管理员都能访问。又或者针对同一个资源,用户只有查看的权限,但是管理员有增、删、改、查的权限。

尽管我很想一下子就告诉你这个框架的用法,让你马上cv到自己的项目里,但结合我的学习经历,我认为,如果你刚开始接触权限相关的知识,那么你很可能需要先梳理一下你自己项目的数据库设计思路(因为用户、角色、权限最终都是存在数据库里的),所以别急,先往下看。

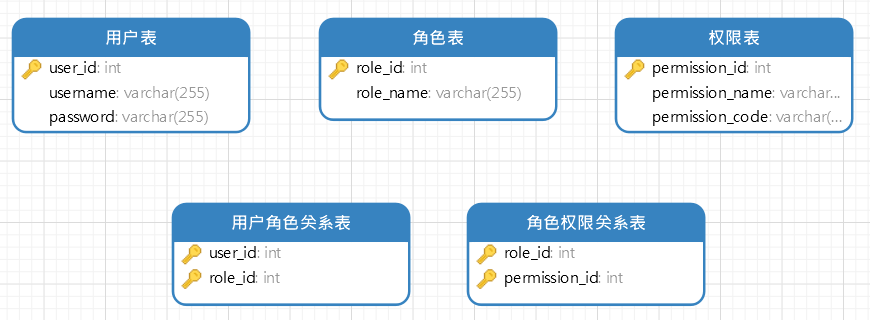

为了实现不同角色访问权限的控制,这里要用到至少5个表

用户表和角色表是多对多的关系,用来表示每个用户分别的是什么角色(如:A是用户,B是管理员),二者的关系存放在用户角色关系表中

角色表和权限表也是多对多的关系,用来表示每个角色有什么权限(如:对某资源,用户有查看权限,管理员有增加、删除、修改、查看权限),二者关系存放在角色权限关系表中

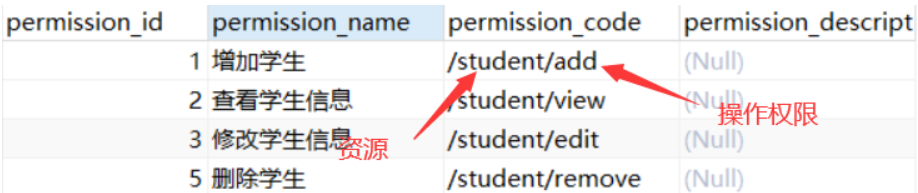

注意:在通篇博客中,如果我提到 ” 管理员有访问XX资源(主要指页面)的权限 “,这里的权限指的是访问这个资源的资格(它只限制了角色);而如果我提到 ” 管理员对XX资源有增、删、改、查的权限,而普通用户只有查看权限 “,(它不仅限制了角色还细分了不同角色对同一个资源的操作权限)。而权限表中存放的是记录是针对后者这种情况的(因此permission_code也可以理解为以某种操作处理某种资源的后端url是多少)

为了帮助理解,我拟了一张permission表(针对学生资源,有增、删、改、查四个权限,所以在permission表中有四条记录)

ps:spring-security-demo1将围绕用户表<->角色表展开(且将先不使用数据库),数据库的使用,以及角色表<->权限表部分将在后续博客讲解

实现功能:

测试结果:

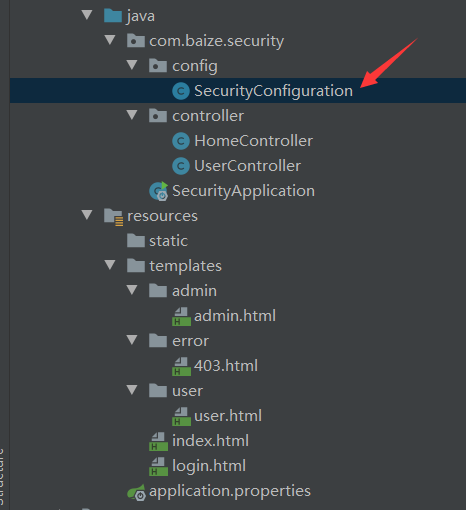

事实上,需要你编写的Spring Security相关代码其实只涉及到一个类中的不到二十行代码~,如果你只想知道怎么用,完全可以只看那个SecurityConfiguration配置类的代码

这个自定义的配置类继承了Spring Security提供的一个父类WebSecurityConfigurerAdapter,并重写了它的两个configure方法,第一个方法在程序运行时于内存中创建两个用户(用户名&密码)并赋予角色,我们前端的登陆就是去匹配这两个定义好的用户

user用户,密码为123(加密处理),赋予USER权限(角色)

admin用户,密码为123(加密处理),赋予USER和ADMIN权限(角色)

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

/**

* 在内存中创建一个名为 "user" 的用户,密码为 "123",拥有 "USER" 权限,密码使用BCryptPasswordEncoder加密

*/

auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder())

.withUser("user").password(new BCryptPasswordEncoder().encode("123")).roles("USER");

/**

* 在内存中创建一个名为 "admin" 的用户,密码为 "123",拥有 "USER" 和"ADMIN"权限

*/

auth.inMemoryAuthentication().passwordEncoder(new BCryptPasswordEncoder())

.withUser("admin").password(new BCryptPasswordEncoder().encode("123")).roles("USER","ADMIN");

}

第二个重写的方法定义了访问/user/路径下的所有资源需要USER权限(角色),访问/admin/路径下的所有资源需要ADMIN权限(角色)

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/","/index").permitAll()

.antMatchers("/user/**").hasRole("USER")

.antMatchers("/admin/**").hasRole("ADMIN")

.and()

.formLogin()

.loginPage("/login") //用户未登录时,访问任何需要权限的资源都转跳到该路径,即登录页面,此时登陆成功后会继续跳转到第一次访问的资源页面(相当于被过滤了一下)

.defaultSuccessUrl("/user") //登录认证成功后默认转跳的路径,意思时admin登录后也跳转到/user

.and()

.logout()

.logoutUrl("/logout") //退出登陆的路径,指定spring security拦截的注销url,退出功能是security提供的

.logoutSuccessUrl("/login");//用户退出后要被重定向的url

}

原文:https://www.cnblogs.com/YLTFY1998/p/14731735.html