攻击机:Win 10

靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)

具有弱口令的所有版本

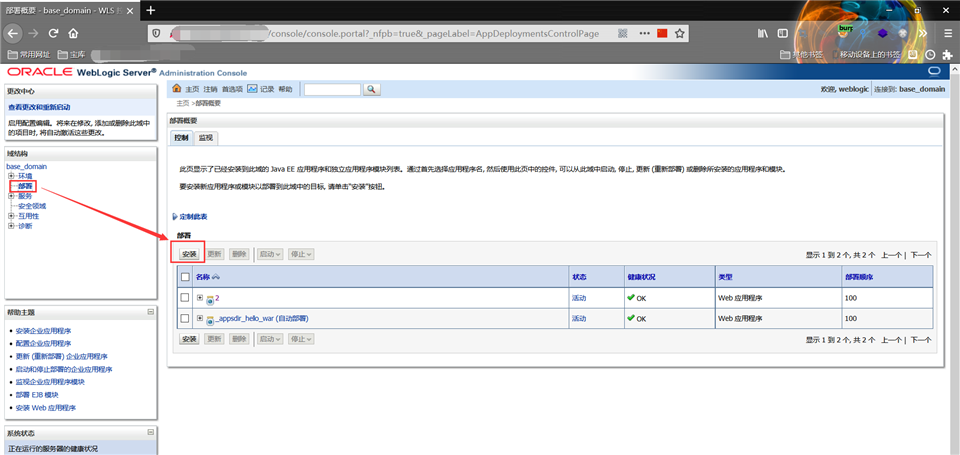

简介:weblogic可自己手动部署war包至其根目录下

注:weblogic的弱口令集:https://cirt.net/passwords?criteria=weblogic

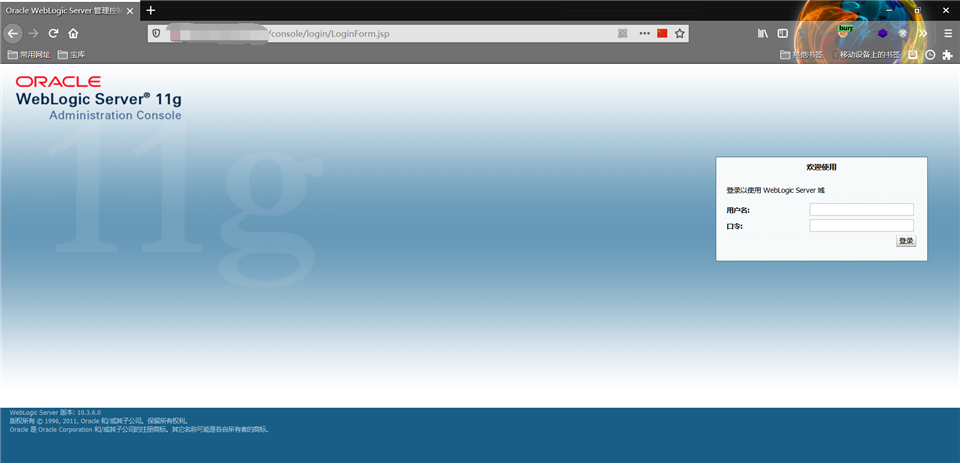

(1)首先,打开web页面,尝试使用弱口令登录(不晓得有没有直接爆破的工具)

weblogic/Oracle@123

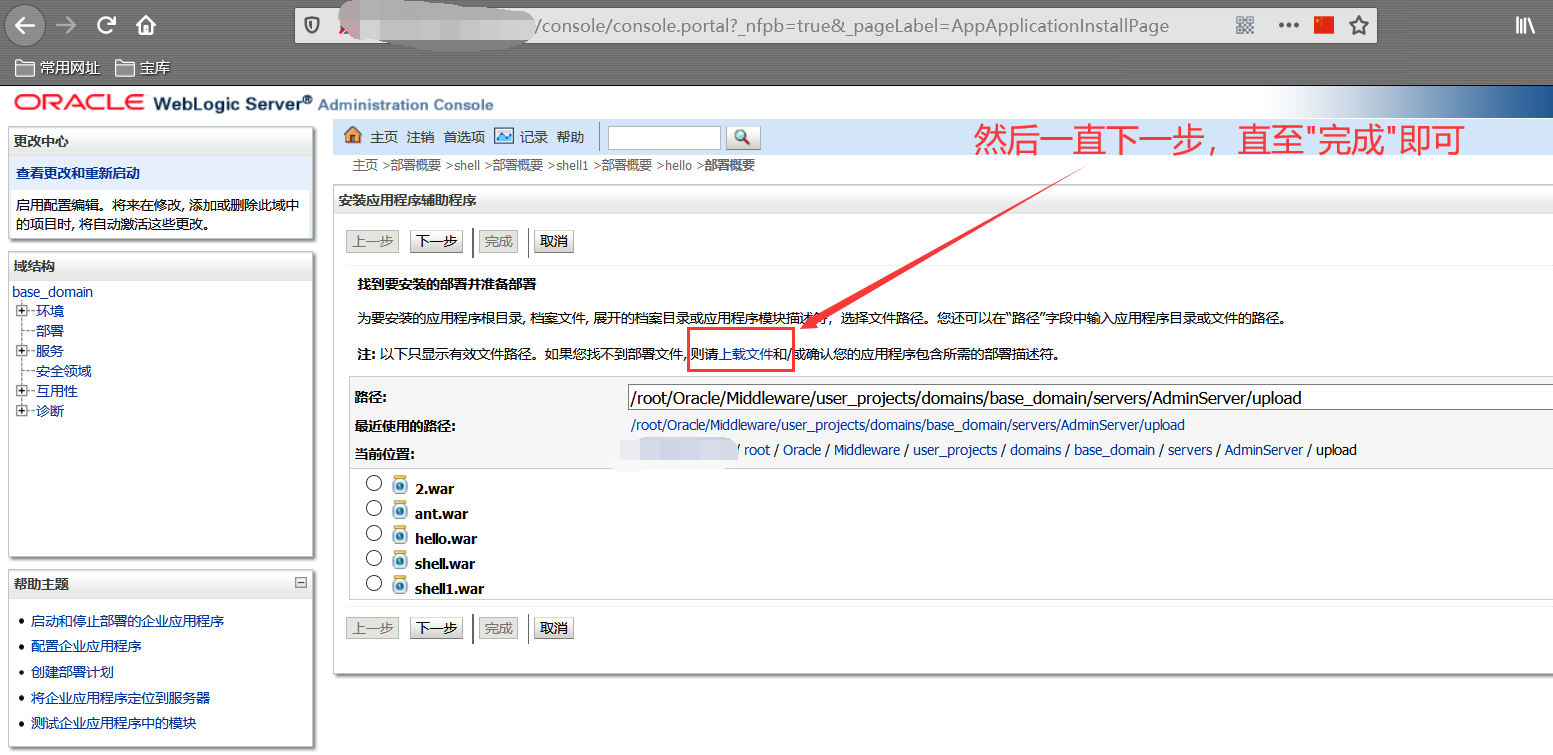

与tomcat管理后台弱口令类似,这里也需要部署war包类型的马(需要注意的是,分别尝试使用冰蝎2.0/3.0、蚁剑、哥斯拉):

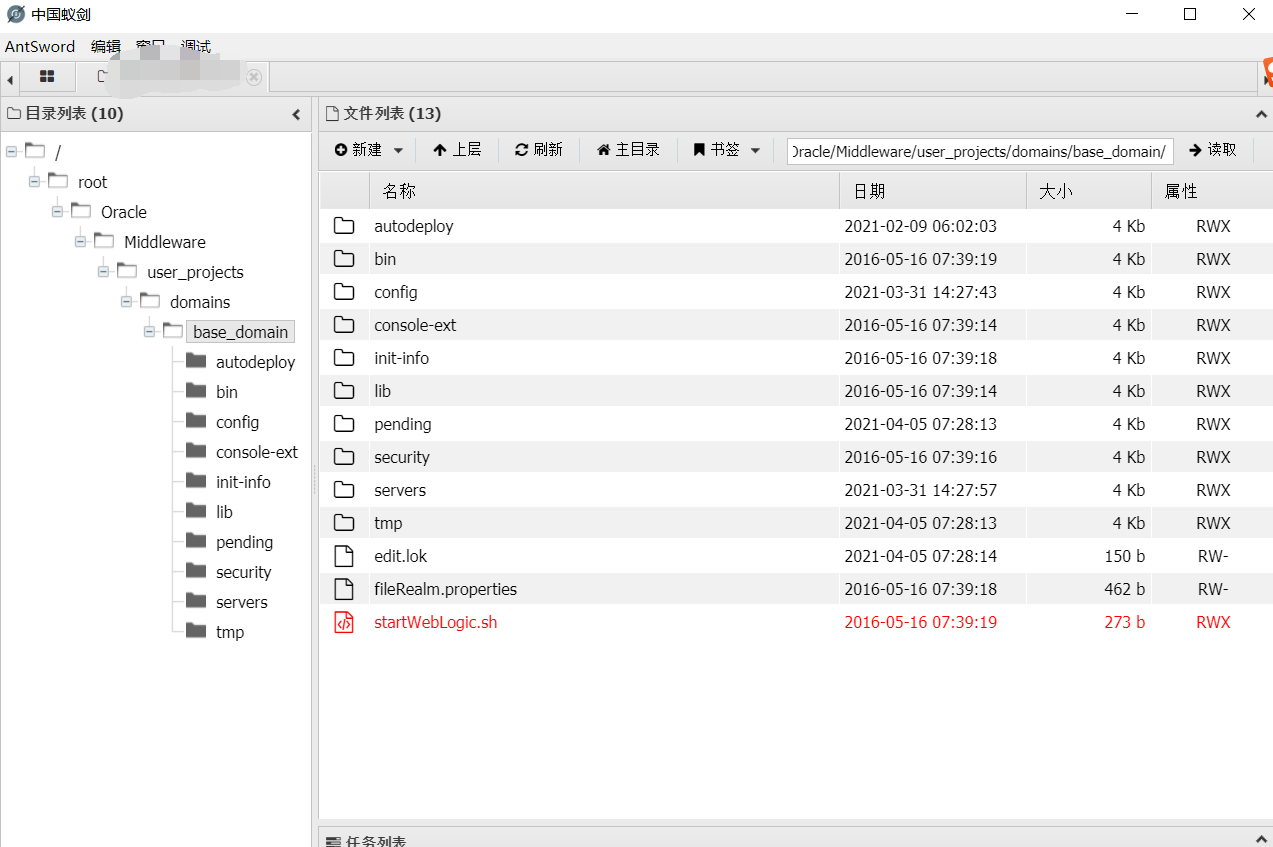

(一)蚁剑连接成功:

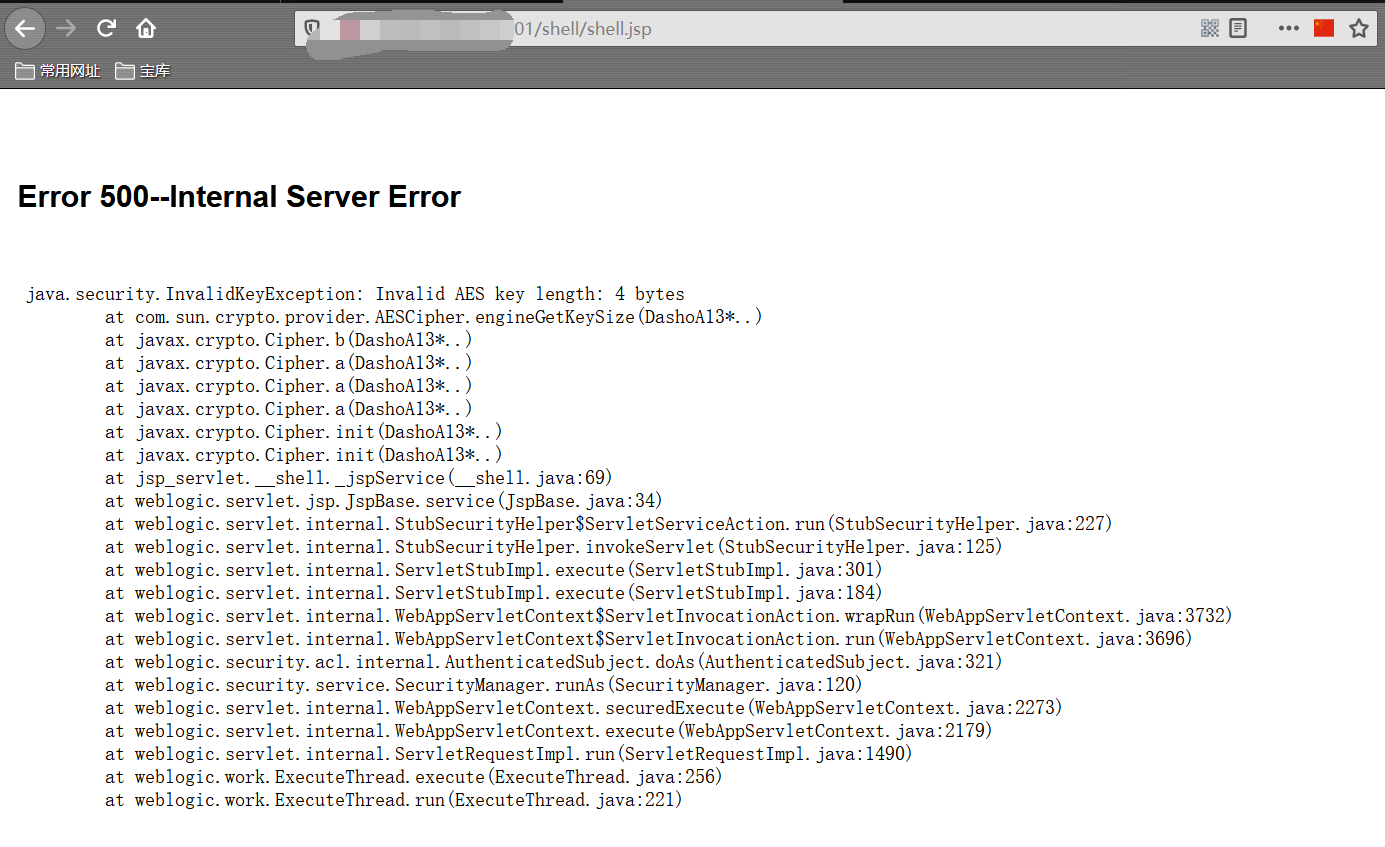

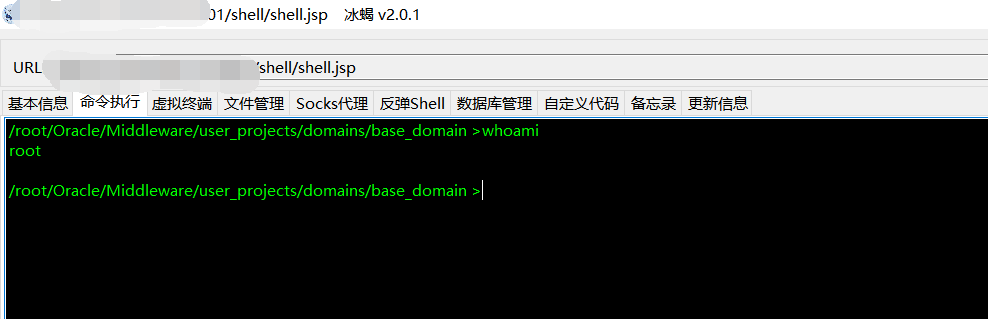

(二)冰蝎2.0 OK

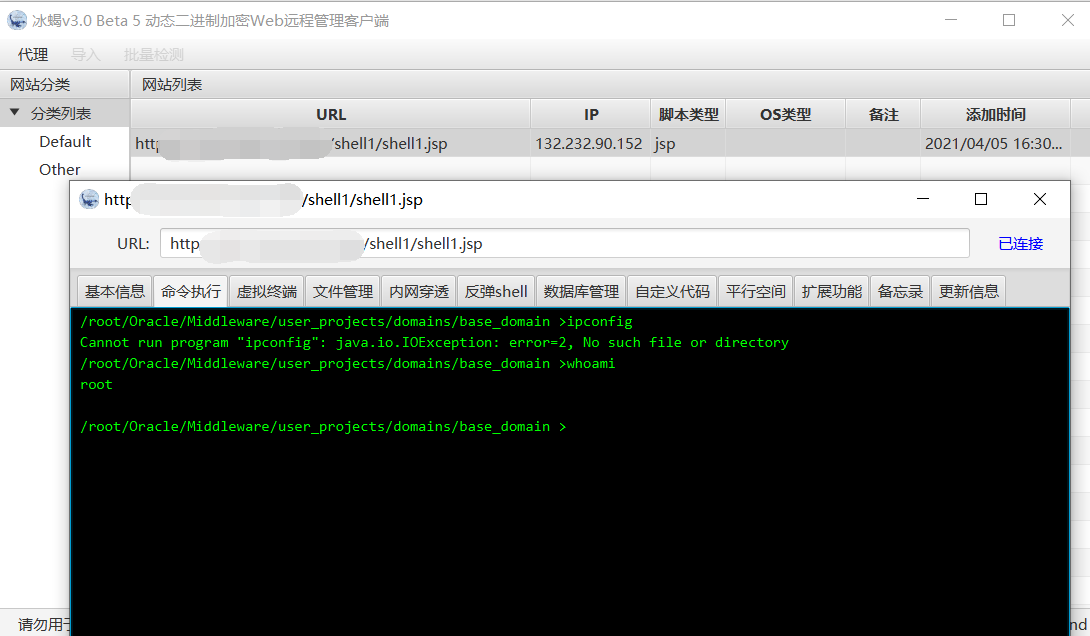

(三)冰蝎3.0 OK

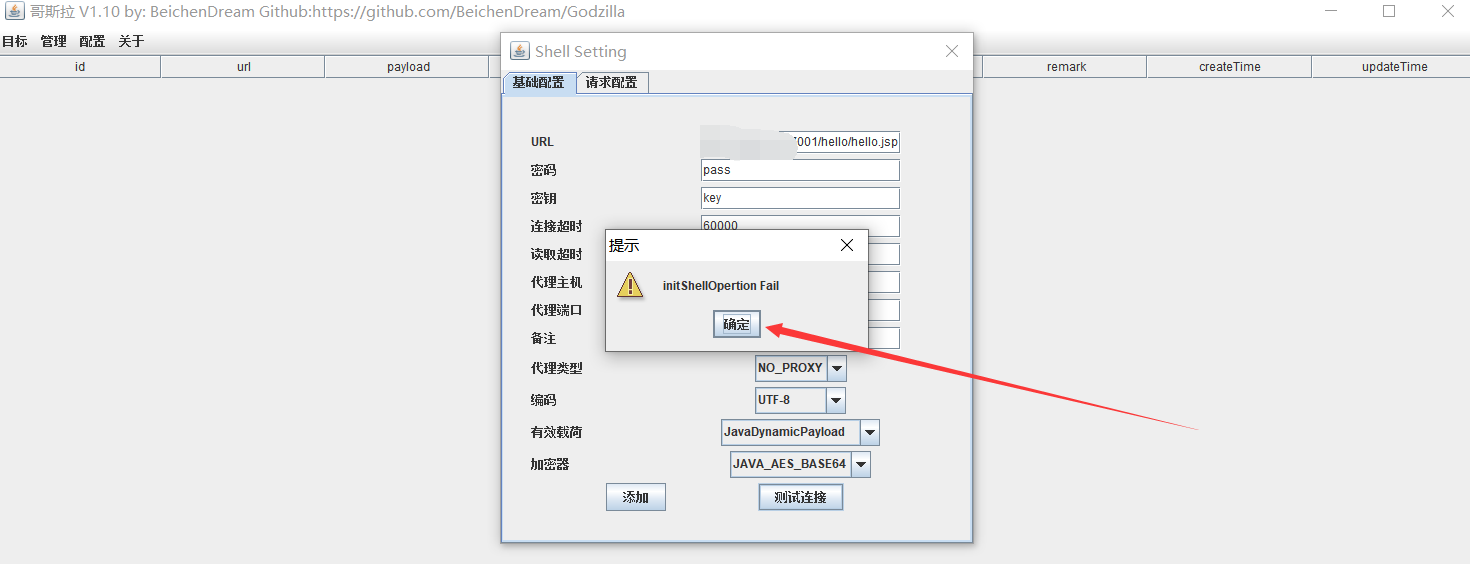

(四)哥斯拉1.10 (NO)

部署方式就是一件上传war包的jsp马即可,然后直接访问连接,比如你上传:shell.war,直接访问:http://xx.xx.xx.xx:7001/shell/shell.jsp即可。

详情请查看:https://www.cnblogs.com/bmjoker/p/9822886.html

原文:https://www.cnblogs.com/cute-puli/p/14618744.html