Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。

若后台管理页面存在弱口令,则可以通过爆破获取密码。

Apache Tomcat 全版本

虚拟机: VMware

操作系统: Windows7

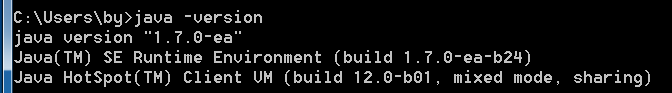

java环境(jdk 1.7.0-ea)

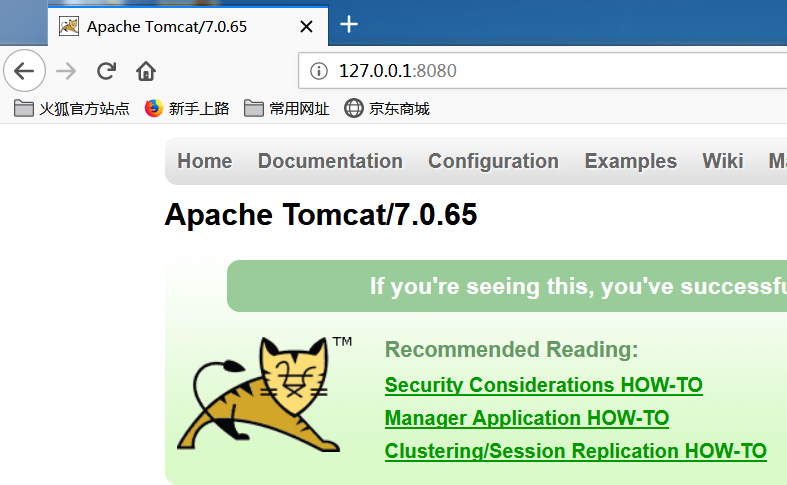

Tomcat版本(7.0.65)

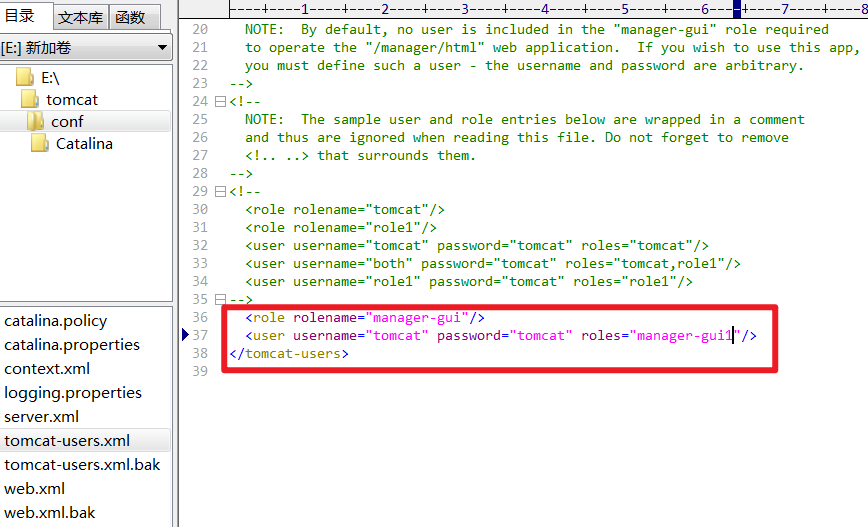

修改tomcat-users.xml文件, 配置登录账户密码(文件路径: tomcat\conf\tomcat-users.xml):

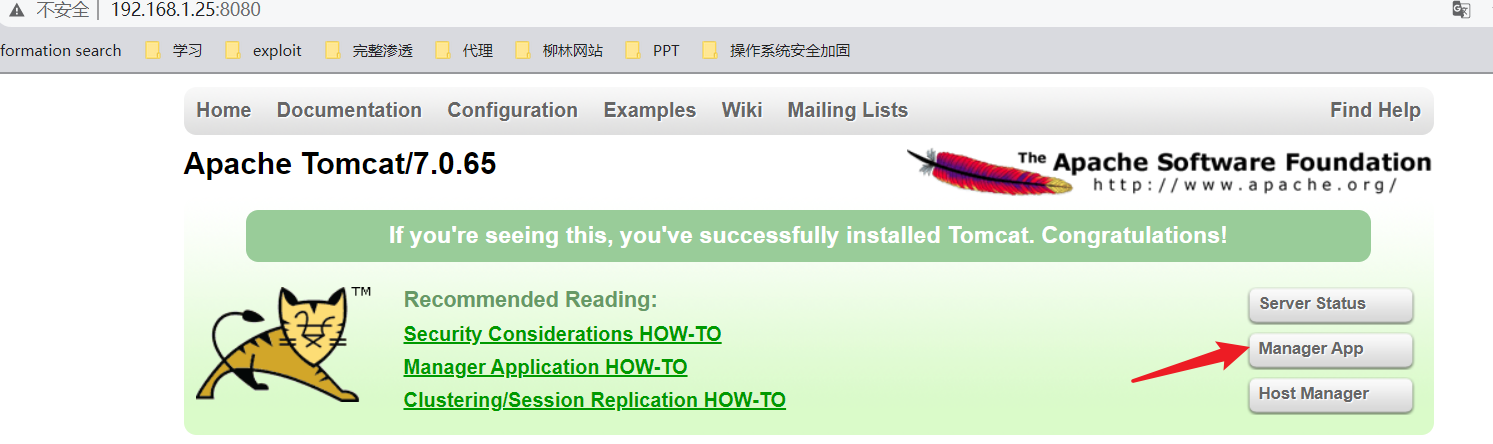

修改完,重新启动tomcat,访问8080端口,点击“Manager App”登录。

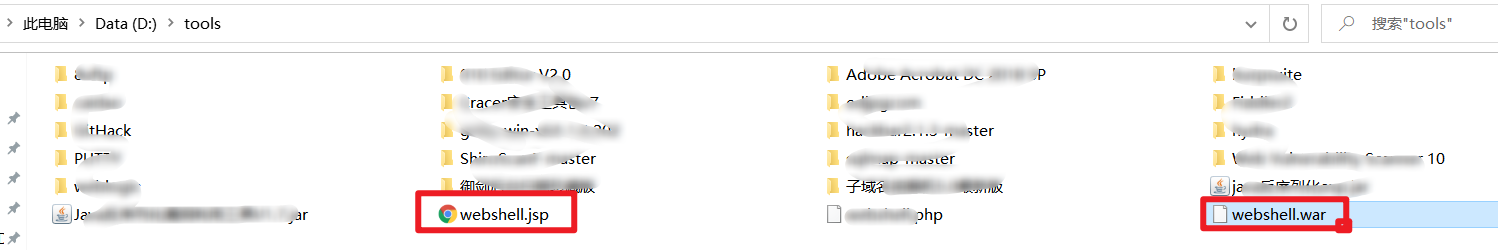

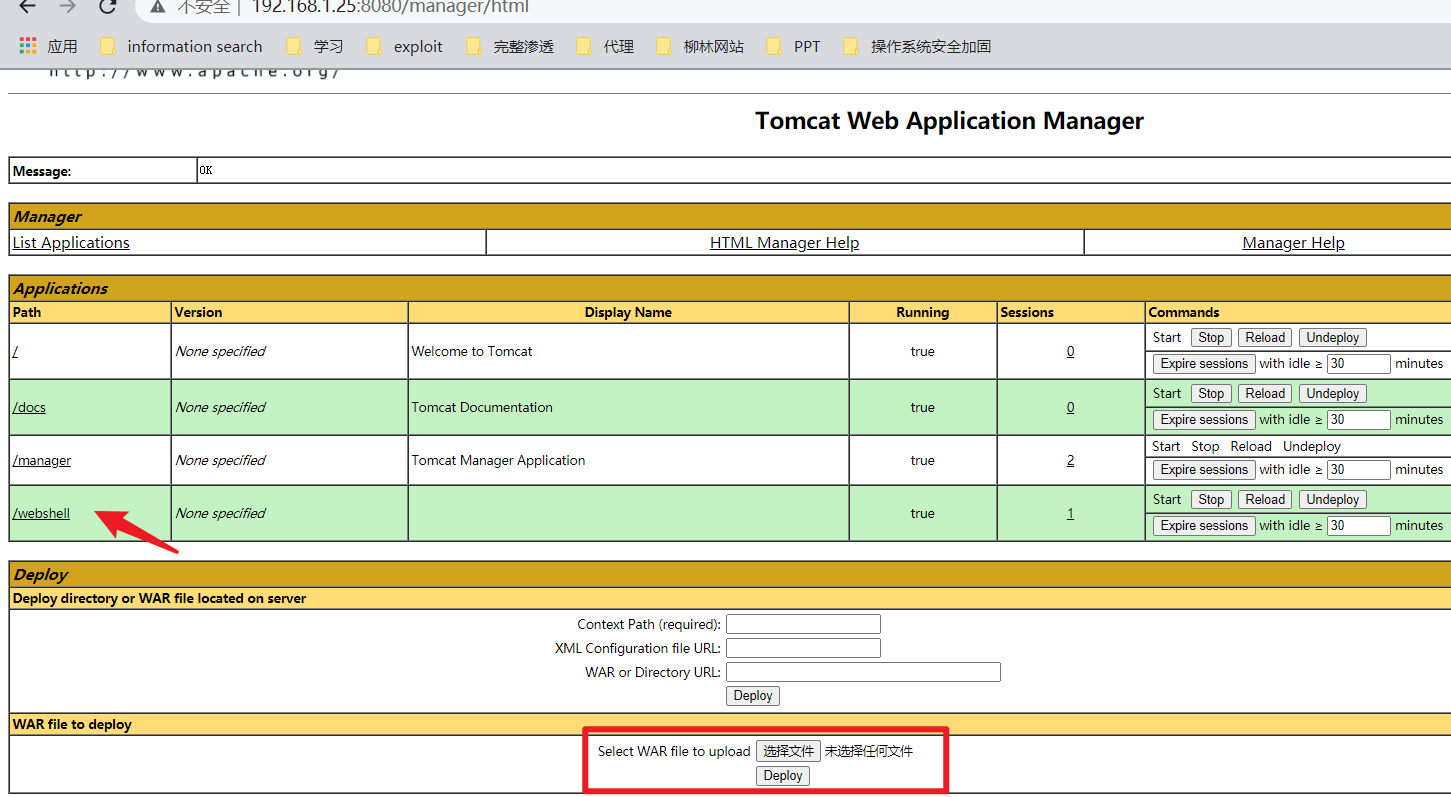

将.jsp后缀的大马进行压缩成.zip文件,将后缀.zip修改为.war,然后对.war文件进行上传操作,然后点击上传部署的war文件(显示404),

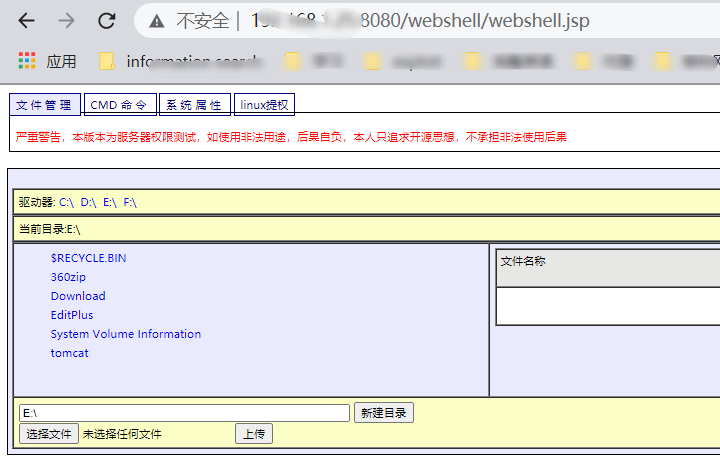

在URL后面输入/bypass.jsp,成功访问到大马文件。

1 在系统上以低权限运行Tomcat应用程序。创建一个专门的 Tomcat服务用户,该用户只能拥有一组最小权限(例如不允许远程登录)。

2 增加对于本地和基于证书的身份验证,部署账户锁定机制(对于集中式认证,目录服务也要做相应配置)。在CATALINA_HOME/conf/web.xml文件设置锁定机制和时间超时限制。

3 以及针对manager-gui/manager-status/manager-等目录页面设置最小权限访问限制。

4 后台管理避免弱口令。

原文:https://www.cnblogs.com/clown-b/p/14236809.html