XSS-盲打

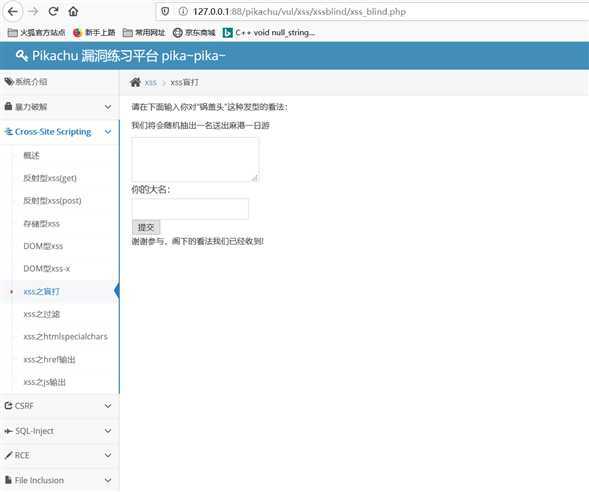

前端数据交互的地方,输入信息,输入后的结果不在前端显示,也就是

只有后台能看到输入的内容,从前端无法判断是否存在XSS,这种情况下,我们直接往里面插入XSS代码,然后等待

我们在pikachu平台随便输入信息,输入的内容并不会在前端显示,而是提交到了后台,只有后台管理员可以看见。

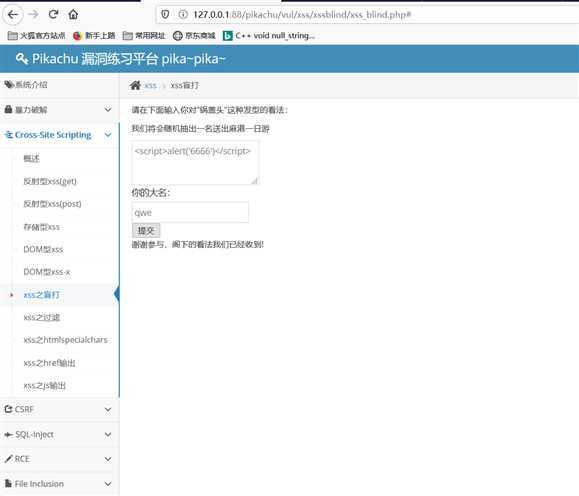

接下来我们要做的就是,输入一个JS代码,管理员登录后台管理界面,如果后台把我们的内容输出,那后台管理员可能遭受到我们的XSS攻击,我们提交以下内容

提交之后,登录后台管理界面(账号密码为admin,123456)登录地址如下

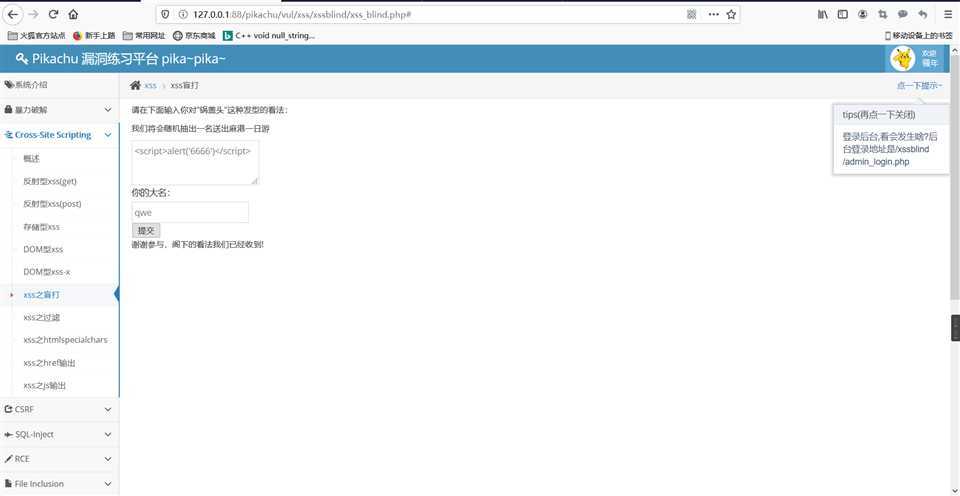

点击Login 登陆之后会弹出小窗,说明后台受到了XSS攻击

这种就是也是存储型的,将前端的数据存储到后台,后台如果没有进行过滤的话会使攻击者嵌入恶意代码进行登录获取到后台的信息。这种漏洞属于随机性质的,刚好后台没有做处理,攻击者就可以采取这种方式进行 暗箱操作。

Pikachu:XSS-盲打、过滤、htmlspecialchars、href与js输出

原文:https://www.cnblogs.com/renletao/p/13189402.html