答:经过本次实验可以使用以下方法:

答:使用如下工具:

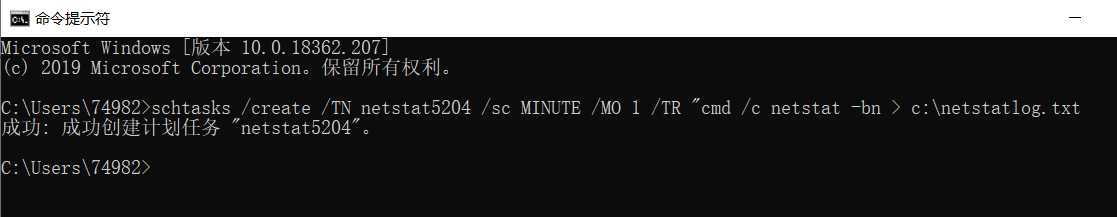

schtasks /create /TN netstat5204 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt" 创建计划任务netstat5204

TN:TaskName的缩写;sc:计时方式,我们以分钟计时填MINUTE;TR:Task Run缩写,要运行的指令是 netstatbn:b表示显示可执行文件名,n表示以数字来显示IP和端口;>:表示输出重定向,将输出存放在c:\netstatlog.txt文件中

netstat5204.bat脚本(c盘根目录下创建需要管理员权限)date /t >> c:\netstat5204.txt

time /t >> c:\netstat5204.txt

netstat -bn >> c:\netstat5204.txt

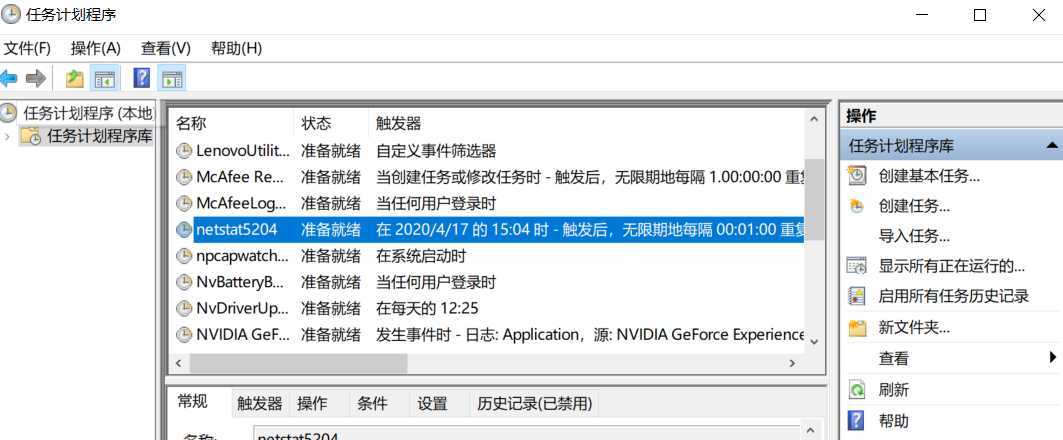

netstat5204

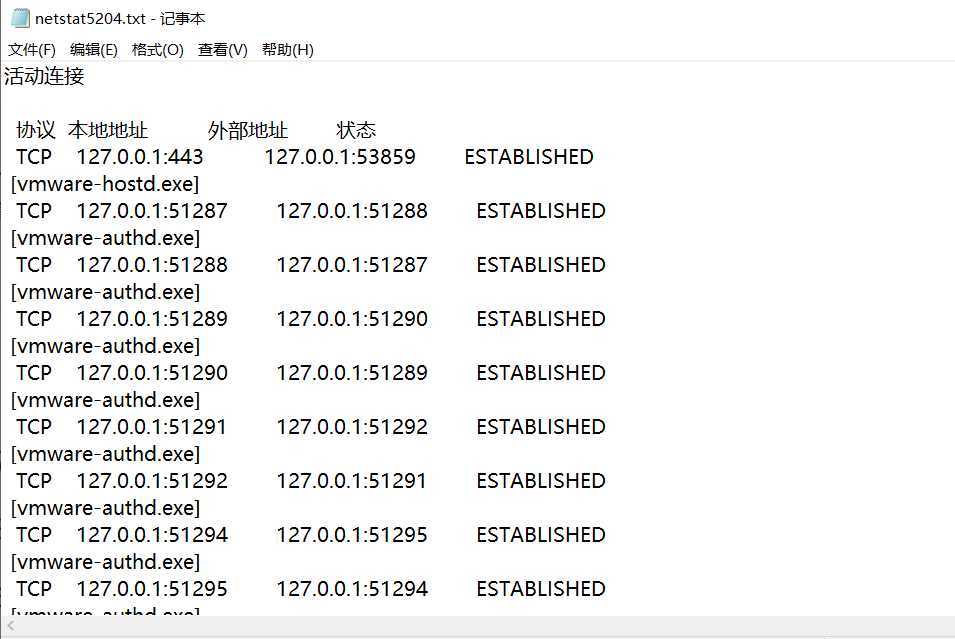

常规选项卡中勾选使用最高权限操作,以防记录里出现权限问题。操作选项卡中双击编辑启动程序操作,程序或脚本选择netstat5227.bat,参数为空。只有在计算机使用交流电源时才启动此任务取消。netstat5204.txt文件中看到主机在此段时间内的联网记录:

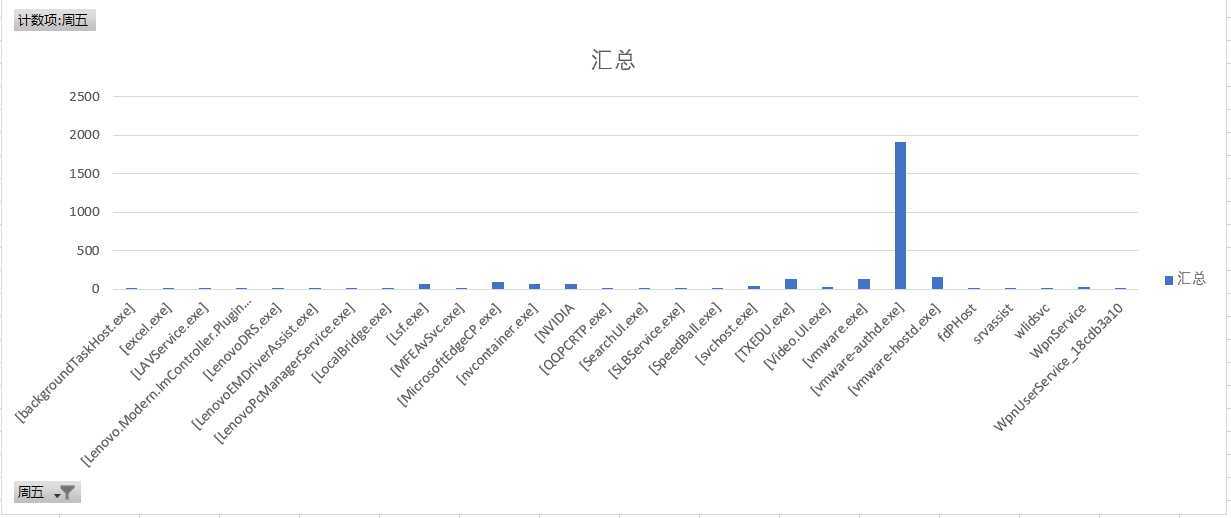

netstat5204.txt中数据复制粘贴到Excel中进行分析。数据,导入生成的txt文件,选中数据区域进行分列,选择好数据类型。插入选择数据透视图,选择需要统计的区域,设置轴和列进行统计

VMware.exe;其次是显卡软件和qq、联想电脑管家等软件,但是看到有个backgroundtaskhost不知道是个啥后台,网上搜索后发现是win10基本都有的就放心了。sysinternal,将文件解压后把sysmon.exe拷贝到管理员运行cmd的文件夹(C://Windows/System32)中。NetworkConnect中的Image、SourcePort、SourceIP、DestinationPort,CreateRemoteThread中的TargetImage、SourceImagesysmon.exe目录下创建配置文件sysmon5204.xml,文件内容如下:<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature 驱动加载有以下签名的都过滤 -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<!-- 网络连接过滤以下 -->

<NetworkConnect onmatch="exclude">

<!-- 可执行程序以下列结尾的 -->

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<!-- 源端口和IP包含下列的 -->

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<!-- 目的端口和IP包含下列的 -->

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<!-- 创建线程记录以下 -->

<CreateRemoteThread onmatch="include">

<!-- 目标可执行文件以下列结尾的 -->

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<!-- 源可执行文件以下列结尾的 -->

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

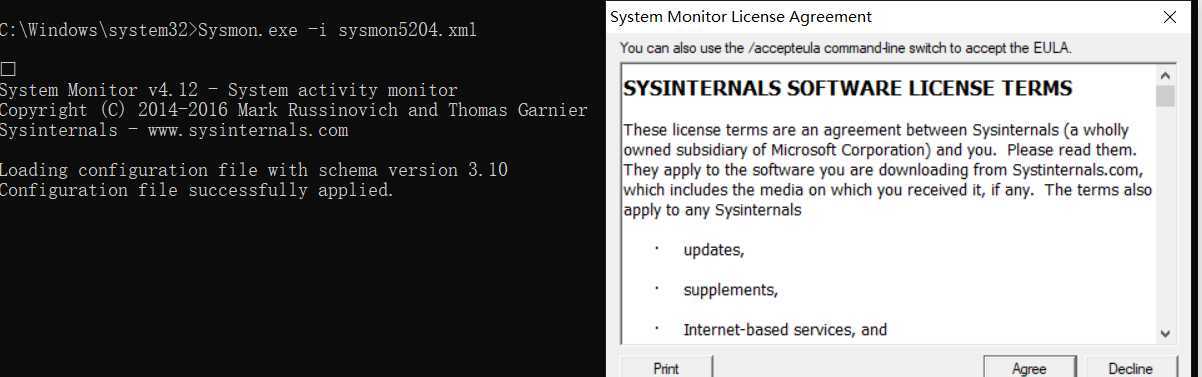

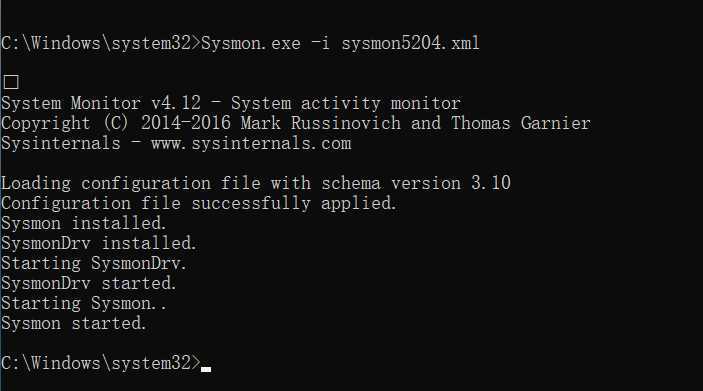

cmd,输入指令Sysmon.exe -i sysmon5204.xml,会弹出安装提示框,点击Agree进行安装:

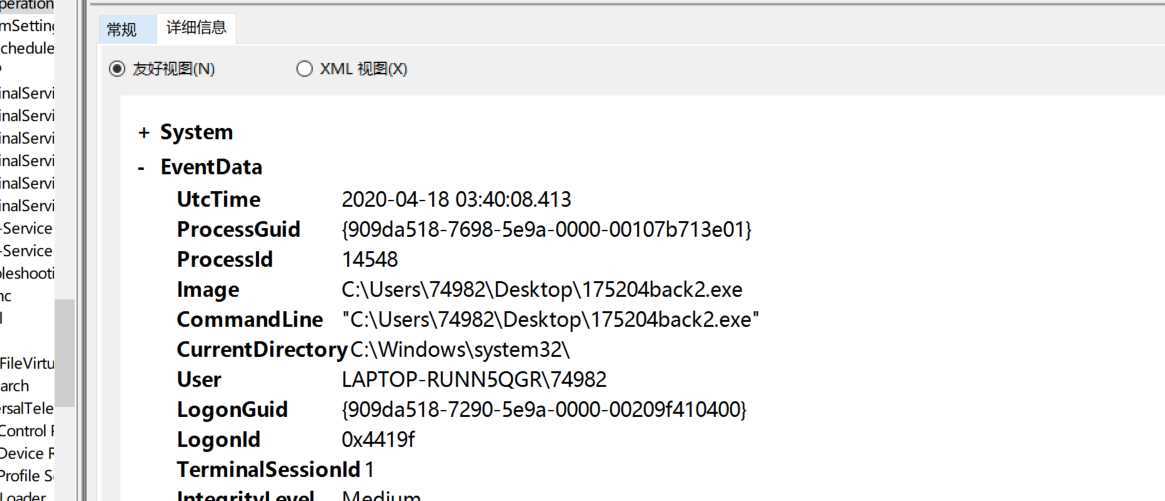

事件查看器,在左侧栏中选择应用程序和服务日志->Microsoft->Sysmon->Operational175204back2.exe为例,执行回连,可以查看到该条日志,如下:

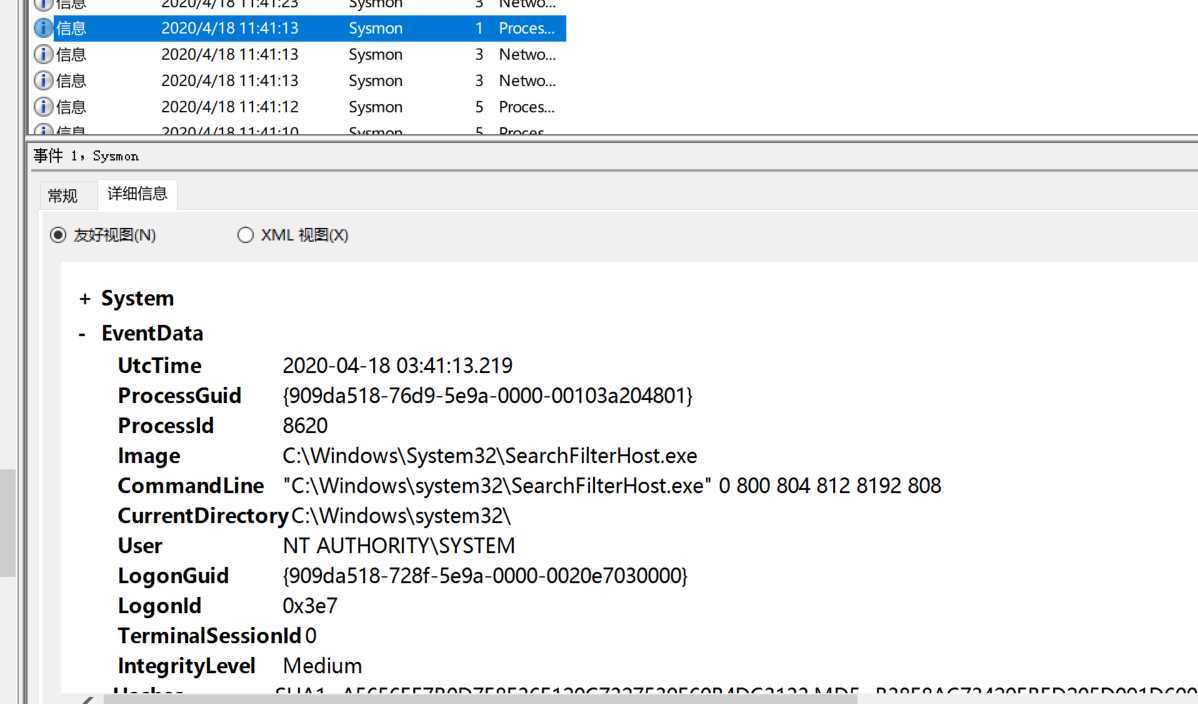

shell中输入dir获取主机当前文件信息,在事件查看器中看到了日志中为SearchFilterHost.exe,它是Windows下的文件搜索引擎程序。

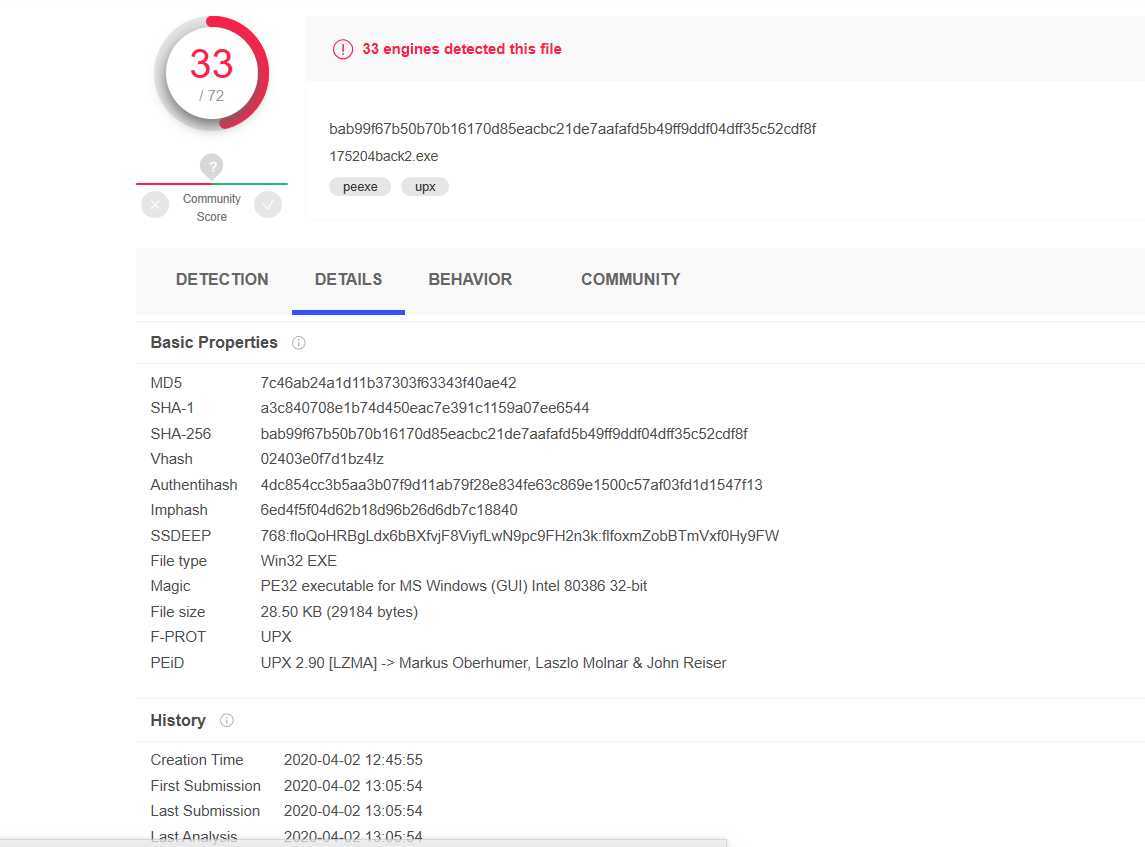

VirusTotal网站上上传文件进行检测,可以看到查杀率还是很高的。

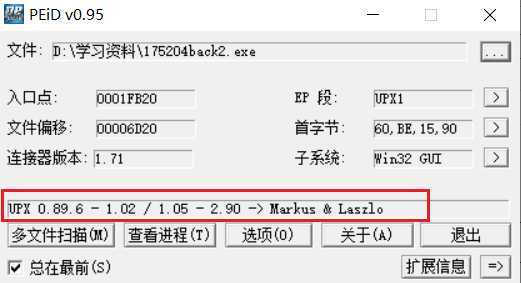

UPX 0.89.6

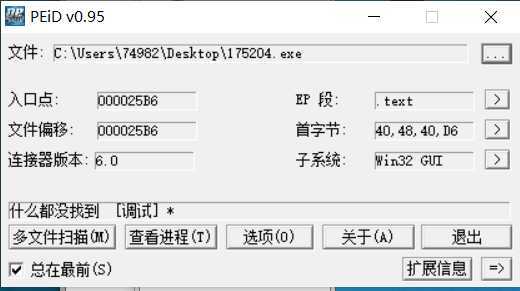

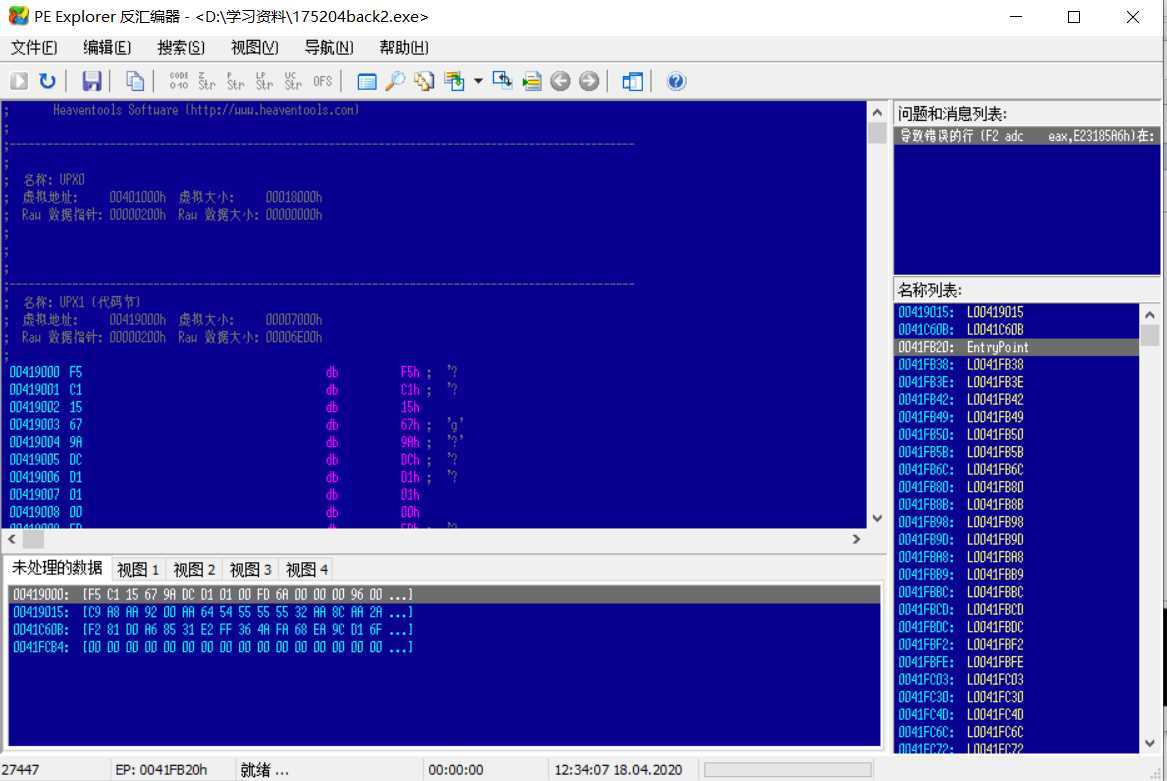

PE Exploer中打开后门程序175204back2.exe,显示出文件头信息如下:

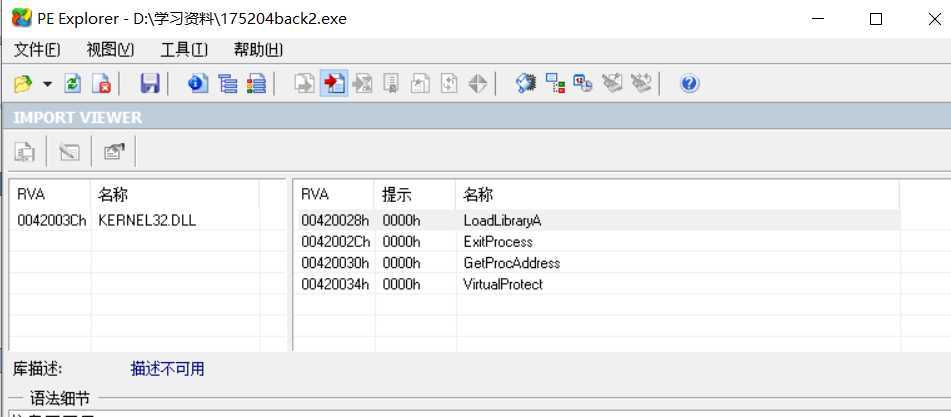

视图->引入,可以查看调用的DLL文件为kernel32.dll,它属于内核级文件,控制着系统的内存管理、数据的输入输出操作和中断处理,是必需的。

工具->反汇编器,可以进行反汇编:

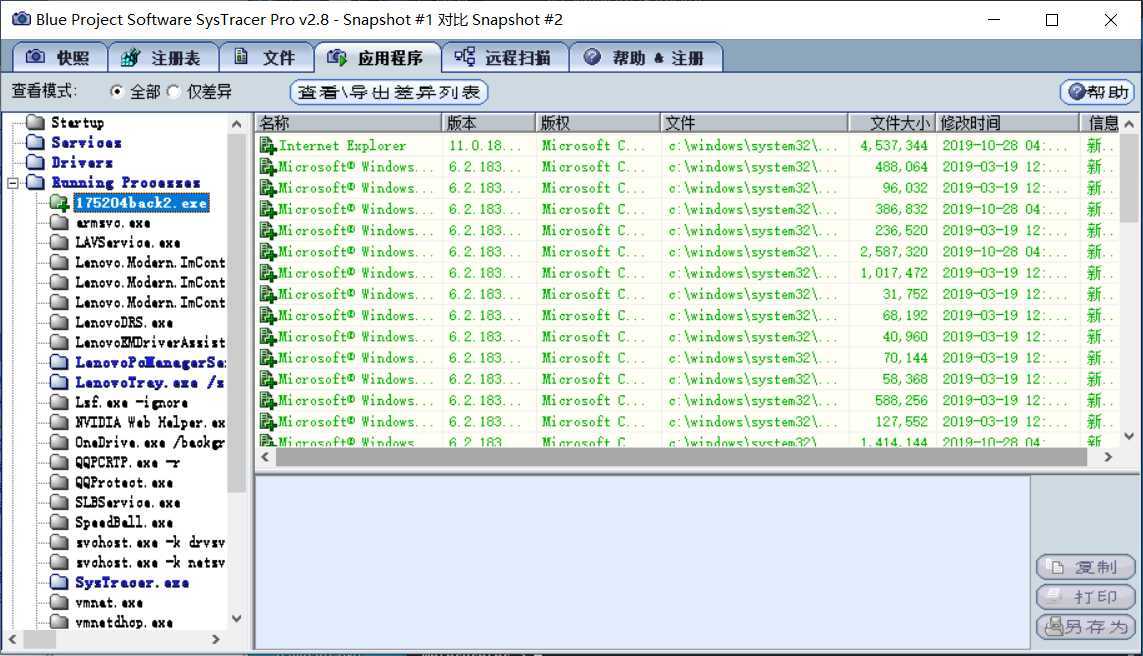

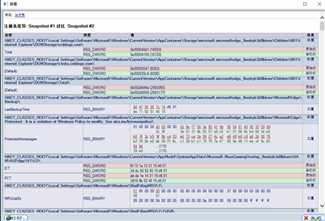

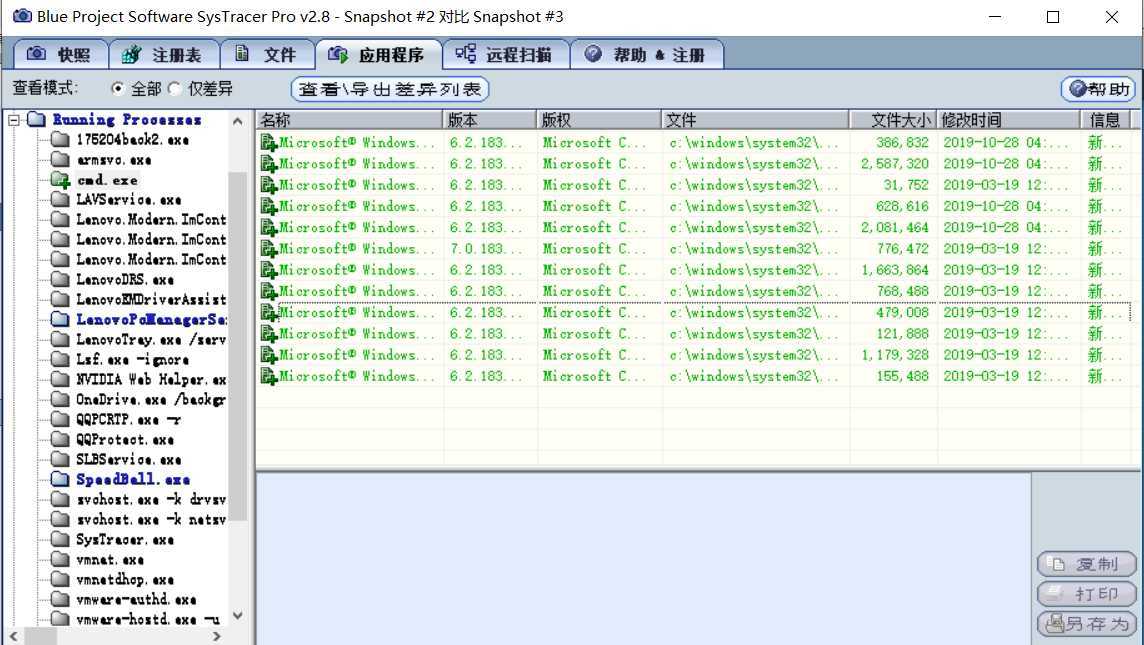

getuid。Running Processes下的175204back2.exe被标蓝,意味着快照1和2的差异为该后门程序。

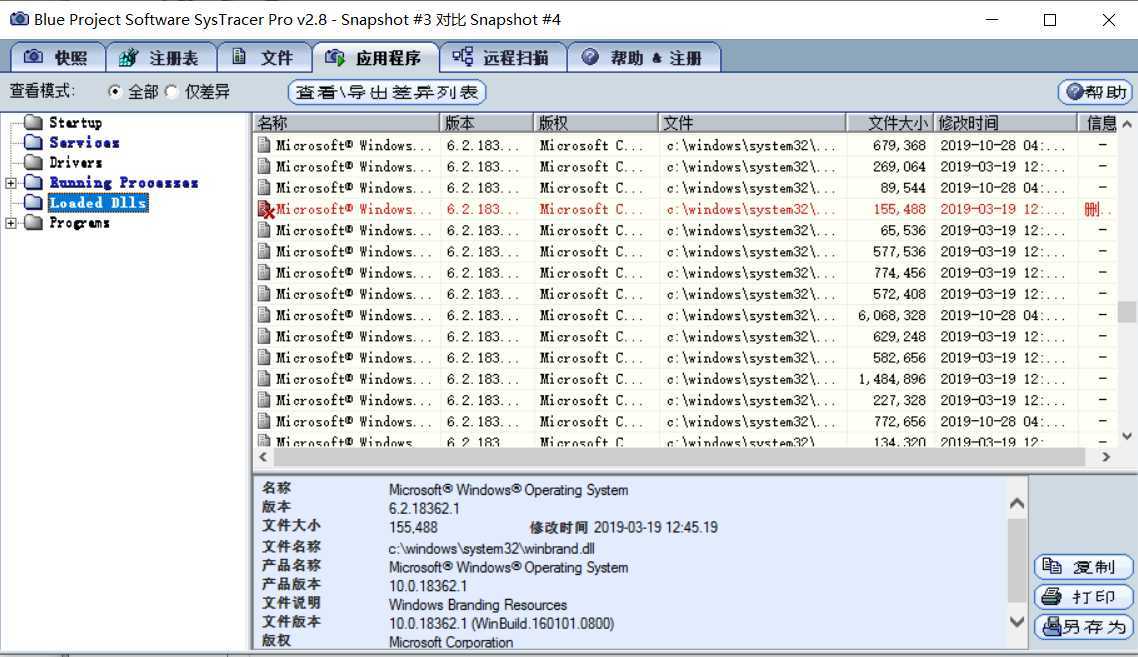

winbrand.dll:

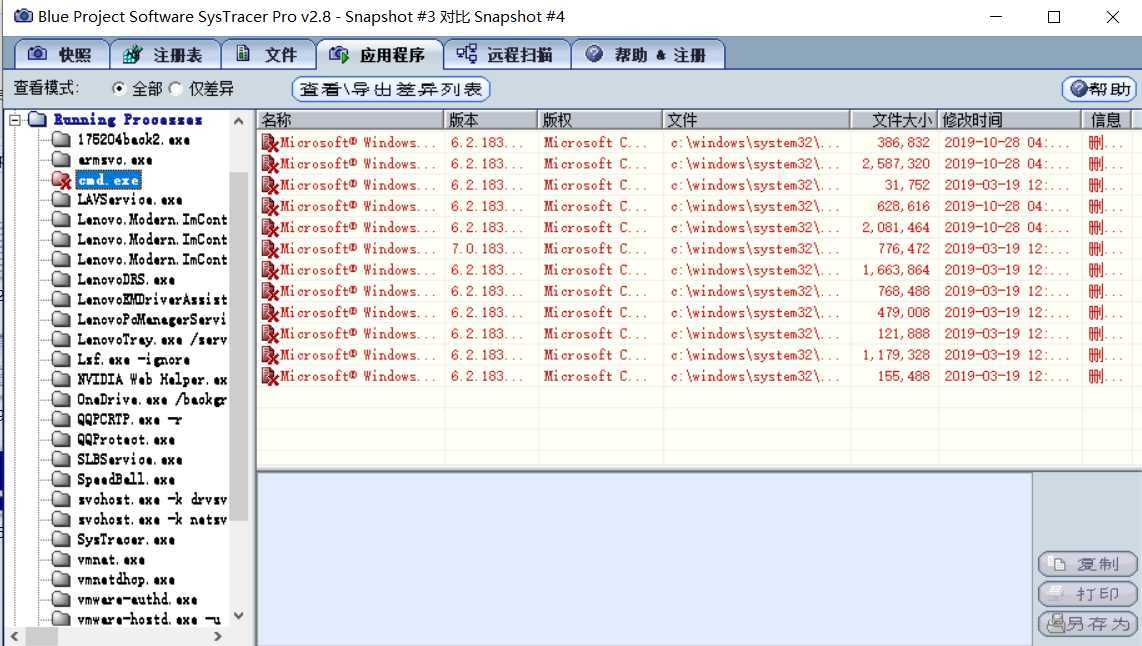

shell后,cmd.exe程序就不再执行删除了。

winbrand.dll也删除了。

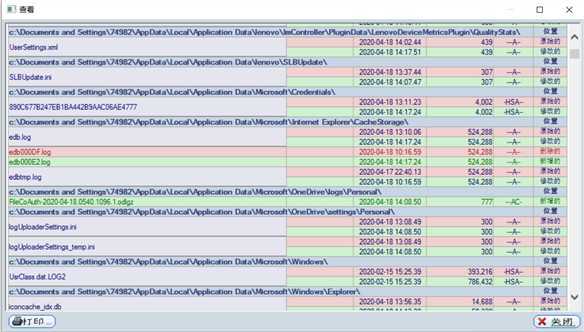

nat模式下,就无法获取后门程序运行的日志,在桥接模式下就可以运行并捕获日志。本次实验虽然需要运行的东西不多,在操作上和前几次实验相比较为简单,但主要是分析上较为困难麻烦,对一些增加删除的应用程序还可以直观的看出来,是对应的哪些命令;但对于注册表项和文件由于中间的操作较多增删的东西较多不是很容易判断哪些是和后门有关的,只能通过网上搜索参考组长同学博客进行查找,较为困难。本次实验对我来说还是比较有意义的,自从上次实验看到那么简单的后门杀软都查不出来就有点懵,不知道怎么更有效的检测,通过本次实验学会了很多方法,最起码也可以自己进行简单的检测统计分析,心理上有点安慰了。感觉自己还需要努力学习课程知识,掌握学习更多技术。

2019-2020-2 20175204 张湲祯《网络对抗技术》Exp4 恶意代码分析

原文:https://www.cnblogs.com/zyzgl/p/12726120.html