漏洞分析参考

https://www.freebuf.com/vuls/148283.html

漏洞描述:

当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

影响版本

tomcat7.0.0-7.0.81

我找了很多文章,都是影响只有tomcat7.0.0-7.0.81,其实不然,从5.x到9.x都存在这个漏洞

复现用的版本也是tomcat8.5版本

前提条件

1.Windows 环境

Tomcat 7.x版本内web.xml配置文件内默认配置无readonly参数,需要手工添加,默认配置条件下不受此漏洞影响。

2.readonly 初始化参数由默认值设置为 false

是不是感觉这个漏洞很鸡肋,还得修改配置文件后才能利用。。。傻子才能去修改呢,那么我们换个思路,如果是用来权限维持呢?不留shell,修改配置文件,是不是很难被发现?

环境搭建

https://github.com/vulhub/vulhub/tree/master/tomcat/CVE-2017-12615

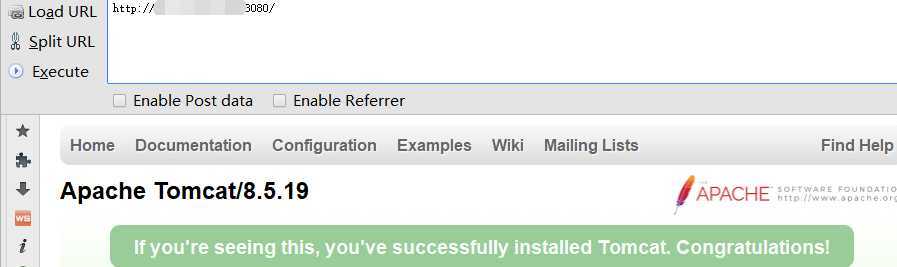

搭建完成,访问ip:8080 端口

漏洞复现 参考

https://www.cnblogs.com/Oran9e/p/8073562.html

原文:https://www.cnblogs.com/null1433/p/12701882.html