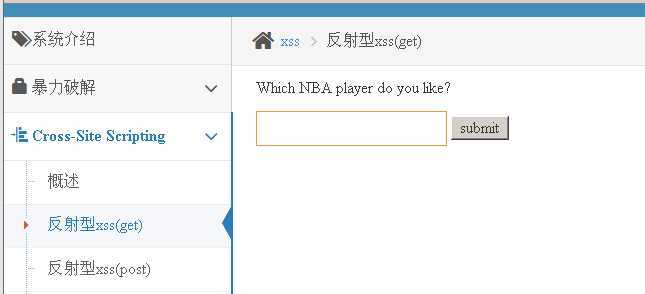

首先是一个 基础的反射型XSS(get)

get方式的XSS漏洞:更加容易被利用,一般利用的方式是将带有跨站脚本的url伪装后发送给目标,

而POST方式,由于是以表单方式提交,无法直接用url方式攻击

GET和POST典型区别,GET以url方式提交数据,POST是以表单方式在请求体里面提交。

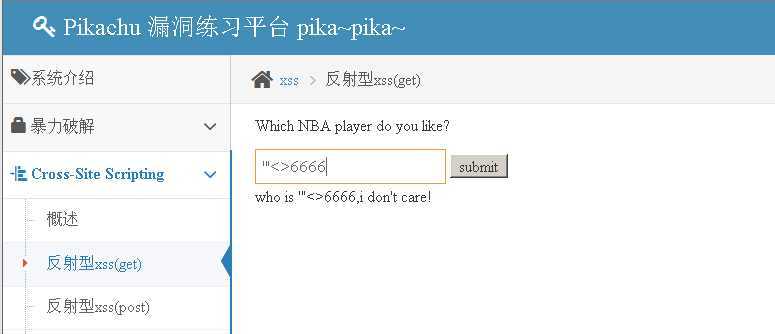

查看下是否存在XSS漏洞

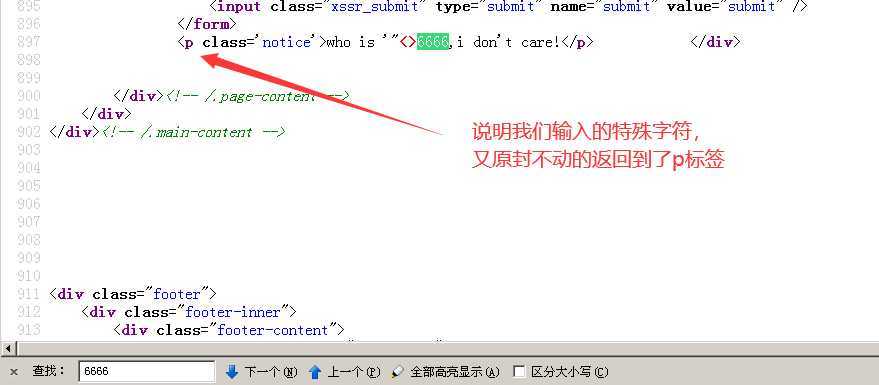

查看源码

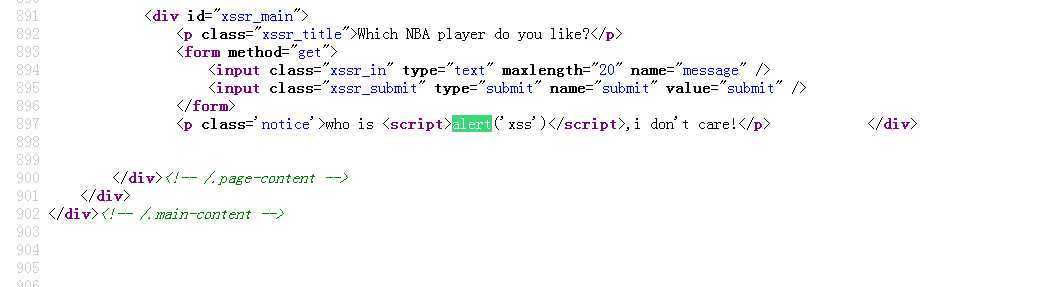

输入 <script>alert(‘xss‘)</script> 弹个窗口试试,但发现输入框只让输入20个字符,

利用浏览器的开发者工具修改下

再次输入,成功输出

查看网页源码

原文:https://www.cnblogs.com/escwq/p/12597806.html