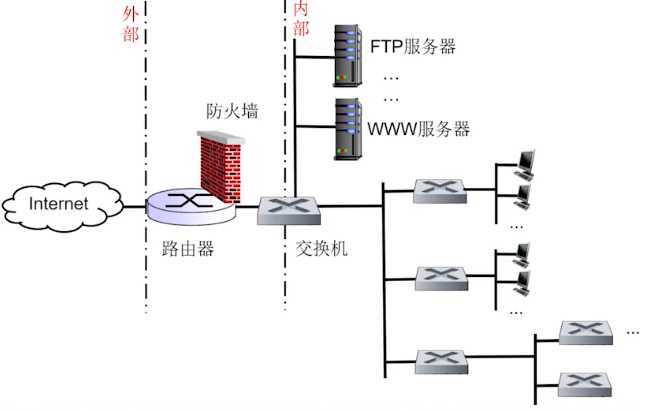

一丶防火墙的基本介绍

互联网、内部网和外部网

internet intranet. Extranet

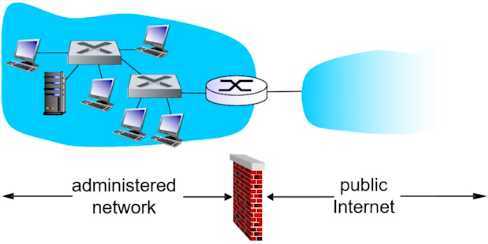

防火墙的基本设计目标一定义一个必经之点

?对于一个网络来说,所有通过“内部”和“外部”的网络流量都要经过防火墙

?通过一些安全策略(安全规则),来保证只有经过授权的流量才可以通过防火墙

?防火墙本身必须建立在安全操作系统的基础上

防火墙能为我们做什么?

防火墙的访问控制能力(挡住未经授权的访问流量

?服务控制,确定哪些服务可以被访问

?方向控制,对于特定的服务,可以确定允许哪个方向能够通过防火墙

?用户控制,根据用户来控制对服务的访问

?行为控制,控制一个特定的服务的行为

防火墙提供了一个监视各种安全事件的位置,所以,可以在防火墙上实现审计和报警

对于有些 Internet.功能来说,防火墙也可以是一个理想的平台,比如地址转换, Internet日志、审计,甚至计费功能

防火墙可以作为 Ipsec的实现平台

防火墙的一些局限:

对于绕过防火墙的攻击,它无能为力,例如,在防火墙内部通过拨号出去

防火墙不能防止内部的攻击,以及内部人员与外部人员的联合攻击(比如,通过 tunnell进入)

防火墙不能防止被病毒感染的程序或者文件、邮件等

防火墙的性能要求 (防火墙要打开传输的数据包的头部,检查ip头部,tcp头部,会降低效率,降低吞吐量)

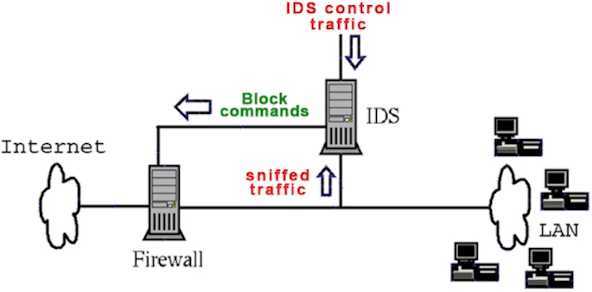

入侵检测系统(IDS)与防火墙

访问控制(如防火墙对网络边界的访问控制)和数据加密策略来防护。 ————防火墙的主要功能

?复杂系统中,这些策略无法充分

?不可缺的部分、但不能完全保证系统的安全

入侵检测( Intrusion Detection)是对入侵行为的发觉。它通过从计算机网络或计算机系统的关键点收集信息并进行分析,从而智能地发现网络或系统中是否有违反安全策略的行为和被攻击的迹象

?包括三个功能部件:信息收集、分析引擎、响应部件

防火墙vsIDS

在线VS.旁路

实时决策Vs.一定程度的离线分析

IDS演进IPS

Intrusion Detection System Intrusion Prevention System

IDS的种类

基于主机:安全操作系统必须具备一定的审计功能,并记录相应的安全性日志

基于网络:IDs可以放在防火墙或者网关的后面,以网络嗅探器的形式捕获所有的对内对外的数据包

基于内核:从操作系统的内核接收数据

基于应用:从正在运行的应用程序中收集数据

二丶防火墙类型

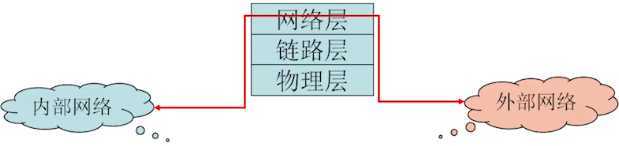

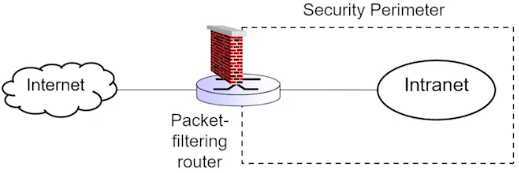

·包过滤路由器

包过滤路由器示意图

包过滤路由器 只有三层协议 最高到网络层

包过滤路由器基本的思想很简单

·对于每个进来的包,适用一组规则,然后決定转发或者丢弃该包

·往往配置成双向的

如何过滤

过滤的规则以IP和传输层的头中的域(字段)为基础,

包括源和目标P地址、IP协议域、源和目标端口、标志位

过滤器往往建立一组规则,根据P包是否匹配规则中指定的条件来作出决定。

如果匹配到一条规则,则根据此规则决定转发或者丢弃

如果所有规则都不匹配,则根据缺省策略

两种基本的缺省策略

第一种:没有被拒绝的流量都可以通过?必须针对每一种新出现的攻击,制定新的规则

第二种:没有被允许的流量都要拒绝保守的安全策略,根据需要,逐渐开放(更严格)

我们可以把 外网与内网 发送的数据包(也就是往内包 往外包)的特点 刻画出来,这样就可以较为清晰的制定规则 比如拦截等

对包过滤防火墙的讨论

在网络层上进行监测 并没有考虑连接状态信息

通常在路由器上实现 实际上是一种网络的访问控制机制

优点 1.实现简单 2.对用户透明 3.效率高

缺点 1.正确制定规则并不容易(要打开数据包IP的头部或者TCP的头部,来决定这个数据包是放行还是扔掉,但对于FTP等复杂的协议,设计规则并不容易) 2.不可能引入认证机制(认证就要打开应用的头部 进行身份认证 它没有这个功能)

针对包过滤防火墙的攻击

IP地址欺骗,例如,假冒内网的P地址

?对策:在外部接口上禁止内网地址

源路由攻击,即由源指定路由

?对策:禁止这样的选项

小碎片攻击,利用IP分片功能把TCP头部切分到不同的分片中

?对策:丢弃分片太小的分片

利用复杂协议和管理员的配置失误进入防火墙

?例如,利用fyp协议对内网进行探查

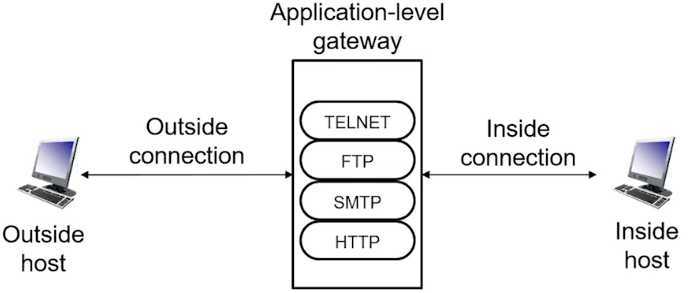

·应用层网关

也称为代理服务器

特点:

1.所有的连接都通过防火墙,防火墙作为网关

2.在应用层上实现

3.可以监视包的内容

4.可以实现基于用户的认证

5.所有的应用需要单独实现

6.可以提供理想的日志

7.功能非常安全,但是开销比较大(和包过滤路由器相比)

应用层网关结构示意图

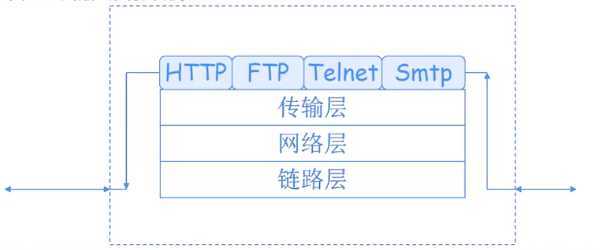

应用层网关协议栈

应用层网关工作示意图

代理服务器:使得外网服务器只能看见代理服务器,从而隐蔽了真实客户端

应用层网关的优缺点:

优点

?允许用户“直接”访问 Internet

?易于记录日志

缺点

?新的服务不能及时地被代理

?每个被代理的服务都要求专门的代理软件

?客户机软件需要修改,重新编译或者配置

?有些服务要求建立直接连接,无法使用代理(比如:聊天服务、或者即时通信服务)

?代理服务不能避免协议本身的缺陷或者限制

应用层网关的实现

编写应用层网关软件

?一方面是服务器软件,但是它所提供的服务可以是简单的转发功能

?另一方面也是客户端软件,对于外面真正的服务器来说,是客户端软件

?针对每一个服务都需要编写模块或者单独的程序

?可以实现一个标准的框架,以容纳各种不同类型的服务,即软件具有可扩展性和可重用性

协议对于应用层网关的处理

?协议设计时考虑到中间代理的存在,特别是在考虑安全性,比如数据完整性的时候

三丶防火墙的部署

几个概念

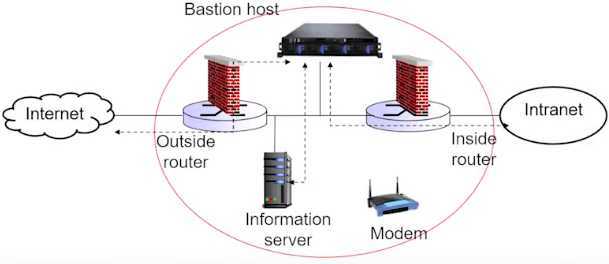

?堡垒主机( Bastion Host):对外部网络暴露,同时也是内部网络用户的主要连接点

?双宿主主机(Dua- homed host):至少有两个网络接口的通用计算机系统 (堡垒主机的一种)

?DMz( Demilitarized Zone,非军事区或者停火区):在内部网络和外部网络之间増加的一个子网

几种方案

包过滤

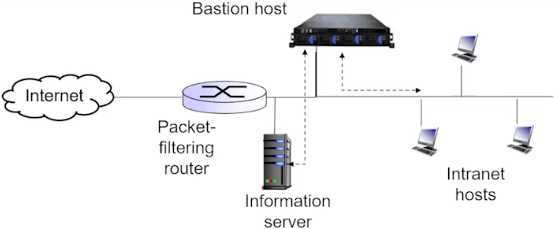

屏蔽主机方案

单宿主堡垒主机

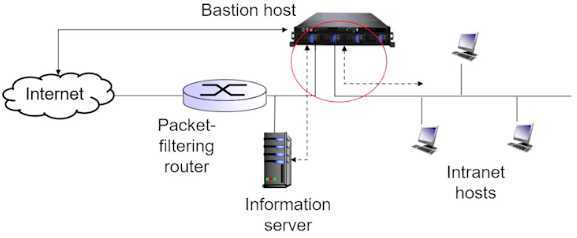

双宿主堡垒主机

屏蔽子网方案

包过滤方案

所有的流量都通过堡垒(包过滤路由器)

优点:简单

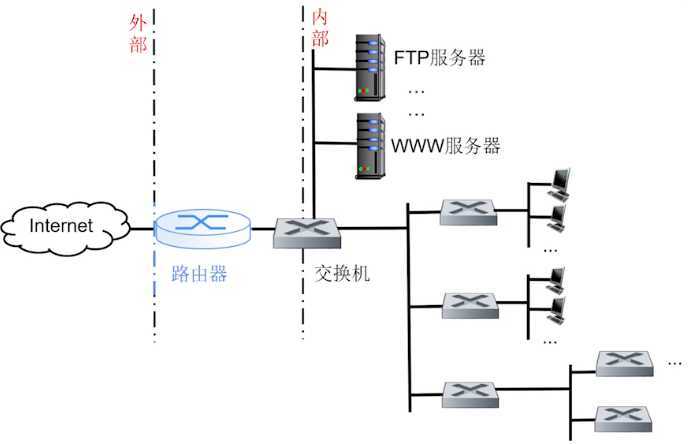

屏蔽主机方案:单宿主堡垒主机

只允许堡垒主机可以与外界直接通讯

优点:两层保护:包过滤+应用层网关;灵活配置

缺点:一旦包过滤路由器被攻破,则內部网络被暴露

虚线:数据流方向

虚线:数据流方向

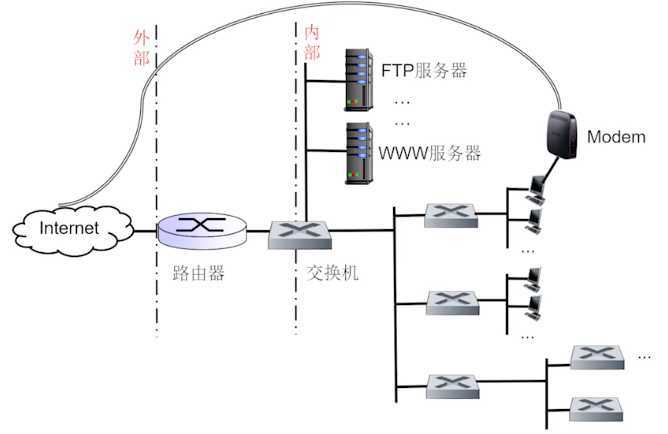

屏蔽主机方案:双宿主堡垒主机

从物理上把内部网络和 Internets隔开,必须通过两层屏障

优点:两层保护:包过滤+应用层网关;配置灵活

屏蔽子网防火墙

优点:三层防护,用来阻止入侵者外面的

router只向 Iinternet暴露屏蔽子网中的主机内部的

router只向内部私有网暴露屏蔽子网中的主机

红圈内就是DMz 这个缓冲地带适合放信息服务器(既要提供内网访问 也要能向外网发布信息的服务器)

红圈内就是DMz 这个缓冲地带适合放信息服务器(既要提供内网访问 也要能向外网发布信息的服务器)

原文:https://www.cnblogs.com/sjyu/p/12546771.html