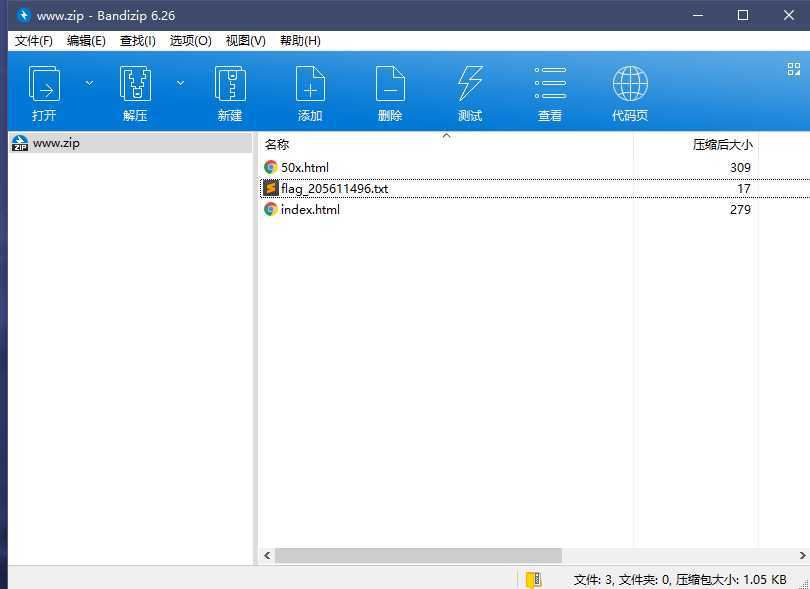

文件夹不多,直接手翻就行

直接搜索ctfhub{就能找到

打开之后:

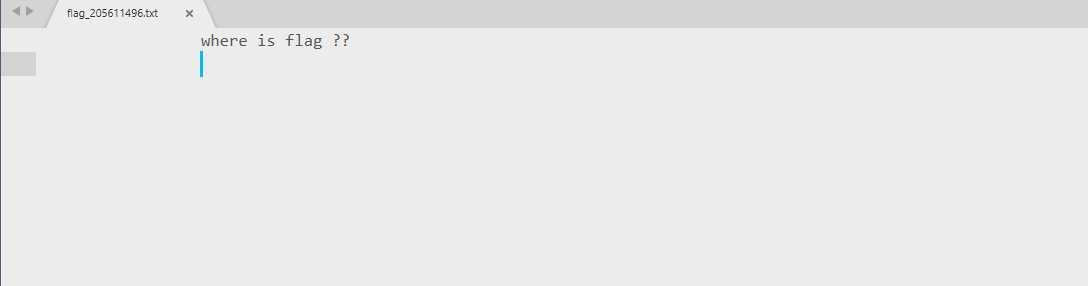

发现flag文件

打开却是空的,尝试无果,去看了wp,在网址后边加上这个txt的文件名就能拿到flag,(涨姿势 可以认为,备份文件比当前使用的文件要旧一些,所以可以结合备份泄露和目录遍历来获取更多信息

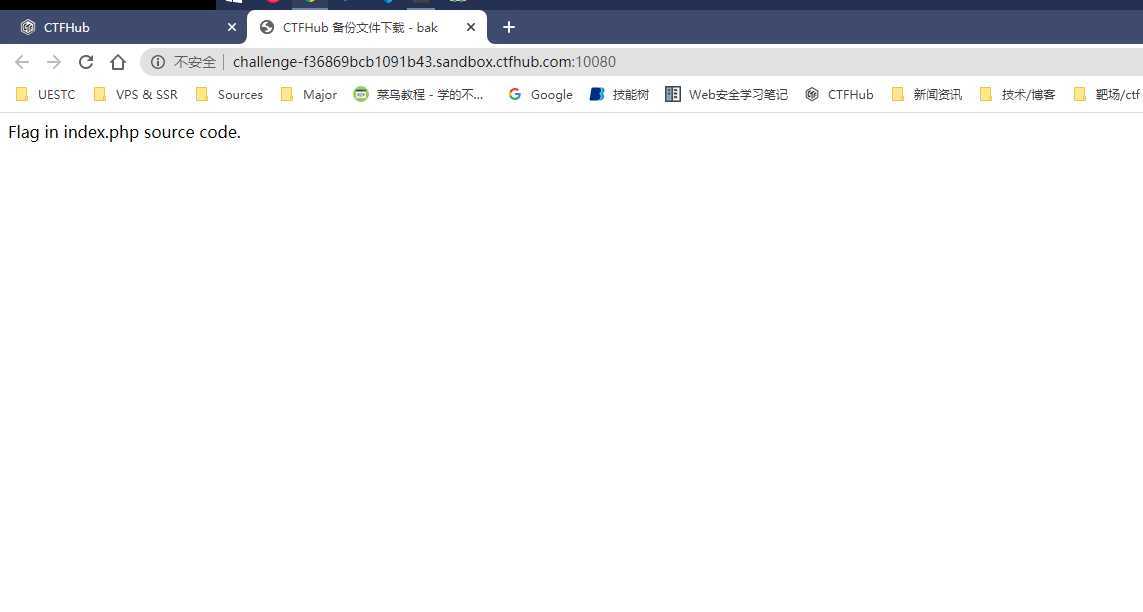

提示说在index.php的源码中

直接访问/index.php.bak,下载打开,拿到flag

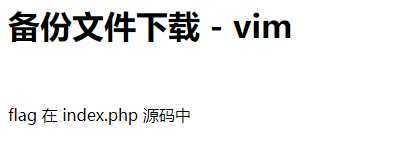

还是在index.php的源码中

以前没有接触过相关知识,搜了一下,vim缓存(临时)文件后缀为.swp/.swo,直接访问/index.php.swp

发现文件不存在

搜索发现vim临时文件命名格式为:.index.php.swp/swo 重新尝试/.index.php.swp,拿到flag

.DS_Store是Mac OS保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以直到这个目录里面所有文件的清单

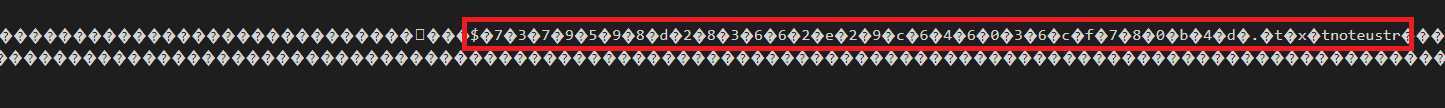

直接访问/.DS_Store下载,用vscode有flag here字眼在里边

在后边发现一个txt文件

访问拿到flag

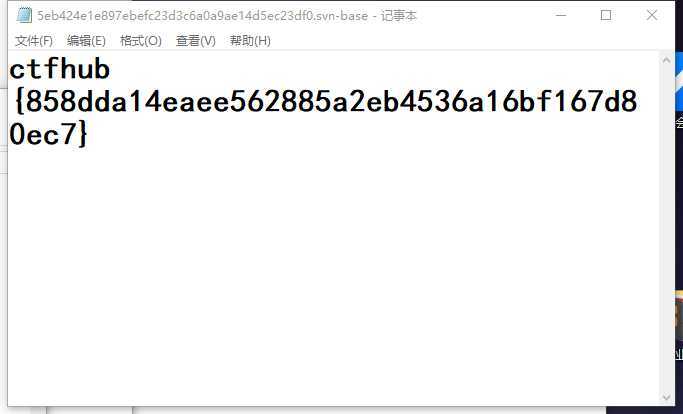

Tips:二进制/乱码/备份文件,用记事本打开更清楚(记事本里非标准字符不可见),就这样:

睡觉睡觉,明天继续

这道题是想考通过Log来查看diff,进而拿到flag

在安装python2.7,先来写个笔记吧

所谓Git泄露,就是部署网站的时候,把隐藏的.git文件夹也传了上去

.git文件夹中

hooks:存放一些shell脚本 info:存放仓库的全局性排除文件信息 logs:保存所有更新的引用记录 objects:存放所有的git对象 refs:存储指向分支的提交对象的指针 config:仓库的配置信息 index:暂存区(二进制) HEAD:映射到ref的引用

哇哇哇哇哇啊!这道题花了我好多时间,因为没有用过GitHack,也没有安python2.7,于是,安装上2.7之后,出了一波bug,python打不开,弄好之后,发现GitHack无法下载完,每次读取index就会报错,尝试发现没有把index下载下来,寻找原因无果,尝试多次无果,就去瞎鼓捣了一番,后来发现是复制地址之前,访问了/.git,浏览器自动把端口号去了!!!草,然后我又尝试了不加/.git,唉,经验不足惹的祸,思路也不是很清晰吧,总结一下:遇到意外错误时,应该停下来思索一下有可能哪里有问题,再去动手解决,不可急于一时而乱了阵脚,引以为戒。

这道题说了是git泄露,先手动尝试下载/.git/HEAD,成功之后使用GitHack下载全部信息

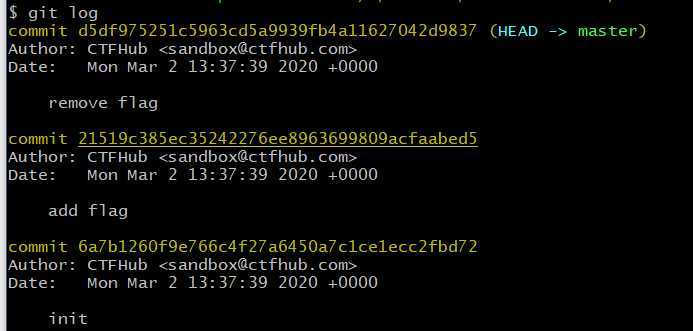

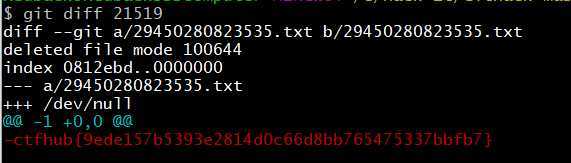

然后打开git,先使用git log查看commit日志

发现了add/remove flag,随便选一个,用git diff <commit id 前五位>查看改动

这样做题浪费了好多时间,以后不能再这样,加油吧

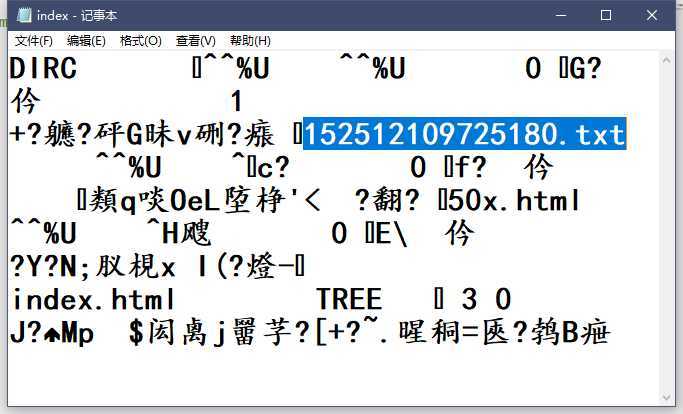

看到题目,大概想到Index中会有目录泄露,下载下来

但是/152512109725180.txt 和 /.git/152512109725180.txt 都无法访问 大概是删掉了,但为什么.git里的路径无法访问呢? 后来发现,靶场带有端口号,而chrome在某些情况(不确定)下会去掉端口号,所以就无法访问了。

用GitHack下载下来,152512109725180.txt里边有flag

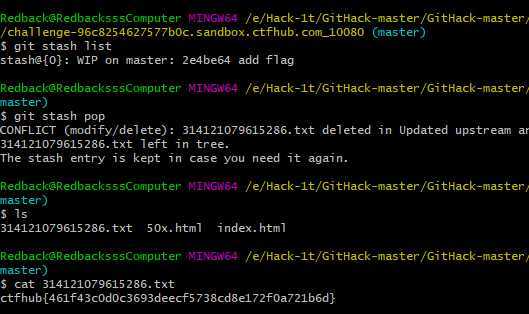

这道题考Stash暂存(使用git stash可以讲工作区保存,然后进行其他操作,等其他操作结束,可以使用git stash pop/git stash apply stash@{x}来恢复工作区)

用GitHack下载下来,然后git stash pop恢复,就可以看到有flag的txt了

这题真的是做的一头雾水,因为以前没有接触过svn,然后做题过程中需要使用工具并配置环境(也没用过perl)= =

解题过程

下载dvcs-ripper(tips:用linux会舒服很多,win10子系统也可)

用ripper抓取./svn目录之后,尝试了 svn lst,报错

又尝试了 svn status/log 都没有显示,emmm只好去目录翻一下了,里面有个wc.db,google了一下,说是里面存有网站信息,结果什么都没找到= =

看了眼文件夹,pristine大概是原始的意思,猜测可能是题目说的“历史源码”,打开之后选比较旧的文件夹,用记事本打开里面的文件,拿到flag

搜了一下hg,是mercurial,和git/svn类似,初始化的时候也会生成.hg

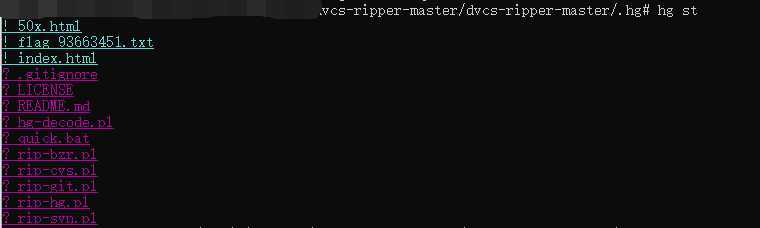

直接用dvcs-ripper抓取数据

(指令容易忘了参数,在这记一下 perl ripper-xxx.pl -v -u url )

还是先手动翻看一下,没啥能用的东西,就用hg试试,我看的这篇文章

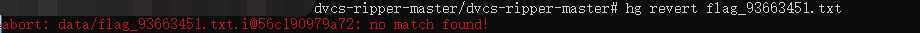

查看日志,显示flag文件被删除了,尝试用hg revert还原,没有源数据,失败了

原文:https://www.cnblogs.com/R3col/p/12452835.html