XSS(跨站脚本)概述

Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

1.反射性XSS;

2.存储型XSS;

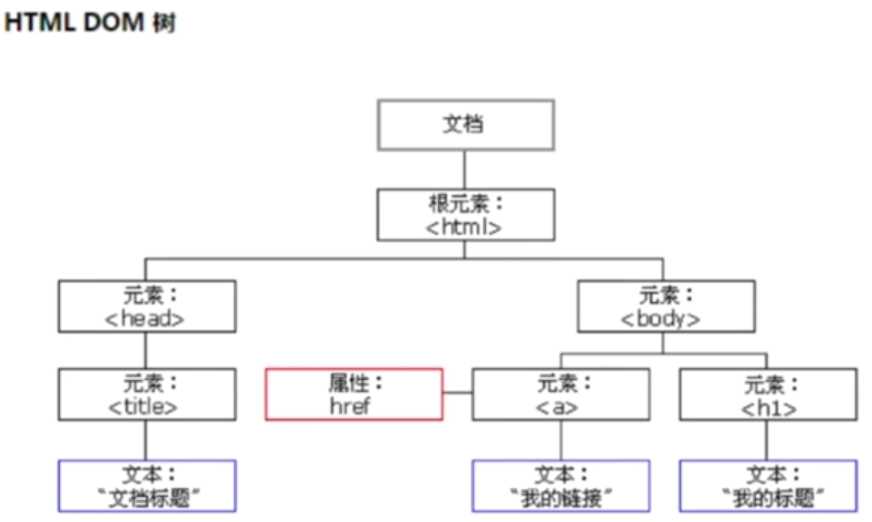

3.DOM型XSS;

危害: 存储型>反射型>DOM型

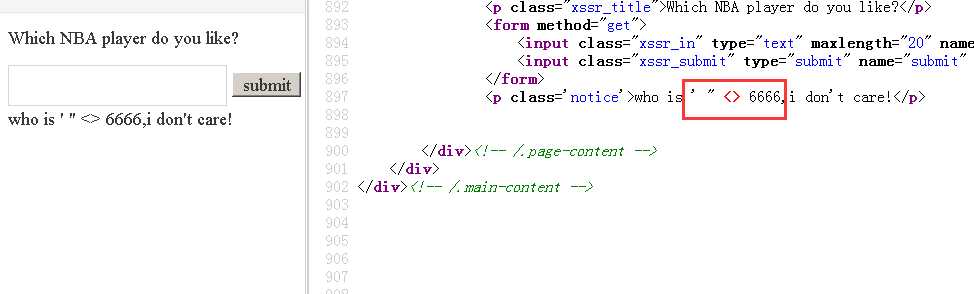

随便输入, 输入 ‘ " <> 特殊字符都可以原封不动得输出 可以发现没有任何过滤,

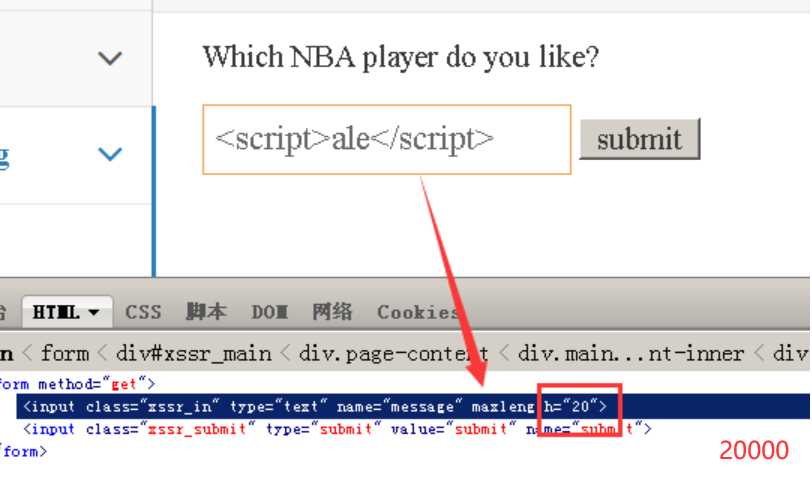

只是限制了输入字符的长度,F12修改一下即可 因为一般 前端中得输入框 会做一个长度得限制, 我们将他修改为20000

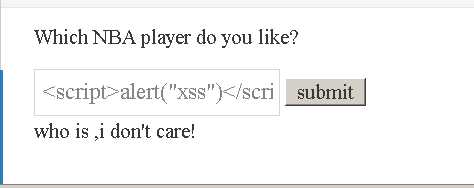

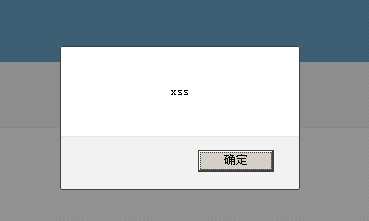

<script> alert("你好,我是一个警告框!") ;</script> // 弹窗得语法

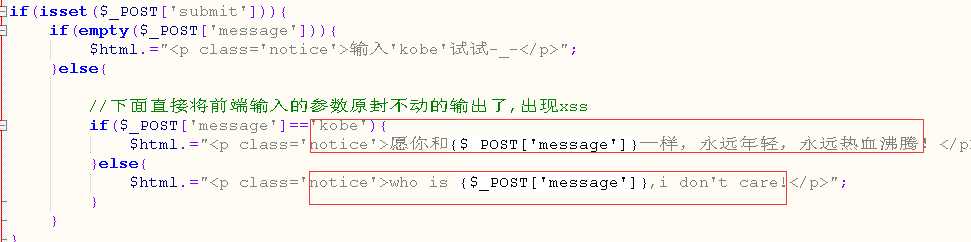

查看后台代码,发现 后台代码并没有对你输入得东西 做任何修改 只是原封不动得输出了

总结: 随便输入,可以发现没有任何过滤,只是限制了输入字符的长度,F12修改一下即可,

后台不会存储数据, 刷新后 不会弹窗!

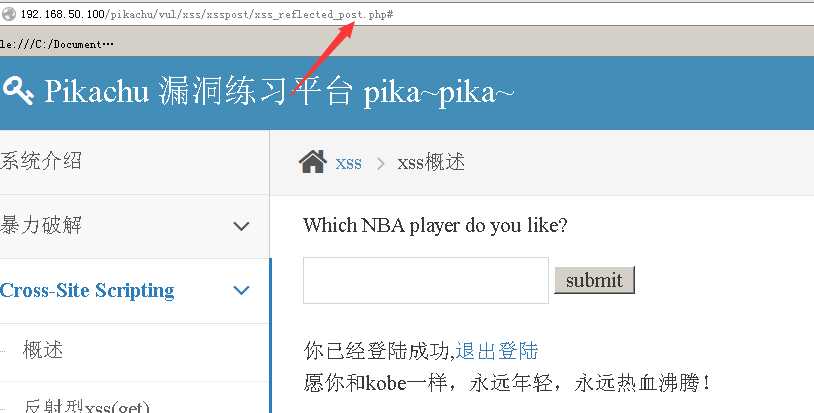

输入kobe 会生成链接 http://192.168.50.100/pikachu/vul/xss/xss_reflected_get.php?message=kobe&submit=submit#

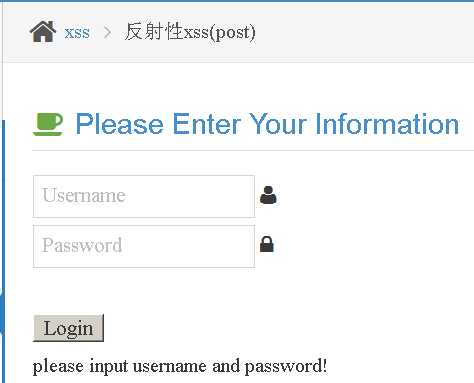

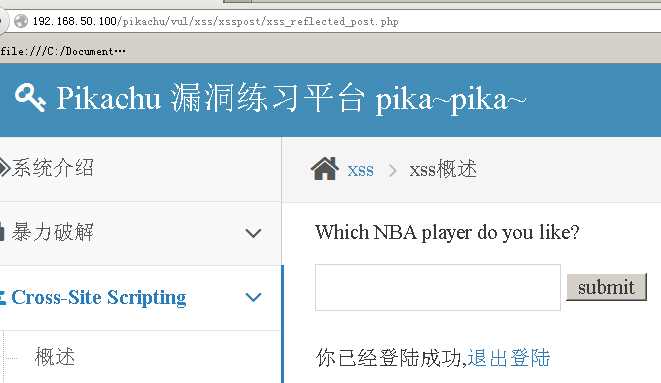

admin 123456 登陆成功后 显示

输入 kobe 会以post方式提交请求 http://192.168.50.100/pikachu/vul/xss/xsspost/xss_reflected_post.php#

这种情况下 无法将恶意代码 发送到后端

提前写好 html页面 发送给用户 和用户点击 就可以获取cookie值

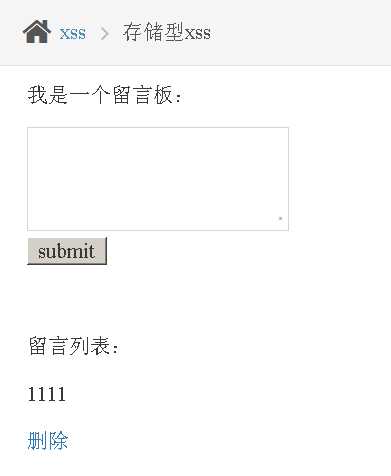

提交留言后刷新 会一直存储在留言板上 后台有数据 这就是 和反射型xss一个区别

‘ " <> ? 6666666 输入特殊字符 发现没有过滤

查看前端代码

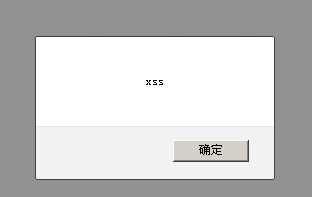

我们输入 <script> alert("xss") </script> 会出现一个弹窗

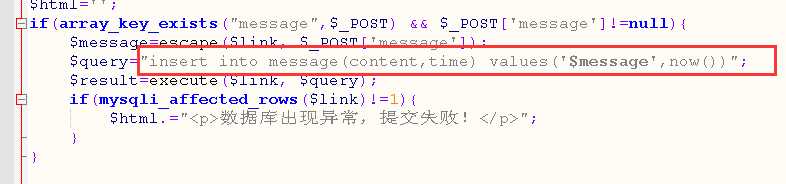

我们查看后台代码

判断message是否存在 并且 message不为空

进行了转义 防止sql注入

插数据库的时候 做了对应的转义 防止数据库的注入 把massage 插入到表中 存下来 存到后台

将存储得留言 都显示出来

Pikachu漏洞平台---XSS(Cross-Site Scripting) 跨站脚本

原文:https://www.cnblogs.com/xingyuner/p/12299217.html