今天给大家分享一个短信轰炸绕过的姿势,大疆、百度、腾讯等等src都有用此方法绕过的案例。

给大家看一下

这里就不给大家截图了,在src中提交的截图都没有打码,这里放出来不太方便。

这里就只举出大疆的例子来给大家讲解

此案例是我在先知众测的时候,挖到的大疆的例子,最终给了低危,奖金100元

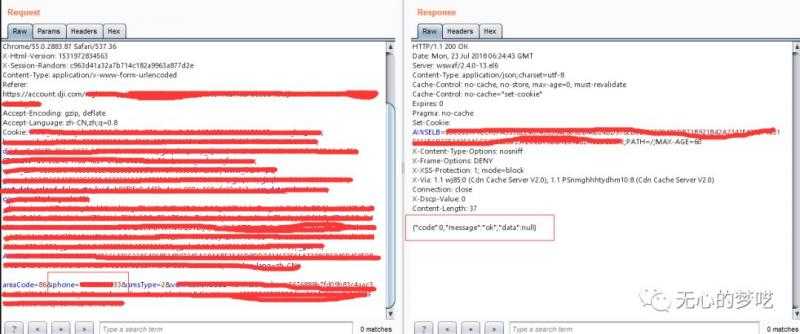

在提交的时候抓包,发送到request,先正常发送一次,

然后在手机号后面加一个逗号会发现他会继续发送一条短信

然后继续增加一个逗号。。。

如此反复,就可以达到了无限发送短信的目的

这里附一张大疆的短信轰炸截图

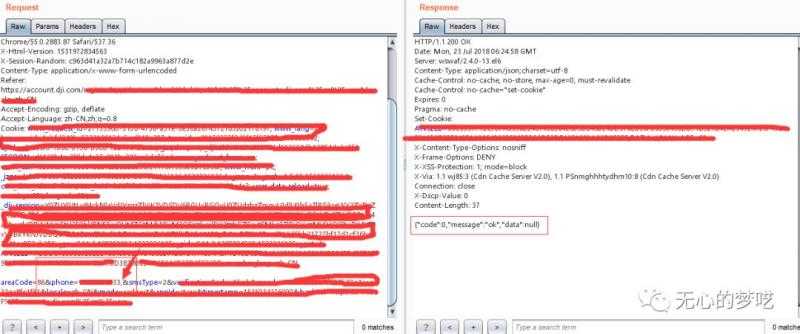

并且经过测试,逗号、点、减号等等均可能达到绕过的目的。

在大疆的这个例子中,此方法还绕过了系统设置的每小时和每天短信发送的最大数量

PS:

在测试短信轰炸方面,可以增加一些字符来进行测试

还可以通过改变、增加手机号区号来进行测试。

文章首发公众号:无心的梦呓(wuxinmengyi)

这是一个记录红队学习、信安笔记,个人成长的公众号

扫码关注即可

原文:https://www.cnblogs.com/wuxinmengyi/p/11601369.html