第一阶段:熟悉Process Moniter的使用

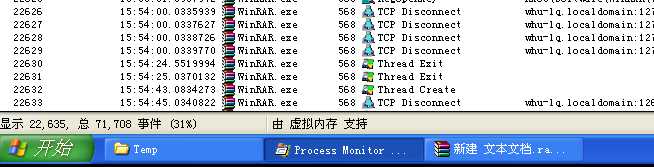

利用Process Moniter监视WinRAR的解压缩过程。

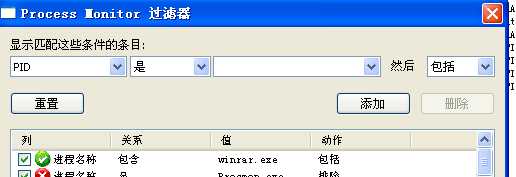

设置过滤器:进程名称 包含 winrar.exe。应用。

打开Process Moniter的状态下进行如下操作:

创建新建文本文档,内容为学号+姓名。

添加到压缩文件。

解压。

同时观察Process Moniter。

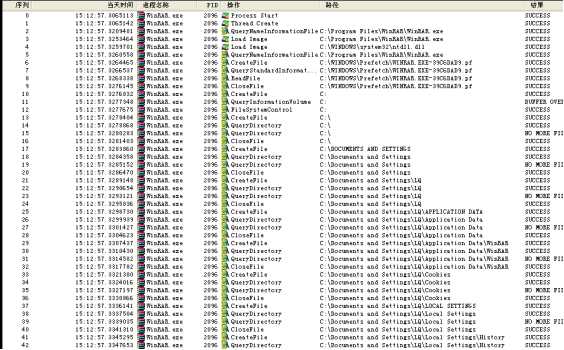

压缩时:

解压时:

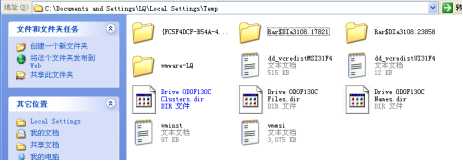

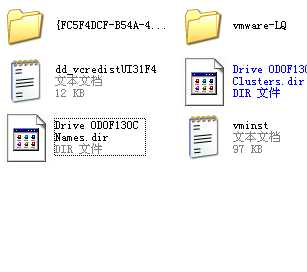

利用Process Moniter分析WinRAR的临时文件存放在哪个文件夹中。

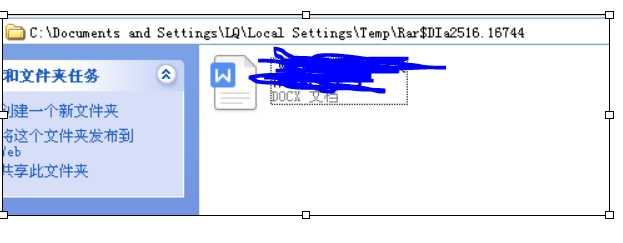

临时文件保存在:C:\Documents and Settings\LQ\Local Settings\Temp

先打开压缩文件。

双击txt文件。

查看Process Moniter

可见位置为C:\Documents and Settings\LQ\Local Settings\Temp

在文件夹选项中选择显示隐藏的文件夹。

C:\Documents and Settings\LQ\Local Settings\Temp\Rar$DIa3108.17821

内容一致:

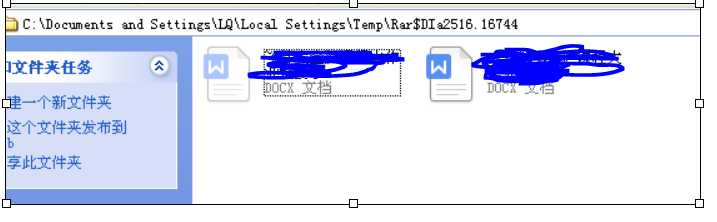

WinRAR压缩包内文件直接打开后,有两种关闭方式:先关闭打开的文件,再关闭打开的压缩包。另外一种方式是先关闭打开的压缩包,再关闭打开的文件。利用Process Moniter分析上述两种方式的不同点。

这里采用word文档观察。因为txt文档在打开状态下也可以被删除,而word则不会。

先关文档:

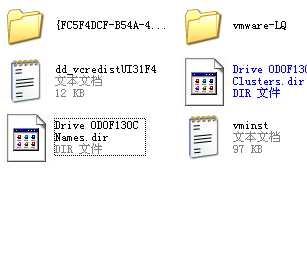

打开压缩包:

此时temp文件夹下不会创建相应的文件夹。

打开文档:

此时temp文件夹下创建了相应的文件夹

关闭文档:

相应文件夹还存在。

关闭压缩包:

相应文件夹删除

先关压缩包

打开压缩包:

此时temp文件夹下不会创建相应的文件夹。

打开文档:

此时temp文件夹下创建了相应的文件夹

关闭压缩包:

此时由于是word文件,文件夹不会被删除,相当于这个文档已经成为了独立的文件。

以上即为不同点。

第二阶段:熟悉抓包工具Wireshark的使用

熟练Wireshark软件的使用,着重掌握Wireshark的过滤器使用。

设置:

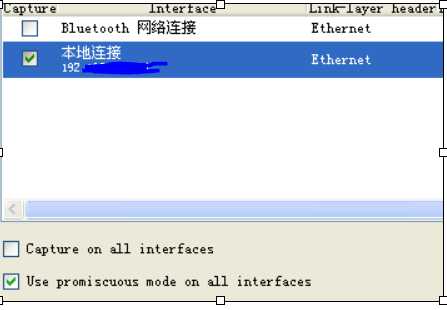

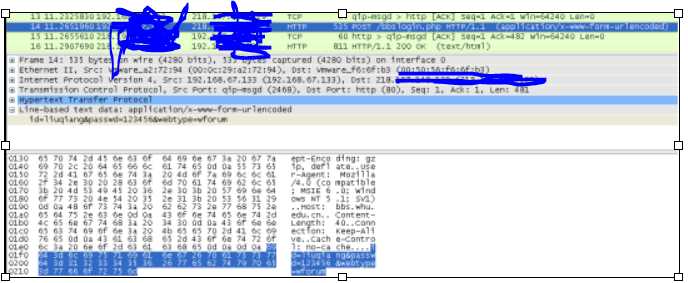

使用Wireshark抓取登录珞珈山水BBS的数据包,并且通过分析数据包获得用户名和密码

这里学长告知珞珈山水BBS http.request.method=="POST"

先查一下珞珈山水BBS的ip地址

然后start

在抓到的包里找类似的ip, HTTP。

抓包成功

Id=liuqia

Password=123456

第三阶段:VMware的熟悉和使用

着重掌握VMware的网络设置方式,主要有NAT连接、桥接和Host-Only模式。

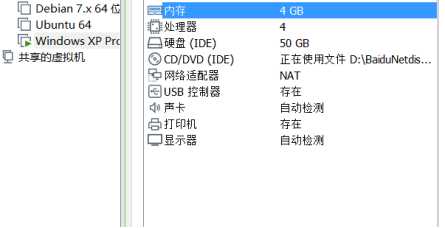

在VMware虚拟机右键,可以设置各项属性。这里可以看到XP的虚拟机采用NAT连接。

设置网络(四种网络连接选项)

Host-Only

虚拟机与宿主机具有不同的IP地址,与宿主机位于不同网段。从网络技术上相当于为宿主主机增添了一个虚拟网卡,让宿主主机变成一台双网卡主机。这种方式只能进行虚拟机和宿主机之间的网络通信,网络内其他机器不能访问虚拟机,虚拟机也不能访问其他机器。

Bridge(桥接方式)

虚拟机与宿主机具有不同的IP地址,与宿主机保持在同一网段。宿主机局域网内其他主机可以访问虚拟机,虚拟机也可以访问网络内其他机器。

NAT连接

与Host-only一样,宿主主机成为双网卡主机,同时参与现有的宿主局域网和新建的虚拟局域网,但由于加设了一个虚拟的NAT服务器,使得虚拟局域网内的虚拟机在对外访问时,完全“冒用”宿主主机的IP地址。这种方式可以实现本机系统与虚拟系统的双向访问,但网络内其他机器不能访问虚拟系统,虚拟系统可以通过本机系统用NAT协议访问网络内其他机器。

自定义接口

配置自己的木马分析环境

同时右键有快照功能。可以在恶意软件样本分析后恢复原有系统环境。

创建快照

虚拟机运行到某个阶段,可以创建一个快照保存当前的系统环境。

恢复快照

创建快照后,用户可以在任意时刻恢复快照,这时系统将恢复到快照保存的系统环境

快照管理

可以对保存的快照进行删除、克隆等操作

样本分析环境的搭建:

安装虚拟机软件

安装纯净版系统镜像

安装必要的办公软件

拷贝干净的工具并且安装需要安装的分析工具

创建虚拟机快照

样本分析环境的说明:

断网环境(分析网络行为时例外)

禁止可移动存储设备

样本隔离

环境隔离

可执行程序单向性

备份

第四阶段:灰鸽子木马的行为分析

熟悉灰鸽子木马的使用,利用灰鸽子木马控制虚拟机。

解压文件时注意在虚拟机做,不然可能会被杀毒软件清除文件。

然后实验前关闭虚拟机和主机的防火墙,杀毒软件。

注意快照以备恢复。

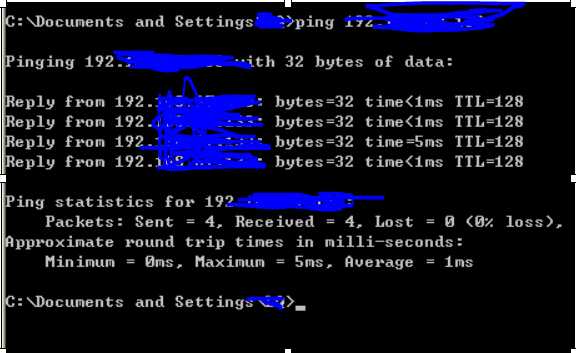

进行前先ping一下服务端,确保可以连接

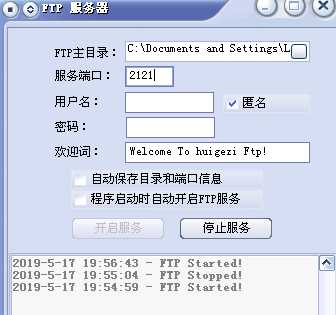

建立ftp服务器

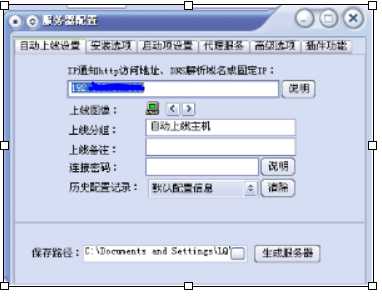

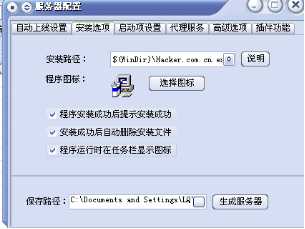

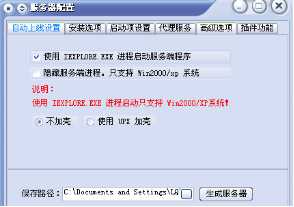

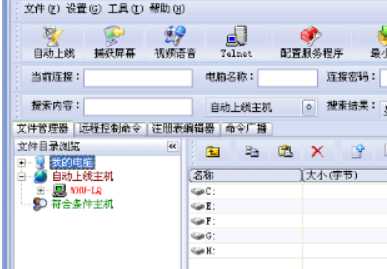

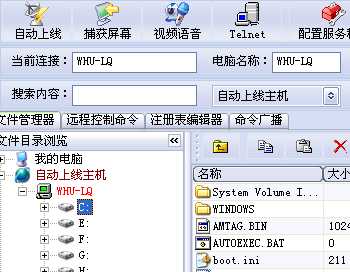

然后点击自动上线进行设置 (灰鸽子采用主动连接,控制端服务器端口2121) ip文件内容就是主机(服务器)ip地址以及开启的端口

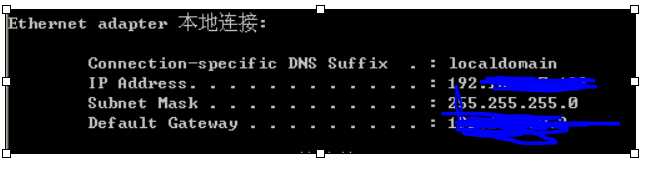

主机(控制端)的ip

服务端设置(被控端) 通知访问控制端的ip

生成服务器

之后将server拷贝到目标虚拟机,安装,重启。可以看到右下角的灰鸽子小图标(鼠标左右键均无法操作)

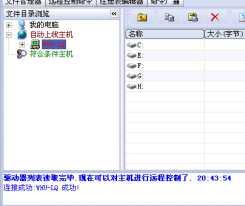

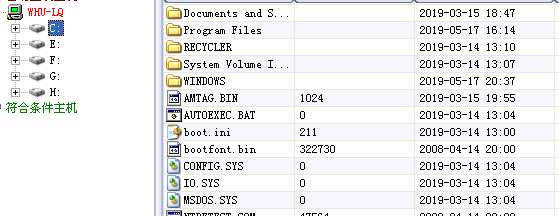

这时候控制端(客户端)就看到了上线的服务端

可以查看文件,进行删除等操作

上方还有录屏录音功能

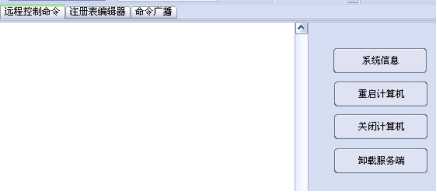

远程控制功能

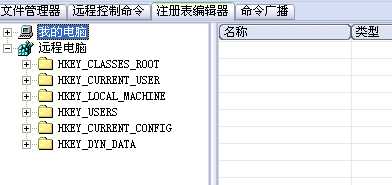

编辑注册表

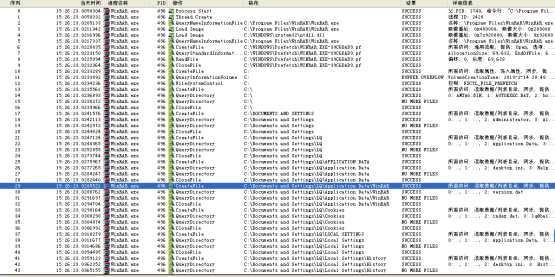

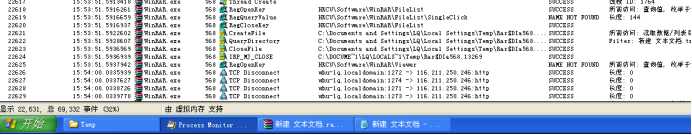

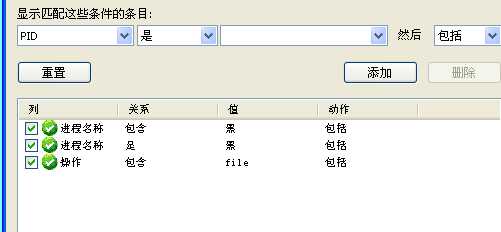

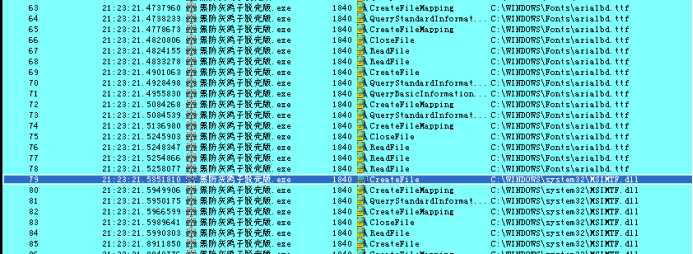

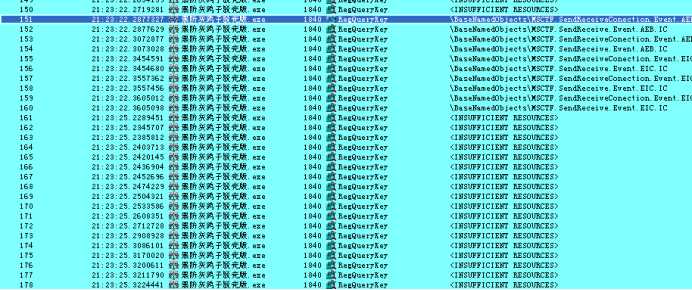

利用Process Moniter监控感染灰鸽子木马的被控段的文件行为和注册表行为。

过滤器设置:

文件行为:复制自身到C:\Windows目录

注册表行为:通过服务启动

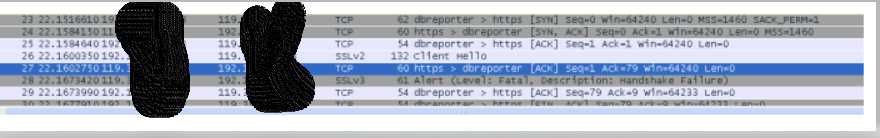

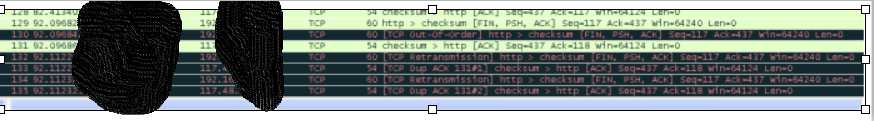

利用Wireshark监控灰鸽子木马与控制端的网络通信。

TCP三次握手连接

被控端与控制端之间的通信过程

设置:

提出灰鸽子木马的清除方案

G_Server.exe运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_Server.dll和G_Server_Hook.dll到windows目录下。G_Server.exe、G_Server.dll和G_Server_Hook.dll三个文件相互配合组成了灰鸽子服务端, G_Server_Hook.dll负责隐藏灰鸽子。通过截获进程的API调用隐藏灰鸽子的文件、服务的注册表项,甚至是进程中的模块名。截获的函数主要是用来遍历文件、遍历注册表项和遍历进程模块的一些函数。所以,有些时候用户感觉中了毒,但仔细检查却又发现不了什么异常。有些灰鸽子会多释放出一个名为G_ServerKey.dll的文件用来记录键盘操作。注意,G_Server.exe这个名称并不固定,它是可以定制的,比如当定制服务端文件名为A.exe时,生成的文件就是A.exe、A.dll和A_Hook.dll。

Windows目录下的G_Server.exe文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_Server.dll和G_Server_Hook.dll并自动退出。G_Server.dll文件实现后门功能,与控制端客户端进行通信;G_Server_Hook.dll则通过拦截API调用来隐藏病毒。因此,中毒后,我们看不到病毒文件,也看不到病毒注册的服务项。随着灰鸽子服务端文件的设置不同,G_Server_Hook.dll有时候附在Explorer.exe的进程空间中,有时候则是附在所有进程中。

3.清除注册表。清除相关注册表。

原文:https://www.cnblogs.com/lqerio/p/10889941.html