掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

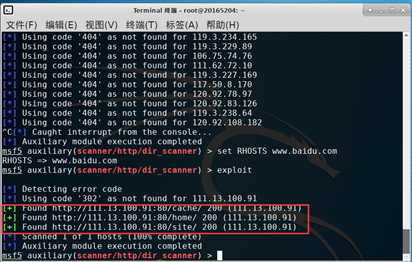

使用metasploit中的辅助模块dir_scanner暴力破解来获取网站目录结构。

输入use auxiliary/scanner/http/dir_scanner进入该模块,并set RHOSTS 想要搜索的网站。本实验中使用百度作为对象。

在site:后加上所想要搜索的域名如site:edu.cn。 filetype:后加所想要搜索文件的后缀,也就是文件类型。

如filetype:doc。就可以在域名edu中搜索doc文件了。

搜索情况如下图。

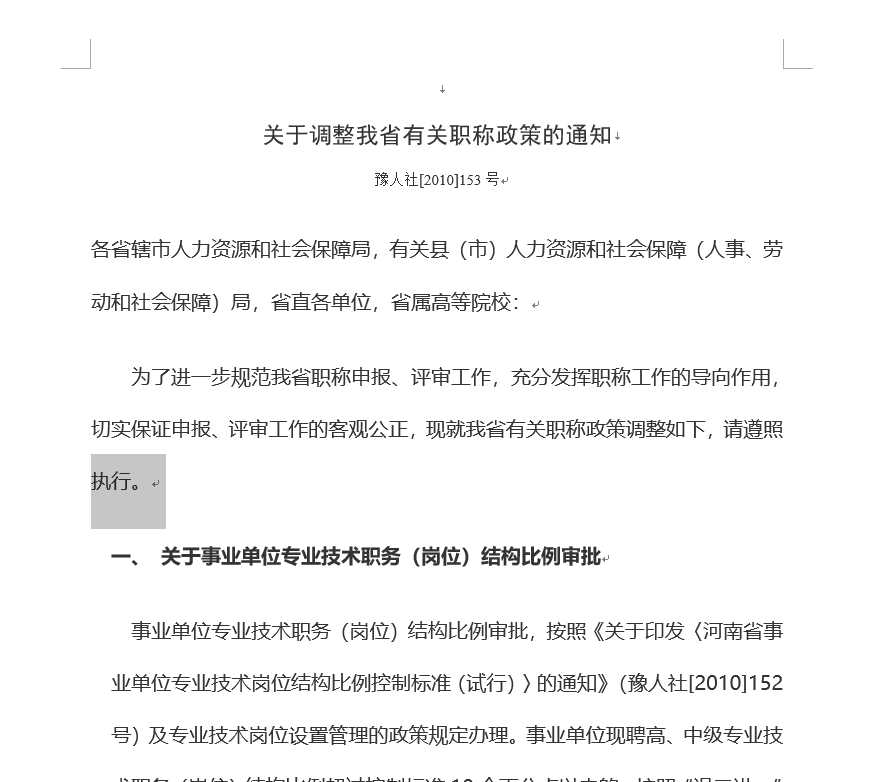

其中的一个文件如下图。

但是doc文件中大多是文件类型,没有什么敏感信息。xls表格的话可能就会有很多人直接的信息了。很多的同学都能够直接查到身份证号啥的。

在在线查询网址天眼查可以直接查询到各公司的各种信息,一目了然,还可以查人名判断是否持有公司或者股份,但查人名重名问题较严重。(因为我查到我爹名下不知道多少股份和公司,但显然不是我爹)

在msfconsle中使用指令whois进行直接查询,但是结果可能不是很准确,很多都查不到,信息也不够详细。

使用nslookup指令进行查询。

在MAXMIND网站上可以输入IP地址或则网址来查询相关信息,我输入了自己的IPV6地址后,直接定位了我的位置(使用的是手机热点网络)

dig可以从官方DNS服务器上查询精确的结果。

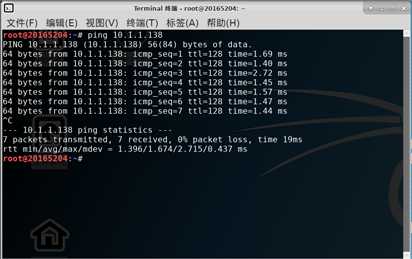

PING命令可以说是最常用的命令之一了,常用于检测主机之间网络是否畅通。

use auxiliary/scanner/discovery/ipv6_neighbor使用辅助模块的该功能可以探测目标IP的主机数量。

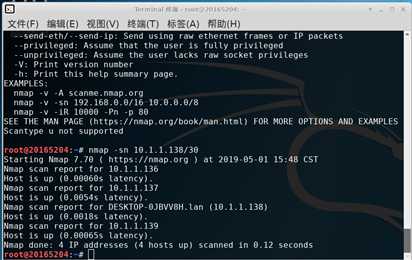

使用nmap -su 目标IP可以探测到活跃IP主机数。

如下图可以扫描到四个,其中第三个为我的主机。

使用指令use auxiliary/scanner/portscan/tcp使用portscan模块。

设置目标主机IP,即可搜索对应主机有哪些端口开放。

使用nmap -sS 目标IP可以探测到目标IP主机有哪些端口处于什么状态进行什么服务。

使用nmap -sV 目标IP可以探测到更加详细的信息。包括OS版本、服务信息等。

nmap -O的探测结果不准确,就不列出了。

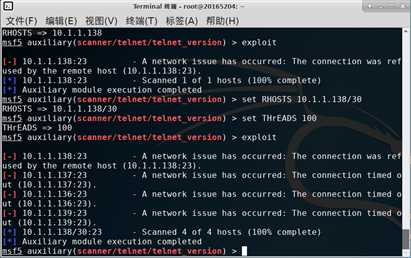

在msfconsle中使用use auxiliary/scanner/telnet/telnet_version进入Telnet。

扫描结果如下

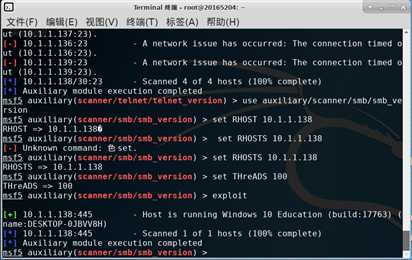

使用指令use auxiliary/scanner/smb/smb_version

进入smb模块。设置RHOST为目标主机。

可以看到扫描到了我的主机正在使用445端口。且启用了网络共享服务。

输入apt-get install openvas。

安装了一堆东西之后使用openvas-start开启。

起初以为自己幸运的直接安装成功了,兴冲冲地打开却发现如下界面。

本来以为是openvas中还缺少好几步,照着openvas-check-setup中的FIX信息一步一步输入指令。后来发现把站点加入信任就可以直接登录了。

openvas就安装成功了。

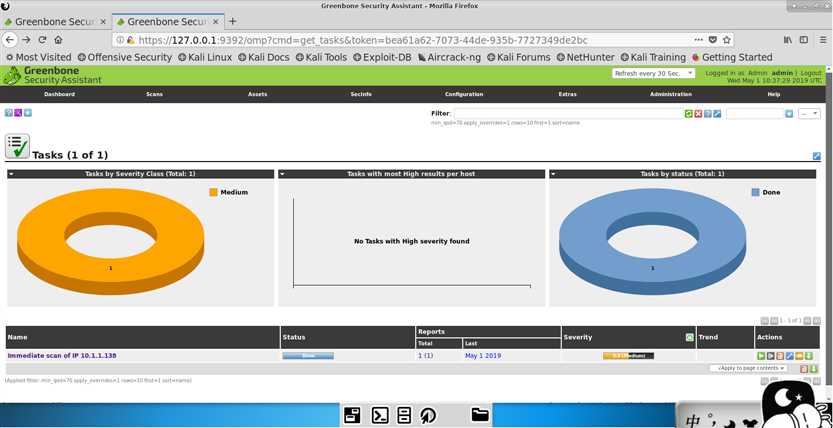

安装成功后如下。

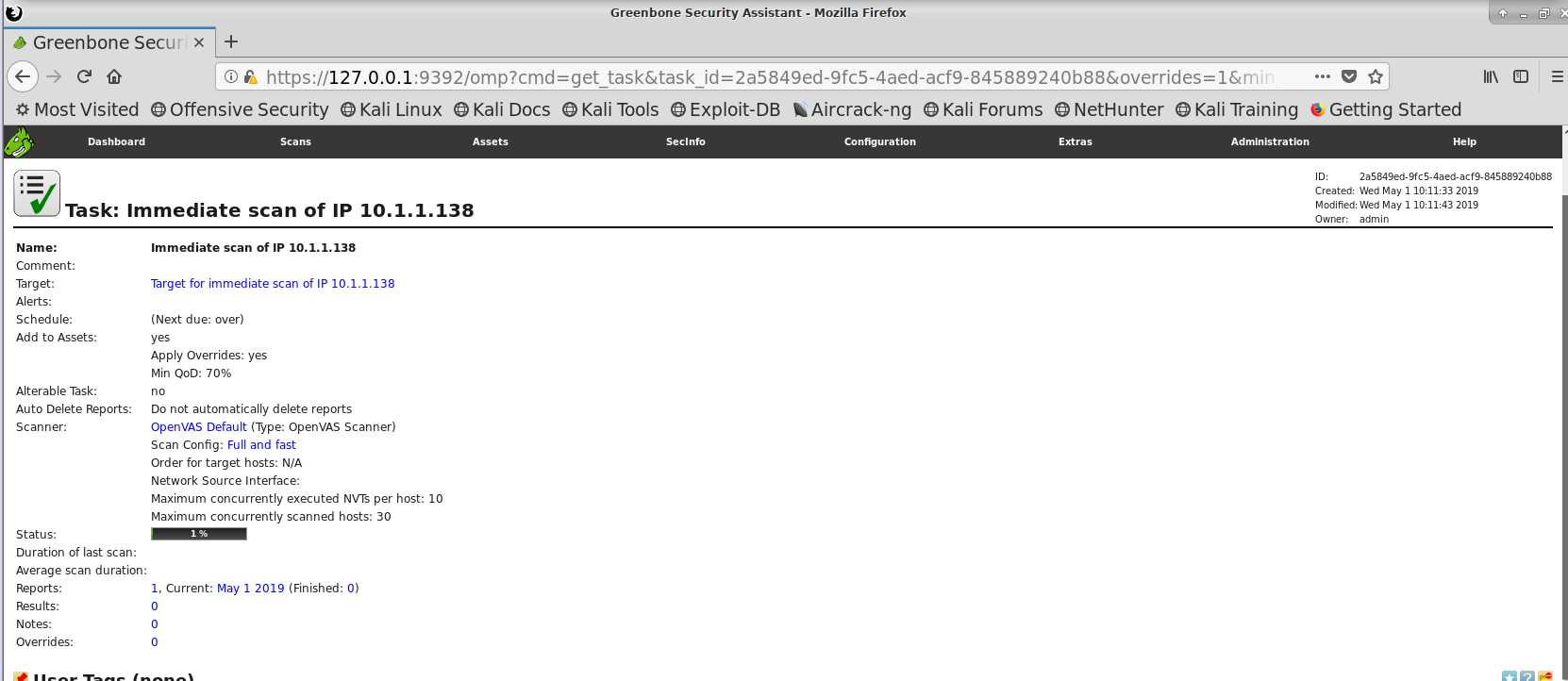

登陆后,新建扫描任务,扫描我的主机IP,扫描结果如下。

自从上次漏洞攻击实验之后,我再也不敢不装windows的补丁了。今天下午刚刚装的补丁,也没有发现漏洞。

然而过了不久再次扫描却发现了(淦)

点击name可以看到主机的相关信息。

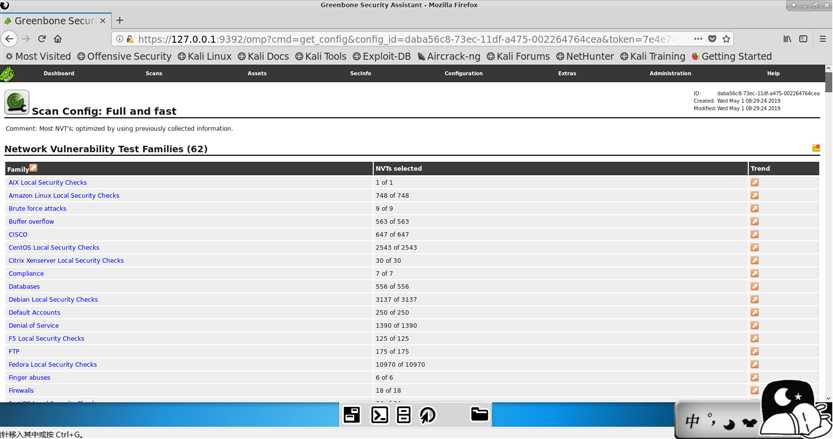

点击Full and Fast可以查看漏洞族。

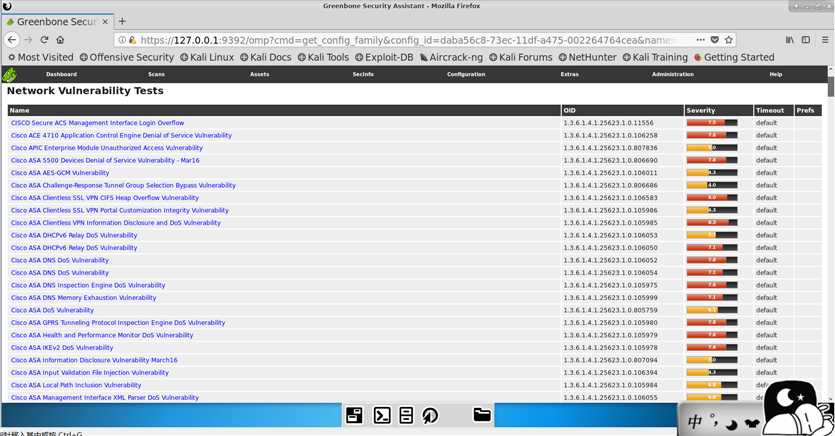

以CISCO为例,我们可以看到以CISCO为基础的各种漏洞以及危害等级。

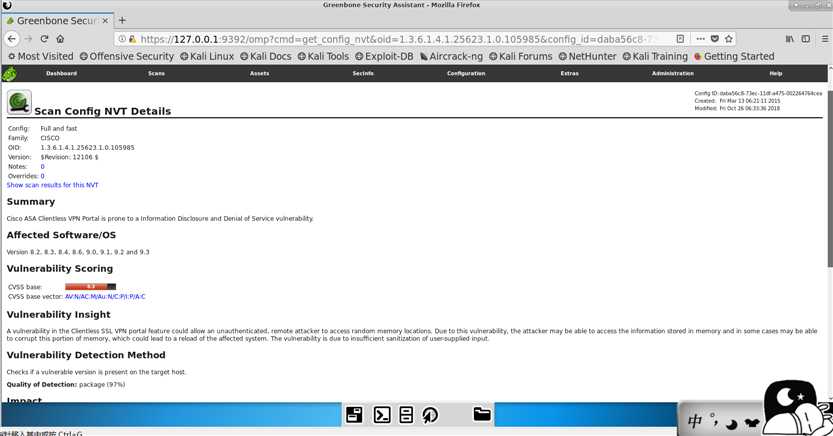

每个相应界面都有对应的漏洞说明、漏洞攻击方式以及如何防范漏洞(Detection Method)

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)。在上图对百度的查询中可以看到相关信息。

除了nmap的-O指令,别的扫描基本上能够让机器的信息无所遁形。(害怕)

本次实验中,我对自己的主机进行的一次又一次几乎彻头彻尾的“搜身”,但是从我主机的界面却什么都感觉不到。就是一种别人来你家里转了好几圈了,但是你在家里看电视却什么都感觉不到的感觉,有点吓人,360安全卫士也没有阻止,防火墙也拦不住。nmap工具,竟恐怖如斯。

2018-2019-2 20165204《网络对抗技术》 Exp6 信息搜集与漏洞扫描

原文:https://www.cnblogs.com/jph596299009/p/10800412.html