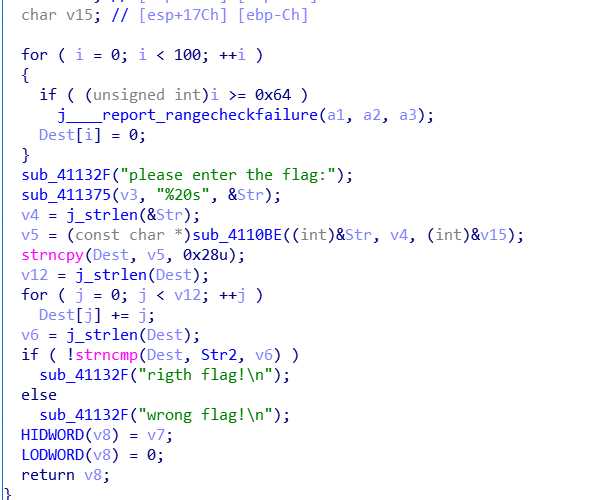

可以看到将输入先经过 sub_4110BE 这个函数进行加密 然后每一位加上下标本身 再和str2比较 正确就是right

点开加密函数:

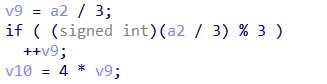

关键语句就在这里 我们可以看到是算输入的字符按三个一组能分为几组 然后将这个数字乘上4

我们很容易想到是base64加密 因为和base64加密的过程太像了

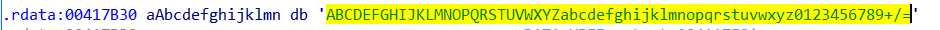

看一下它的变换数组:

更加坚定了我们的判断

脚本如下:

import base64 s=‘e3nifIH9b_C@n@dH‘ f=‘‘ for i in range(len(s)): f+=chr(ord(s[i])-i) print(base64.b64decode(f))

原文:https://www.cnblogs.com/dyhaohaoxuexi/p/10783887.html