1)身份认证

2)授权与访问控制

3)安全审计

主要通过三个主要的日志子系统来实现:

linux远程口令字猜测攻击

1)针对ssh、telnet、ftp、http等服务的口令猜测攻击是互联网所面临的攻陷系统最普遍的攻击模式。

2)自动化远程口令猜测工具(brutus、thc hydra、cain and abel) p286

3)最佳防御措施:使用不宜猜中的强口令字

linux网络服务远程渗透攻击

最重要的攻击渠道——对监听网络服务安全漏洞的渗透利用。

Linux网络服务的远程渗透攻击

Linux内核中的网络协议栈实现

LAMP Web网站构建解决方案中的网络服务

FTP、Samba等文件共享服务

电子邮件收发服务

其他网络服务

安全防范措施:

1)禁用所有不必要的网络服务

2)尽量选择更安全的网络协议与服务软件,并使用最佳安全实践进行部署

3)及时更新网络服务版本

4)使用xinetd、防火墙为linux网络服务添加网络访问控制机制

5)建立入侵检测与应急响应计划流程

6)攻击Linux客户端程序和用户

7)及时更新常用的网络客户端软件

8)自身安全意识、经验与心智能力

9)攻击Linux路由器和监听器

10)攻击linux路由器与防火墙

11)攻击监听器&入侵检测器(libpcap抓包库、tcpdump命令行程序、wireshark网络监听与协议分析软件、snort入侵检测系统)

linux本地特权提升

linux用户口令字破解

利用sudo的缺陷进行特权提升

利用用户态SUID程序漏洞进行特权提升

针对SUID程序的本地缓冲区溢出攻击

针对SUID程序的符号链接攻击

针对SUID程序的竞争条件攻击

针对SUID程序的共享函数库攻击

利用内核空间代码漏洞进行特权提升

利用系统配置不当实施本地特权提升

linux系统上的消踪灭迹

清理系统上的日志记录,从而有效地抹掉自己的行动踪迹。

linux系统远程控制后门程序

linux系统上植入远程控制后门程序的类型有:特洛伊木马化的系统程序、命令行后门工具以及图形化后门工具。

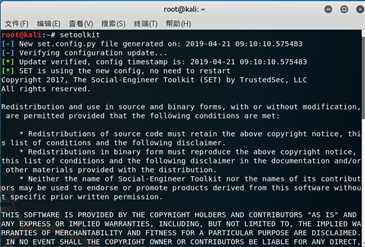

Social Engineering Toolkit(SET)是一个开源、Python驱动的社会工程学渗透测试工具。提供了非常丰富的攻击向量库。是开源的社会工程学利用套件,通常结合metasploit来使用。

20189224 《网络攻防实践》/《网络攻击与防范》第八周学习总结

原文:https://www.cnblogs.com/20189224sxy/p/10746975.html