本次实验主要是对自己的电脑进行监控,试图从中找出潜在的恶意代码,是主要注重于防护与监控这方面的实验。在实验过程中利用各种工具也确实进行了对系统的检测,也检测了不少进程,但个人认为自身对计算机许多底层的知识仍极为匮乏,导致查出来软件、进程的调用也分辨不出那些比较关键,那些操作就疑似恶意代码,这方面自己还要好好学习一下。

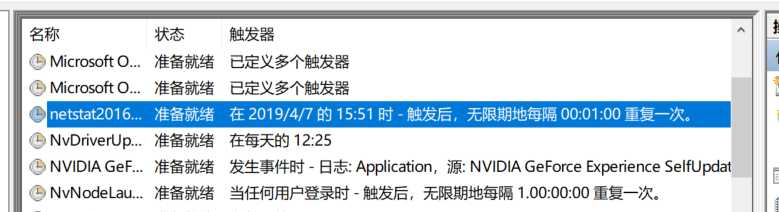

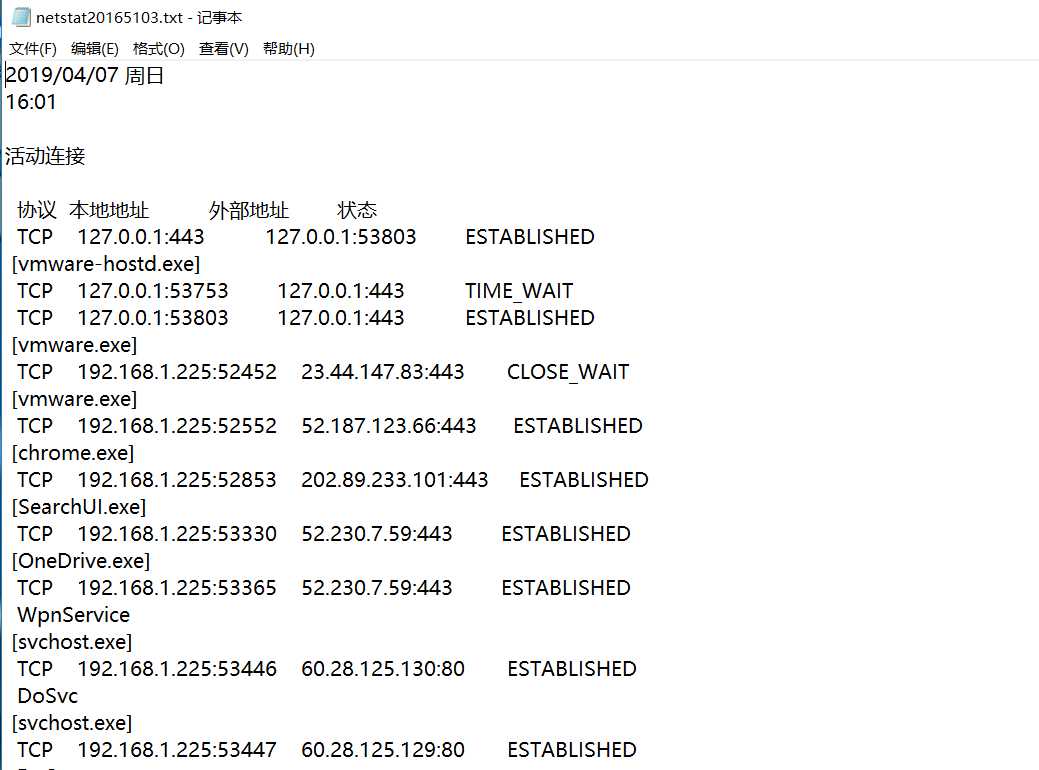

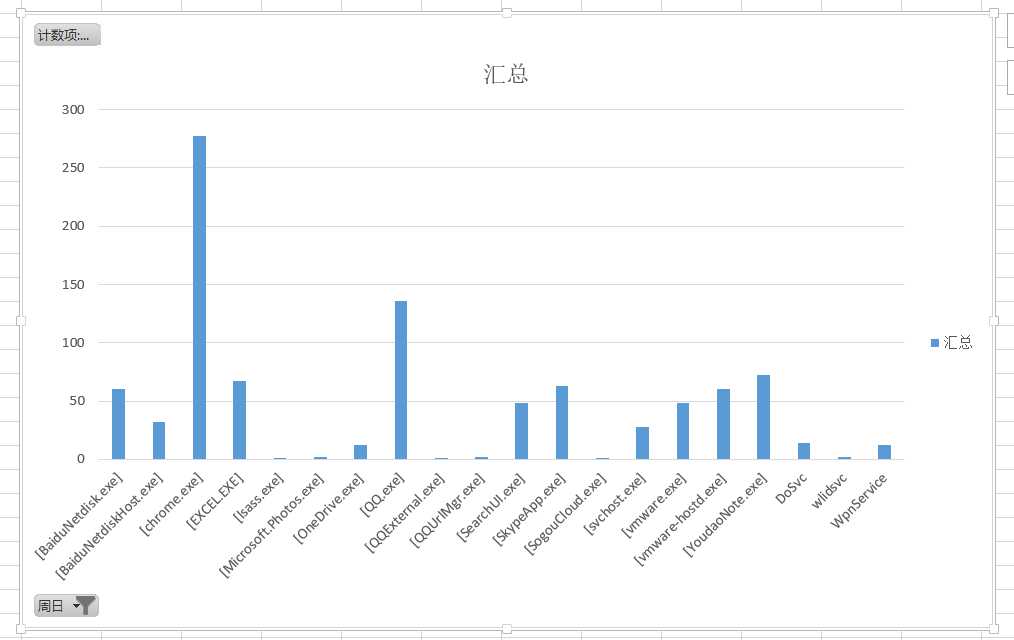

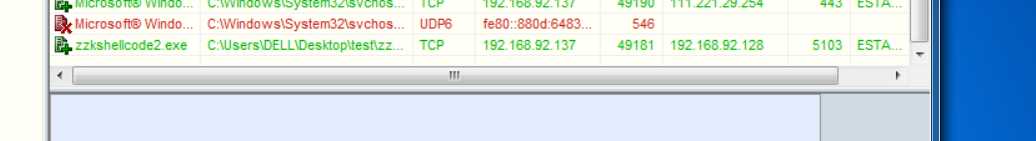

使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

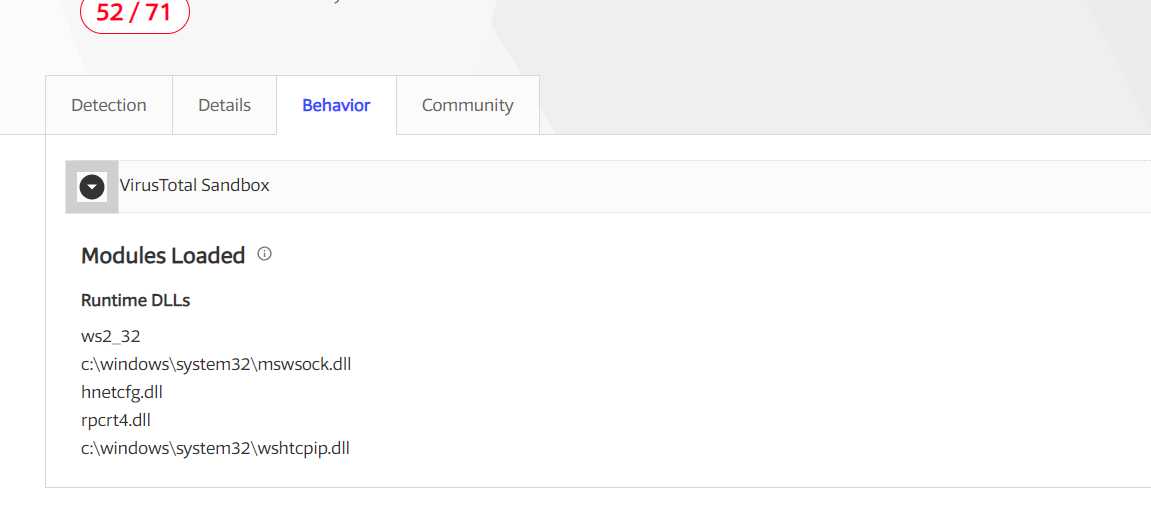

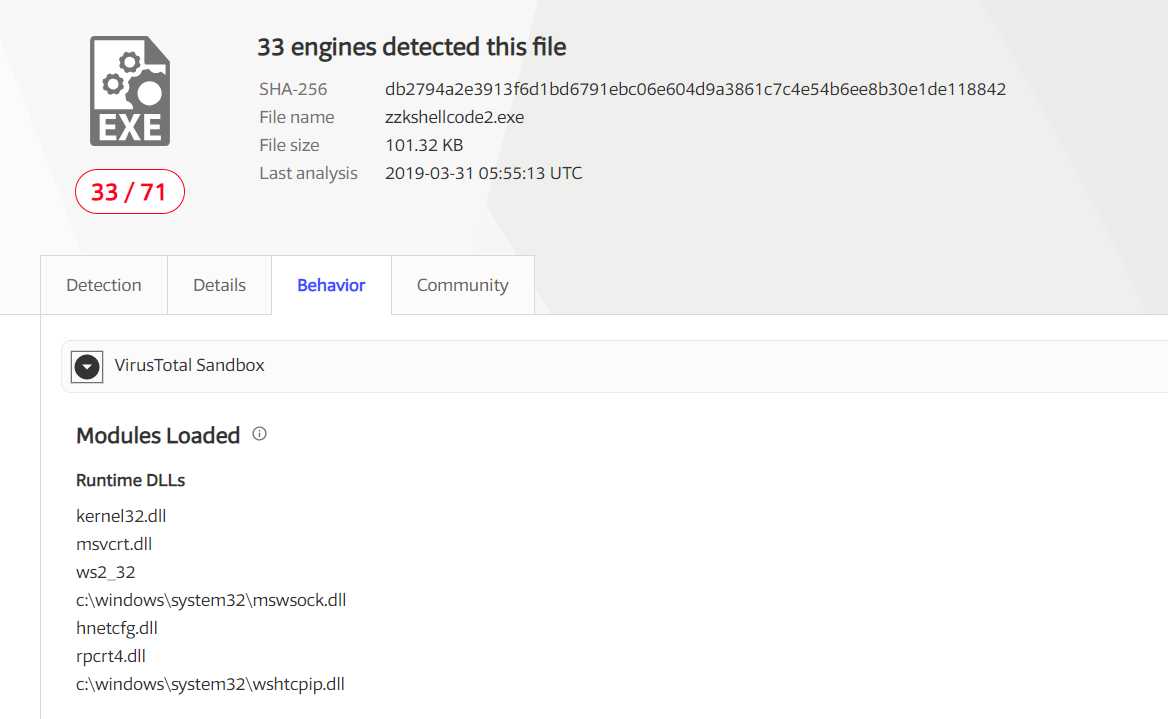

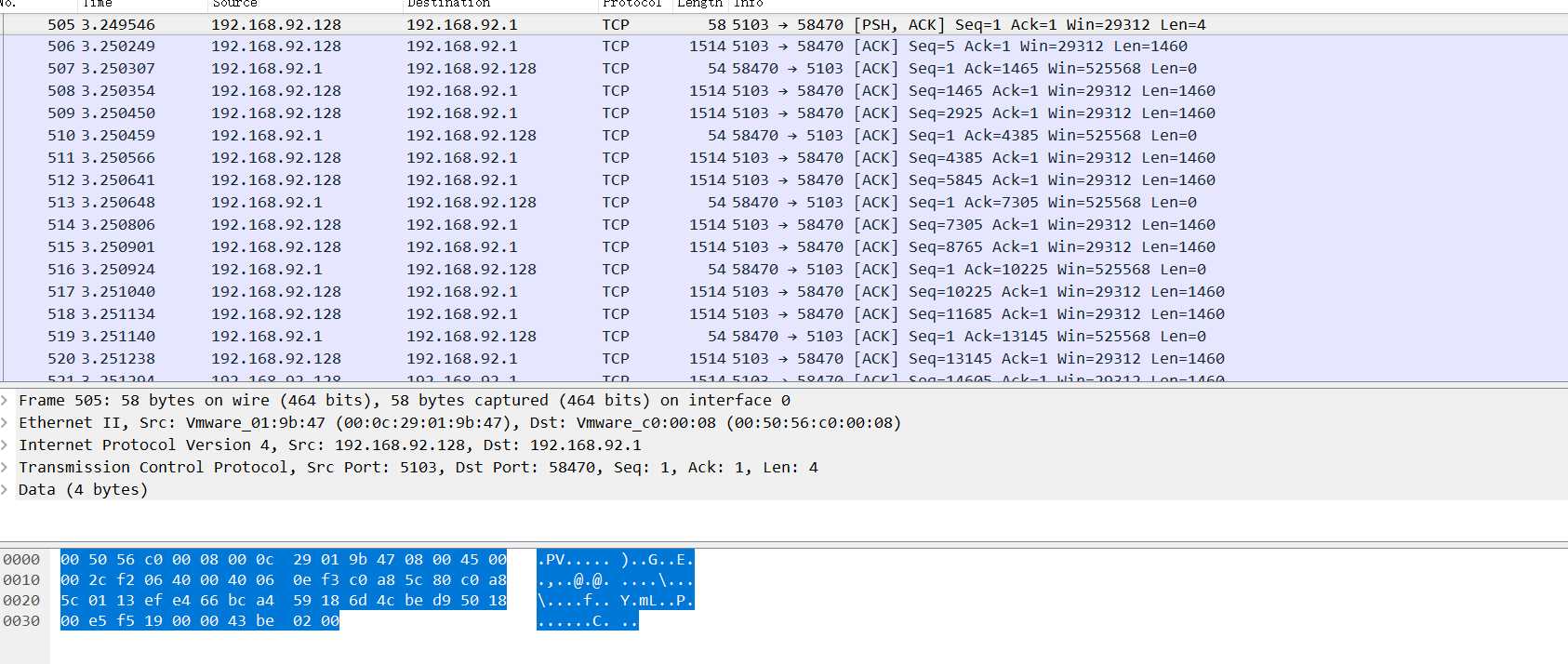

连接了哪些外部IP,传输了什么数据(抓包分析)

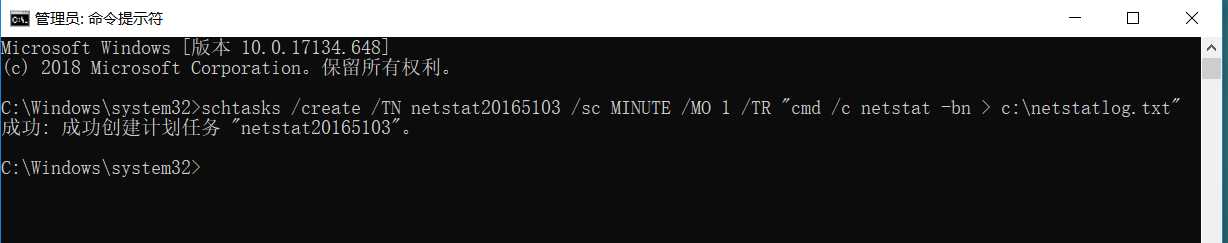

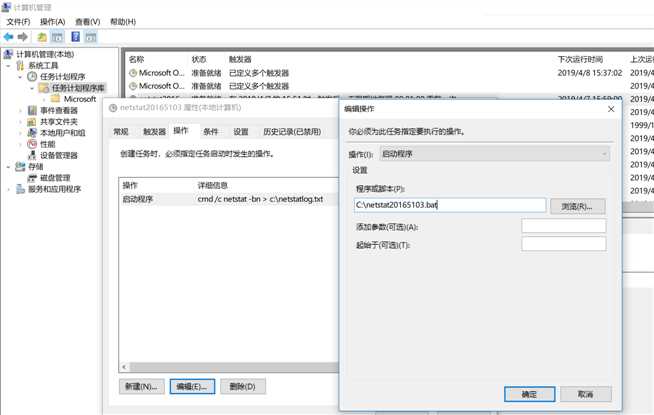

schtasks /create /TN netstat20165103 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt"在c盘创建一个计划任务。

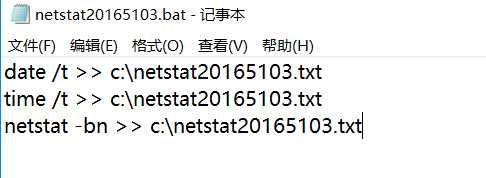

date /t >> c:\netstat20165103.txt

time /t >> c:\netstat20165103.txt

netstat -bn >> c:\netstat20165103.txt保存并改后缀为.bat

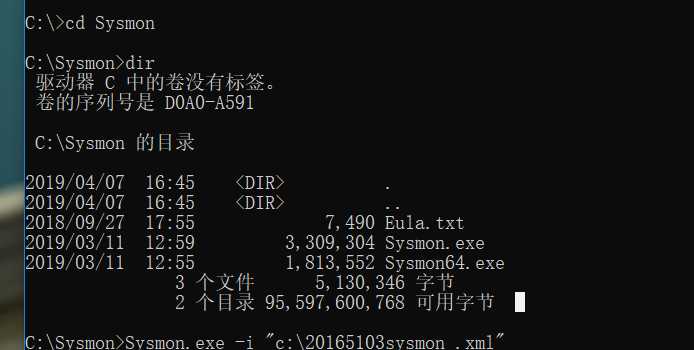

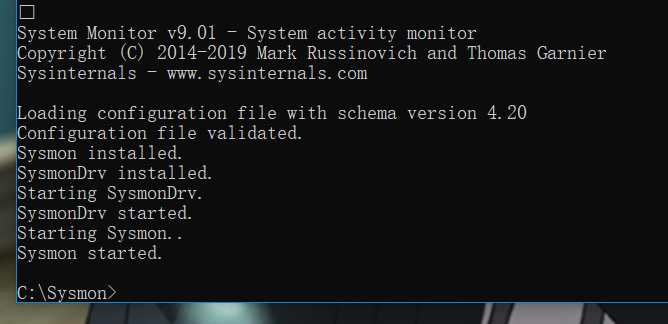

<Sysmon schemaversion="4.20">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

</ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

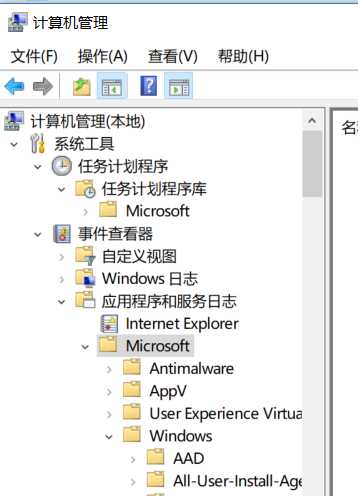

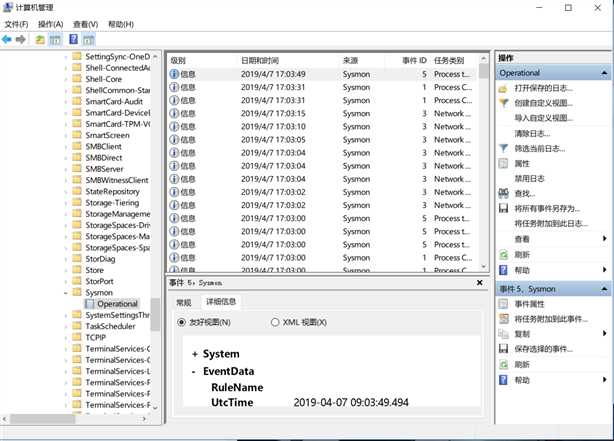

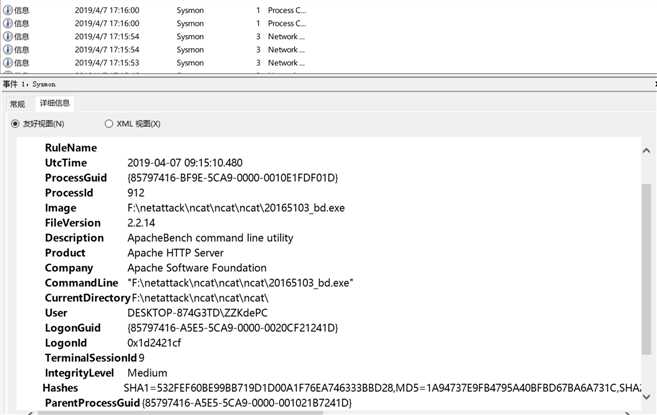

</Sysmon>.xml文件后放c盘sysmon.exe -i C:\20165103sysmon .xml,安装成功后打开事件查看器。

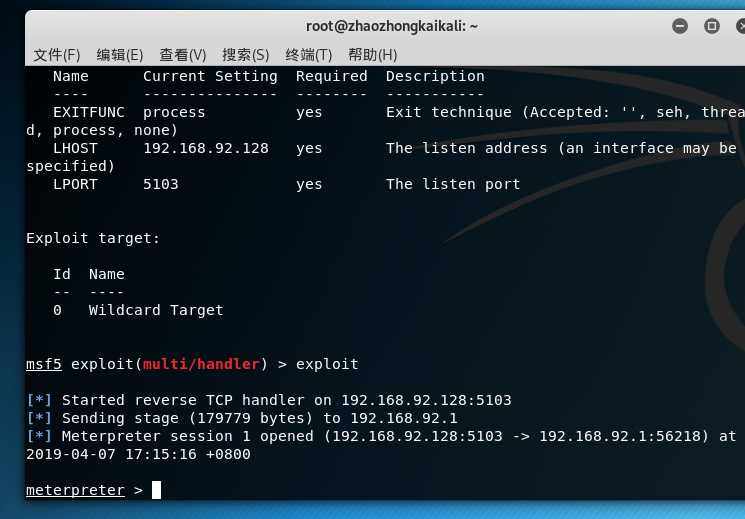

ls和getuid命令

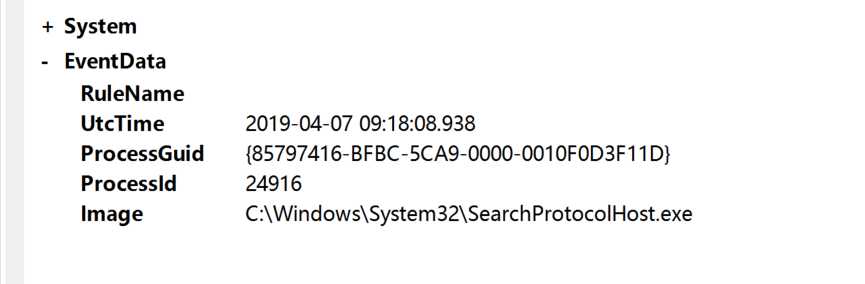

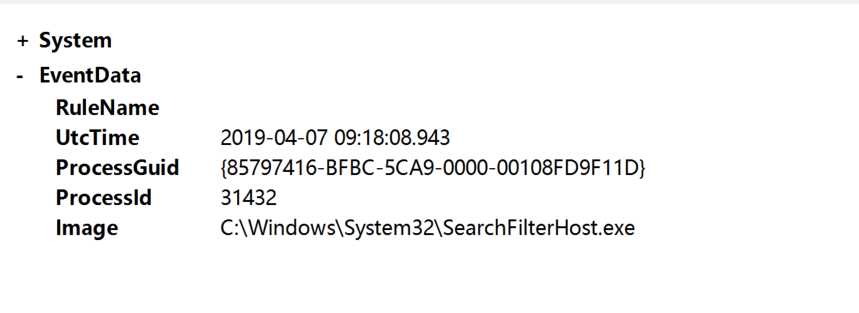

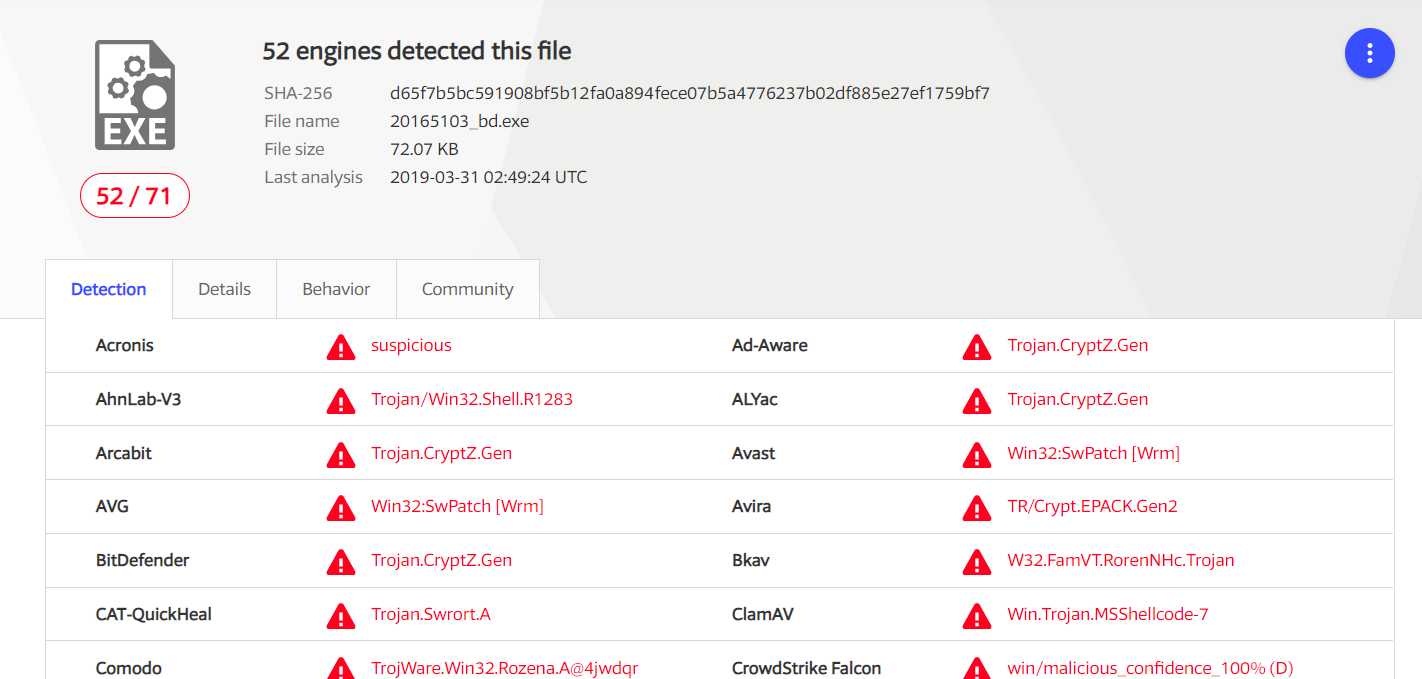

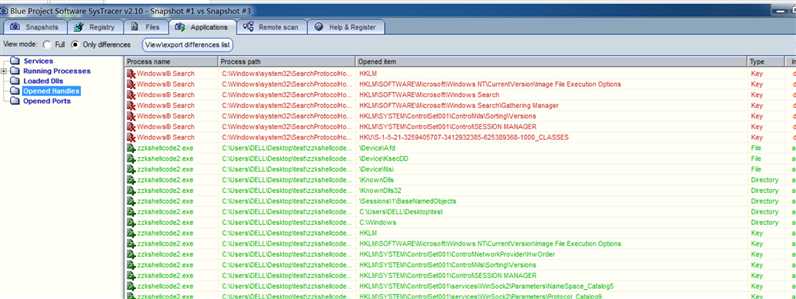

SearchFilterHost.exe和SearchPortHost.exe,看来这就是刚才命令在攻击机这边的操作了。

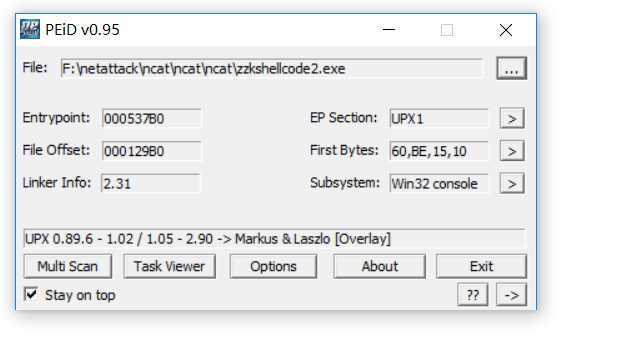

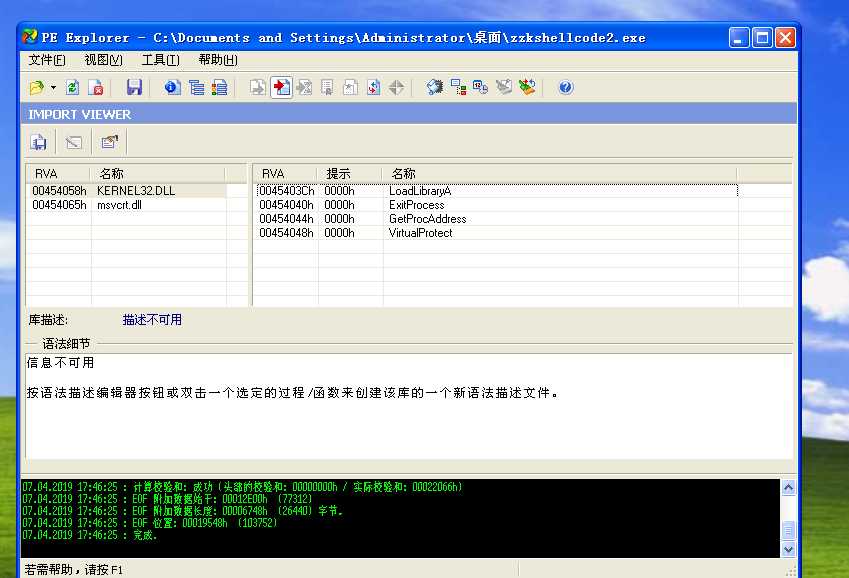

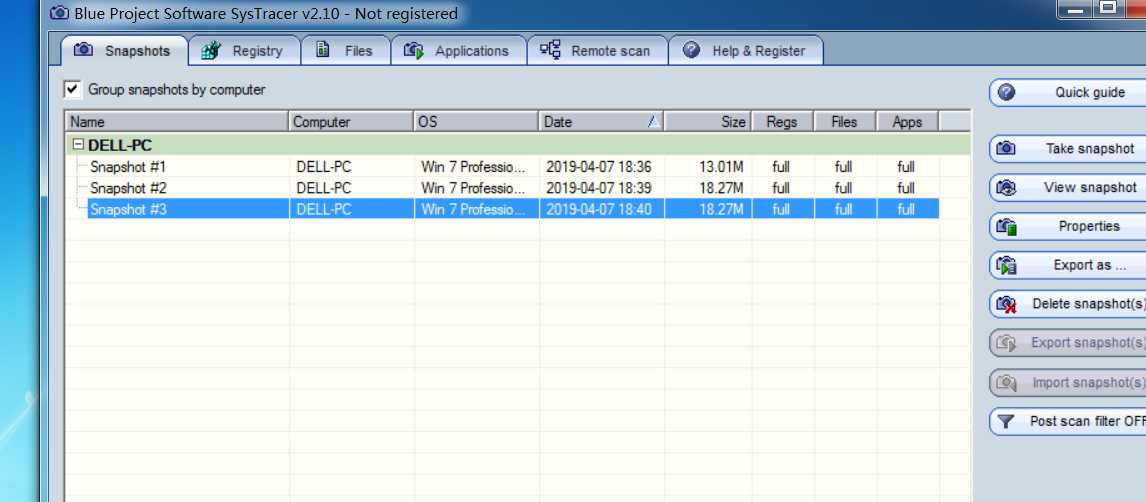

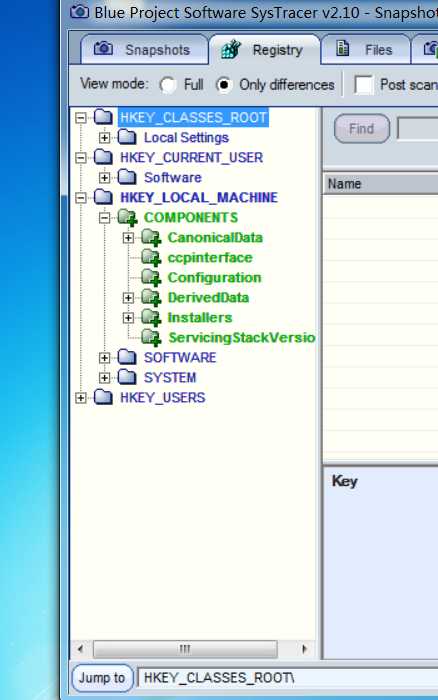

这个软件是通过对比快照之间的去区别来让我们更清晰地分析恶意软件的行为。

可以看到后门进程的一些通讯信息、句柄等内容。

原文:https://www.cnblogs.com/8cloud33zzk/p/10666949.html