第十课 IPtables 与 Firewalld 防火墙

这节课学习的是相当轻松,网络是强项。

--------------------------------------------------------------

本节课核心

1.Linux系统中的一切都是文件。

2.配置一个服务就是在修改其配置文件。

3.要想让新的配置送文件立即生效,重启对应的服务。

-----------------------------------------------------------------------------

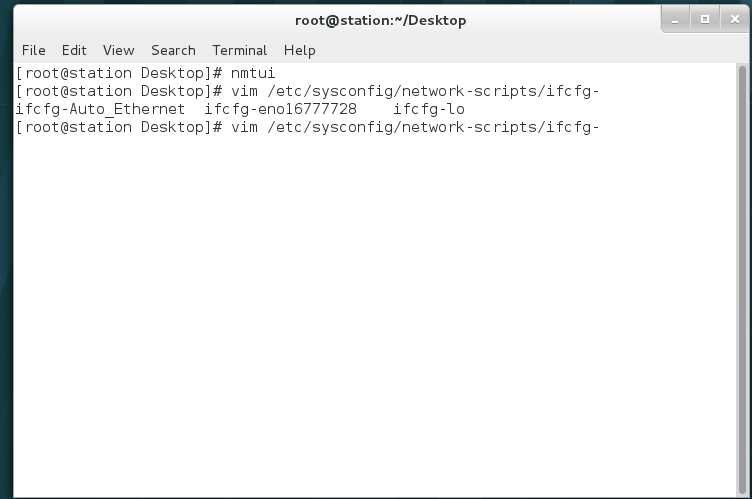

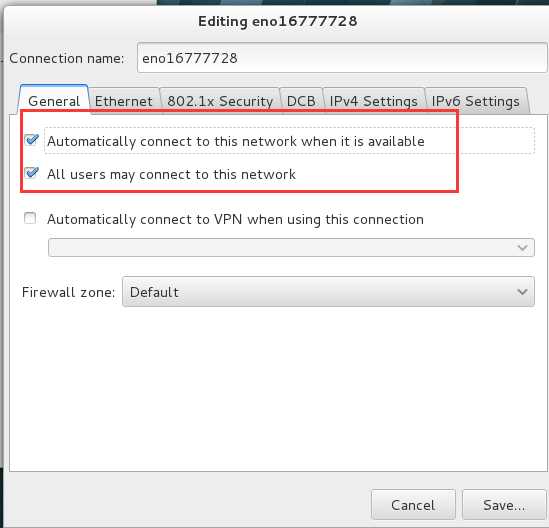

四种配置网卡方法

1.vim /etc/sysconfig/network-scripts/ifcfg-

2.nmtui

3.nm-connection-editor

4.图形化界面配置

---------------------------------------------------------------------------------------------------------------------------

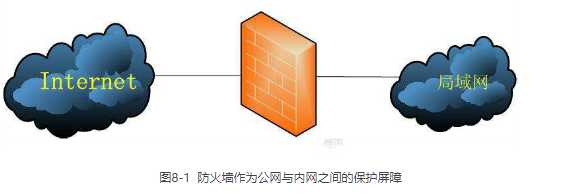

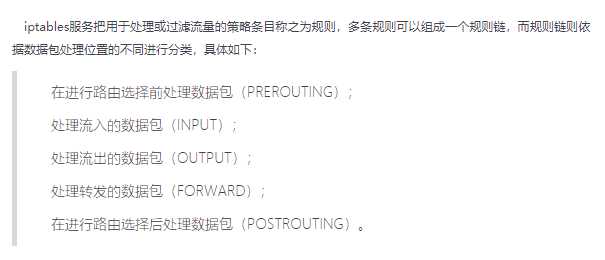

8.2.1 策略与规则链

8.2.2iptables 基本的命令参数

表8-1 iptables中常用的参数以及作用

| 参数 | 作用 |

| -P | 设置默认策略 |

| -F | 清空规则链 |

| -L | 查看规则链 |

| -A | 在规则链的末尾加入新规则 |

| -I num | 在规则链的头部加入新规则 |

| -D num | 删除某一条规则 |

| -s | 匹配来源地址IP/MASK,加叹号“!”表示除这个IP外 |

| -d | 匹配目标地址 |

| -i 网卡名称 | 匹配从这块网卡流入的数据 |

| -o 网卡名称 | 匹配从这块网卡流出的数据 |

| -p | 匹配协议,如TCP、UDP、ICMP |

| --dport num | 匹配目标端口号 |

| --sport num | 匹配来源端口号 |

---------------------------------------------------------------------------------------------------------------------------------、

一大波高能干货命令即将上线

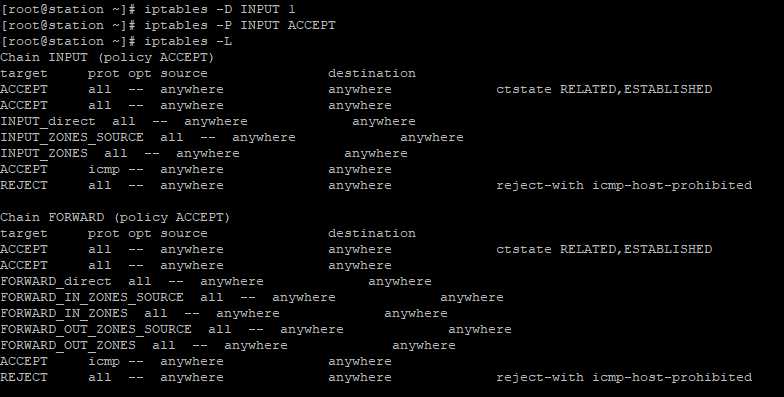

在iptables命令后添加-L参数查看已有的防火墙规则链:

iptables -L

--------------------------------------------------------------------------

向INPUT链中添加允许ICMP流量进入的策略规则:

iptables -I INPUT -p icmp -j ACCEPT

------------

删除INPUT规则链中刚刚加入的那条策略(允许ICMP流量),并把默认策略设置为允许:

--------------------------------------

8.3 Firewalld

表8-2 firewalld中常用的区域名称及策略规则

| 区域 | 默认规则策略 |

| trusted | 允许所有的数据包 |

| home | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量 |

| internal | 等同于home区域 |

| work | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量 |

| public | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量 |

| external | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| dmz | 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量 |

| block | 拒绝流入的流量,除非与流出的流量相关 |

| drop | 拒绝流入的流量,除非与流出的流量相关 |

表8-3 firewall-cmd命令中使用的参数以及作用

| 参数 | 作用 |

| --get-default-zone | 查询默认的区域名称 |

| --set-default-zone=<区域名称> | 设置默认的区域,使其永久生效 |

| --get-zones | 显示可用的区域 |

| --get-services | 显示预先定义的服务 |

| --get-active-zones | 显示当前正在使用的区域与网卡名称 |

| --add-source= | 将源自此IP或子网的流量导向指定的区域 |

| --remove-source= | 不再将源自此IP或子网的流量导向某个指定区域 |

| --add-interface=<网卡名称> | 将源自该网卡的所有流量都导向某个指定区域 |

| --change-interface=<网卡名称> | 将某个网卡与区域进行关联 |

| --list-all | 显示当前区域的网卡配置参数、资源、端口以及服务等信息 |

| --list-all-zones | 显示所有区域的网卡配置参数、资源、端口以及服务等信息 |

| --add-service=<服务名> | 设置默认区域允许该服务的流量 |

| --add-port=<端口号/协议> | 设置默认区域允许该端口的流量 |

| --remove-service=<服务名> | 设置默认区域不再允许该服务的流量 |

| --remove-port=<端口号/协议> | 设置默认区域不再允许该端口的流量 |

| --reload | 让“永久生效”的配置规则立即生效,并覆盖当前的配置规则 |

| --panic-on | 开启应急状况模式 |

| --panic-off | 关闭应急状况模式 |

------------------------------

Firewalld 的两种模式

1.Runtime

即时生效,重启服务器后失效。

2.Permanent (永久生效)

firewall-cmd --reload

-------------------------------------------------------

----------------------------

周五上一天班了,有点疲惫,就简单这么多吧。

马上要考试了,加油加油!!!!冲鸭??????????????????????????

原文:https://www.cnblogs.com/ccie42xxx/p/10046815.html